Azure Bastion : comment accéder à une VM via RDP et un compte Entra ID ?

Sommaire

I. Présentation

Le 24 novembre 2025, Microsoft a annoncé la prise en charge de l'authentification Entra ID pour les connexions RDP avec Azure Bastion, la solution de bastion Cloud du géant américain. Ce tutoriel explique comment profiter de cette nouveauté.

Nous avions présenté cette nouveauté sur IT-Connect le 28 novembre 2025 dans cet article : Azure Bastion prend désormais en charge Entra ID pour les connexions RDP. Comme je l'indiquais dans mon retour d'expérience, le processus d'authentification et d'accès du compte Entra ID n'aboutissait pas malgré une bonne configuration. Ce problème a été constaté par d'autres utilisateurs, avec qui nous avons fait remonter le problème auprès de Microsoft.

Le problème étant maintenant résolu, voici le tutoriel pas-à-pas pour déployer une instance Azure Bastion, et configurer l'authentification et l'accès à une VM avec Azure Bastion !

II. Contexte

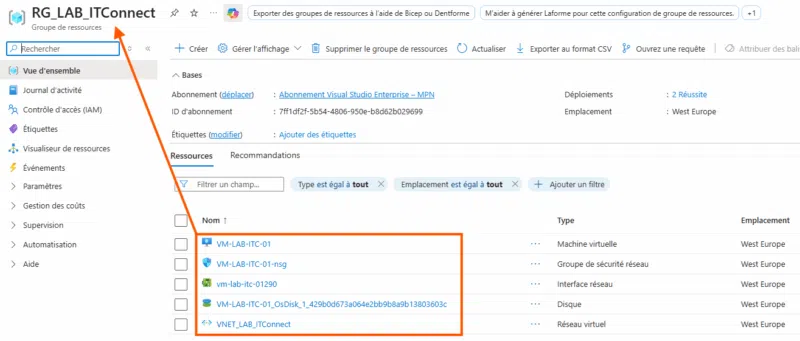

Dans ce tutoriel, nous partons d'un environnement Azure fonctionnel avec les ressources ci-dessous :

- 1 Groupe de ressources : RG_LAB_ITConnect

- 1 Machine virtuelle : VM-LAB-ITC-01

- Le disque dur du système d'exploitation de la VM

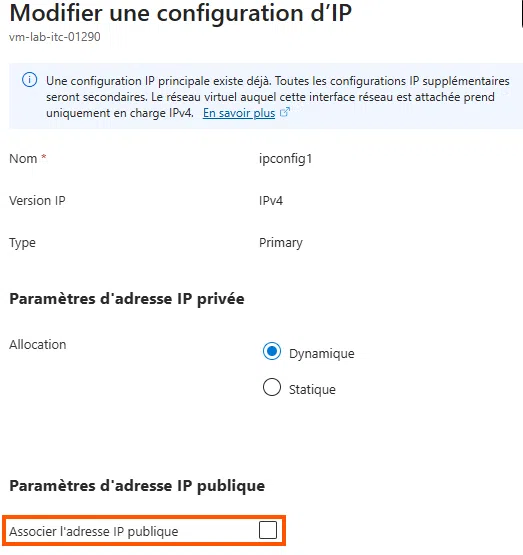

- L'interface réseau de la machine virtuelle, sans adresse IP Publique

- Un groupe de sécurité réseau pour filtrer les flux entrants et sortants de la VM

- Un réseau virtuel disposant d'un sous-réseau 10.0.0.0/24

La configuration réseau de l'interface réseau de la machine virtuelle ne dispose pas d'adresse IP publique, elle est donc uniquement accessible depuis le réseau virtuel Azure (ou un VPN, mais nous n'en avons pas déployé ici).

III. Déploiement étape par étape de la configuration

A. Étape 1 : Configuration du réseau virtuel

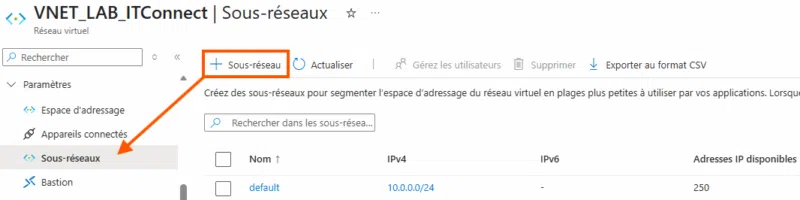

Pour déployer Azure Bastion, il est nécessaire de créer un sous-réseau dédié et configuré selon les prérequis d'Azure. Pour ce faire, rendez-vous sur le portail Azure > Réseaux Virtuels > Sélectionnez le VNet où déployer le bastion > Sous-réseaux et cliquez sur le bouton "+ Sous réseau".

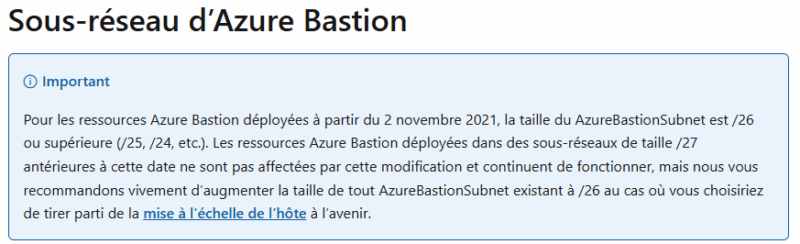

À l'étape de création du sous-réseau, sélectionnez "Azure Bastion" comme objectif de sous-réseau. L'assistant pré-paramètre la configuration réseau. Vous êtes libre de modifier l'adressage du sous-réseau, à condition de respecter au minimum un /26.

Une fois votre sous-réseau configuré, n'oubliez pas de l'ajouter.

B. Étape 2 : Déployer l'instance Azure Bastion

1. Pour déployer un nouveau Bastion dans Azure, rendez-vous sur : Portail Azure > Bastions > Créer.

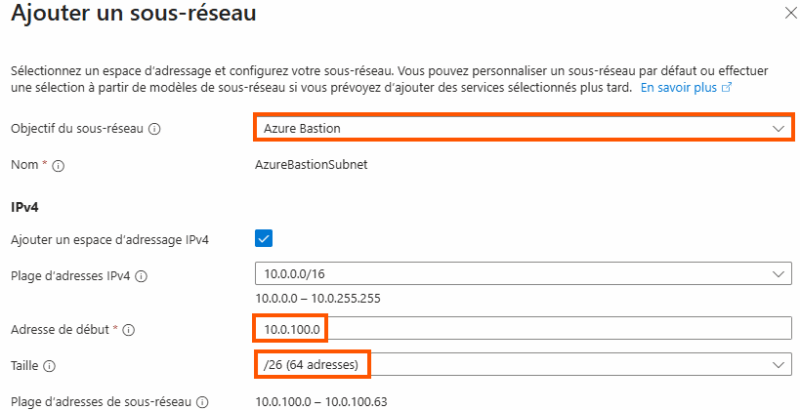

2. Renseignez les paramètres "De base" :

- L'abonnement puis le groupe de ressources dans lesquels déployer le Bastion.

- Nom du Bastion

- Région de déploiement

- Niveau de l'instance : L'authentification Entra ID est disponible à partir du plan Standard, sélectionnez ce niveau-là.

- Sélectionnez le réseau virtuel dans lequel nous avons créé le sous-réseau dédié au Bastion.

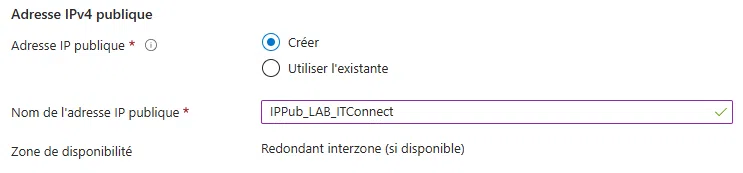

- Renseignez le nom de l'adresse IPv4 publique associée au Bastion.

Enfin, cliquez sur Suivant.

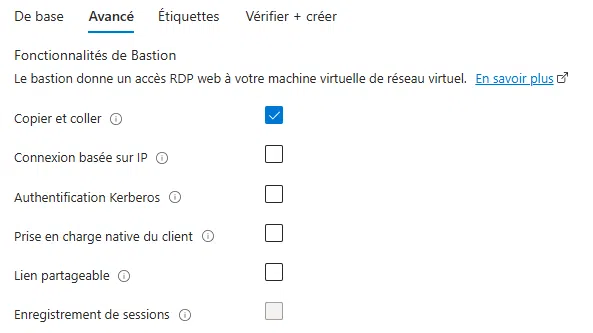

3. À l'étape de paramétrage des réglages "Avancé", renseignez les fonctionnalités que vous souhaitez activer sur votre Bastion.

Quelques précisions sur les options :

- Copier-coller : permet de partager le presse-papier entre l'hôte de connexion et la VM à laquelle vous vous connectez.

Prend en charge le texte uniquement, pas le partage de fichiers. - Connexion basée sur IP : permet d’utiliser l’adresse IP privée d’une machine virtuelle pour établir une session RDP ou SSH via Bastion, sans passer par son nom DNS ou son interface dans le portail.

- Authentification Kerberos : cette fonctionnalité permet aux utilisateurs de s’authentifier avec leur compte de domaine Active Directory et d’utiliser les tickets Kerberos délivrés par un contrôleur de domaine dans Azure.

- Prise en charge native du client : permet de se connecter depuis son client RDP ou SSH habituel, sans passer par le portail Web Azure. Il agit comme une passerelle de connexion afin de sécuriser ces dernières.

- Lien partageable : permet de créer un accès Web selon une durée définie pour partager l'accès auprès d'un utilisateur ou partenaire externe. Le portail de connexion demandera à l'utilisateur du lien partagé de s'authentifier à la VM à l'aide de ses informations de connexion.

- Enregistrement de sessions : comme son nom l'indique, il est possible d'enregistrer les sessions RDP et SSH pour analyser les actions réalisées par les utilisateurs et administrateurs au travers de Bastion. Les enregistrements seront stockés dans un compte de stockage Blob.

Passez à l'étape de validation puis lancez la création de la ressource.

Le déploiement d'une ressource Azure Bastion prend entre 20 et 30 minutes.

C. Étape 3 : Configurer la machine virtuelle

Maintenant que notre Bastion est déployé, nous allons configurer la machine virtuelle afin de permettre l'utilisation des comptes Entra ID comme moyen de connexion via Azure Bastion.

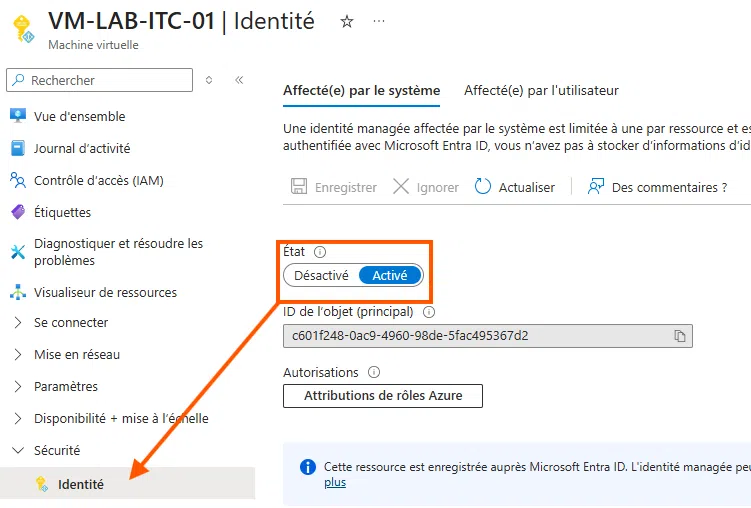

1. Rendez-vous sur le panneau de gestion de votre VM, et dans Sécurité > Identité managée. Activez l'identité managée par le système. En faisant cela, Entra ID sera en mesure de permettre l'accès à la ressource aux comptes Entra ID disposant des autorisations nécessaires par la suite.

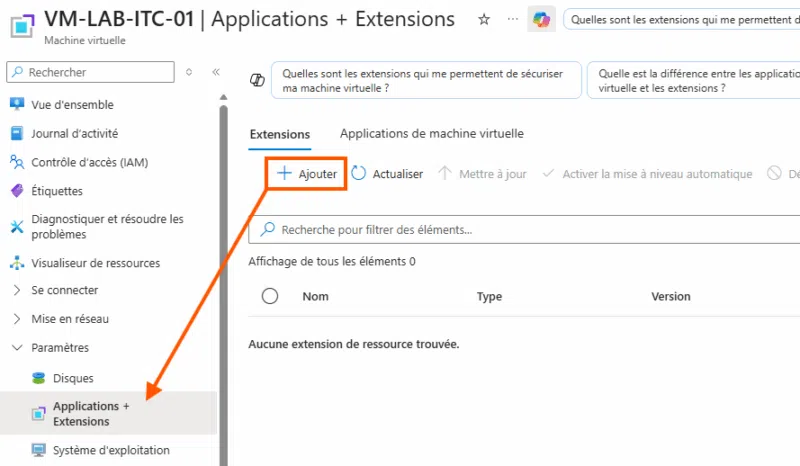

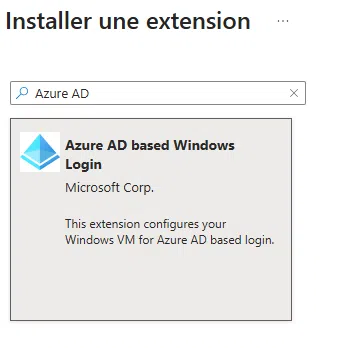

2. Ensuite, rendez-vous dans "Applications + Extensions". Cliquez sur "+ Ajouter".

3. Sélectionnez l'extension "Azure AD based Windows Login".

Cette extension va être installée sur la machine virtuelle par Azure. Elle permettra d'utiliser les comptes cloud Entra ID pour se connecter, selon les droits qui sont attribués aux utilisateurs (Standard ou Administrateur).

La machine virtuelle est maintenant configurée, passons à la dernière étape : l'attribution des droits de connexion RDP via Azure.

D. Étape 4 : Attribuer les rôles aux utilisateurs

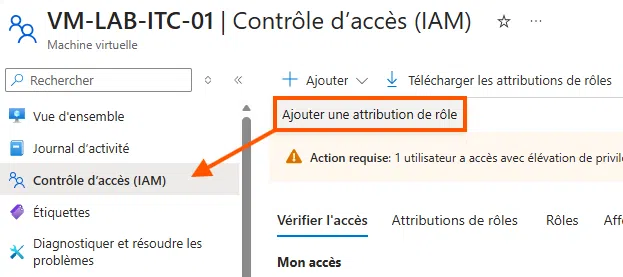

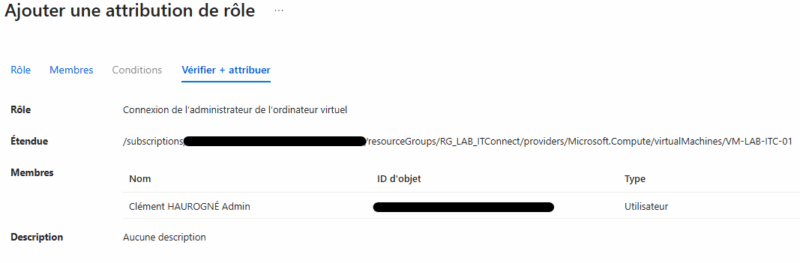

1. Sur le panneau de gestion de la VM, sélectionnez : Contrôle d'accès (IAM) > Ajouter > Ajouter une attribution de rôle.

2. Ici, nous allons choisir le rôle à affecter à l'utilisateur Entra ID. Deux possibilités s'offrent à nous :

- Connexion de l’administrateur de l’ordinateur virtuel : donne les privilèges d'administrateur à l'utilisateur sur la VM.

- Connexion de l'utilisateur de la machine virtuelle : se connecte en tant qu'utilisateur standard à la VM.

Dans notre exemple, je vais m'attribuer le rôle d'administrateur de la VM à mon compte Entra ID.

3. Sélectionnez ensuite l'utilisateur auquel attribuer le rôle.

4. Passez en revue l'affectation puis validez-là.

5. L'affectation de rôle sera ensuite visible sur la ressource.

E. Étape 5 : se connecter à la VM avec le compte Entra ID via Bastion

Maintenant que l'ensemble des prérequis nécessaires à la connexion à une VM via Azure Bastion avec nos comptes Entra ID, nous allons tester son bon fonctionnement.

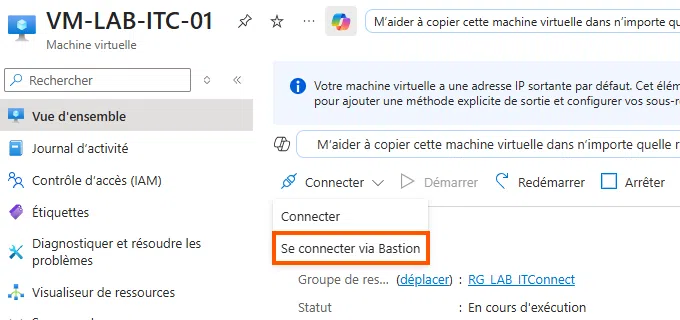

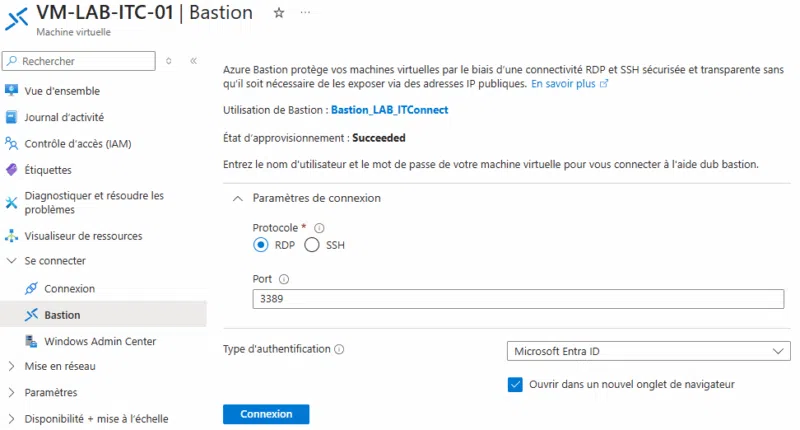

1. Rendez-vous sur la vue d'ensemble de votre VM et cliquez sur "Connecter > Se connecter via Bastion".

2. Cliquez sur "Se connecter" en veillant à ce que la méthode de connexion "Microsoft Entra ID" soit sélectionnée. Si elle n'est pas disponible, c'est que les prérequis ne sont pas correctement configurés.

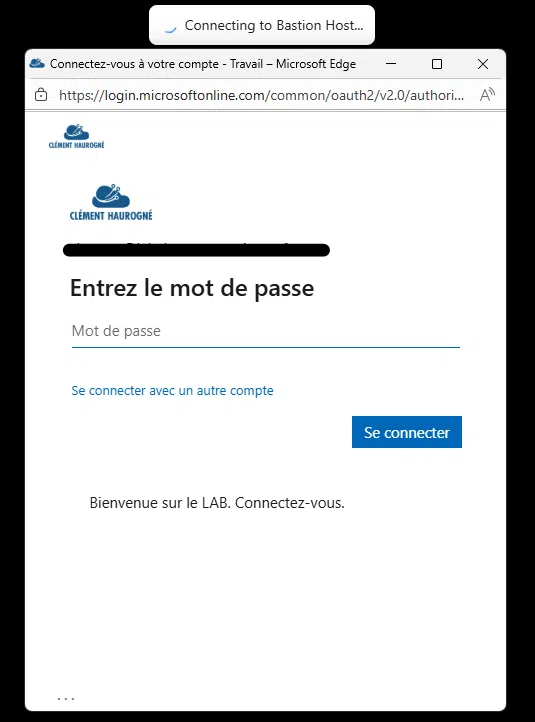

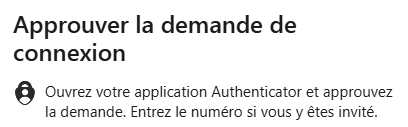

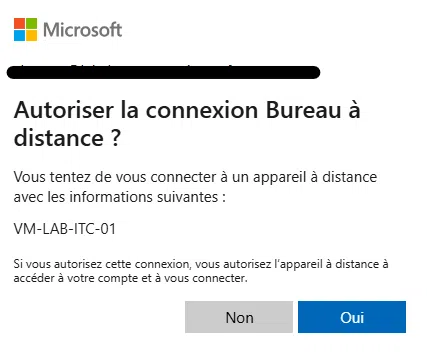

3. Azure Bastion s'ouvre dans un nouvel onglet de votre navigateur. Vous êtes invité à vous authentifier à l'aide de votre compte Entra ID, en suivant le processus de votre organisation (MFA par exemple). Ensuite, vous devez confirmer votre connexion RDP à la VM pour y accéder.

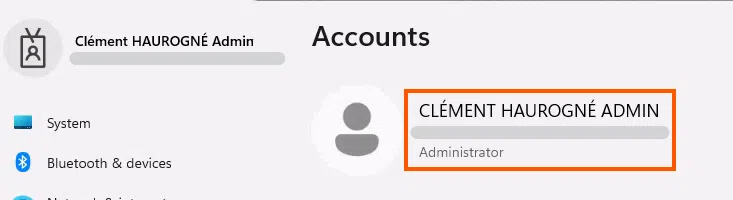

Une fois authentifié, votre session à distance charge dans le Bastion de manière sécurisée. En nous rendant dans les paramètres système de Windows > Comptes, nous constatons que nous sommes bien administrateur local de la VM, comme attribué via les rôles Azure.

IV. Conclusion

En suivant ce tutoriel, vous devriez être en mesure de déployer un Bastion Azure, et surtout, de vous connecter à une machine virtuelle en Bureau à distance (RDP) via un compte Entra ID. C'est une évolution intéressante pour la gestion des accès !