Botnet AyySSHush : une porte dérobée SSH ajoutée sur plus de 9 000 routeurs ASUS !

Plus de 9 000 routeurs ASUS ont été compromis par un nouveau botnet baptisé AyySSHush, grâce à l'exploitation d'une faille de sécurité déjà connue et patchée. ASUS ne semble pas être la seule marque dans le viseur des pirates à l'origine de cette campagne. Faisons le point.

Sommaire

Une nouvelle menace nommée AyySSHush

À la mi-mars 2025, la société spécialisée en cybersécurité GreyNoise a découvert l’existence d’une campagne d'attaques prenant pour cible les routeurs ASUS. Baptisée "AyySSHush", cette attaque a déjà touché plus de 9 000 appareils à travers le monde, notamment les modèles suivants de routeurs : RT-AC3100, RT-AC3200 et RT-AX55.

"GreyNoise a identifié une campagne d'exploitation en cours dans laquelle les attaquants ont obtenu un accès non autorisé et persistant à des milliers de routeurs ASUS exposés à l'Internet.", peut-on lire dans le rapport.

Pour compromettre les routeurs, les pirates exploitent des techniques classiques : brute force sur l'interface de gestion du routeur et exploitation de vulnérabilités connues. En effet, de nombreux routeurs ont été compromis grâce à l'exploitation de la vulnérabilité CVE-2023-39780. Cette dernière permet une injection de commande sur les routeurs vulnérables ! Ainsi, les pirates l'utilisent pour ajouter une clé SSH publique malveillante et activer le service SSH sur le port non standard 53282.

Cette porte dérobée déployée par les pirates offre un accès persistant au routeur. Pire encore, cet accès reste valide même si vous mettez à jour votre routeur alors que ce dernier a déjà été compromis !

"Si vous avez déjà été piraté, la mise à jour de votre micrologiciel ne supprimera PAS la porte dérobée SSH." / "La porte dérobée est stockée dans une mémoire non volatile (NVRAM) et n'est donc pas supprimée lors des mises à jour du micrologiciel ou des redémarrages.", peut-on lire. Il est d'ailleurs difficile de détecter cette activité, car les pirates exploitent des fonctions natives du routeur, présente dans son firmware, et ils désactivent les journaux.

Un réseau de routeurs compromis en pleine expansion

Les chercheurs notent que très peu de requêtes malveillantes, seulement 30 en trois mois, ont été enregistrées par GreyNoise, malgré le nombre élevé de routeurs compromis. Cette campagne est particulièrement furtive pour le moment.

Il y a peut-être une explication : cette opération pourrait permettre aux cybercriminels de créer un tout nouveau réseau d'appareils zombies. Ce botnet pourrait ensuite être exploité pour mener d'autres attaques.

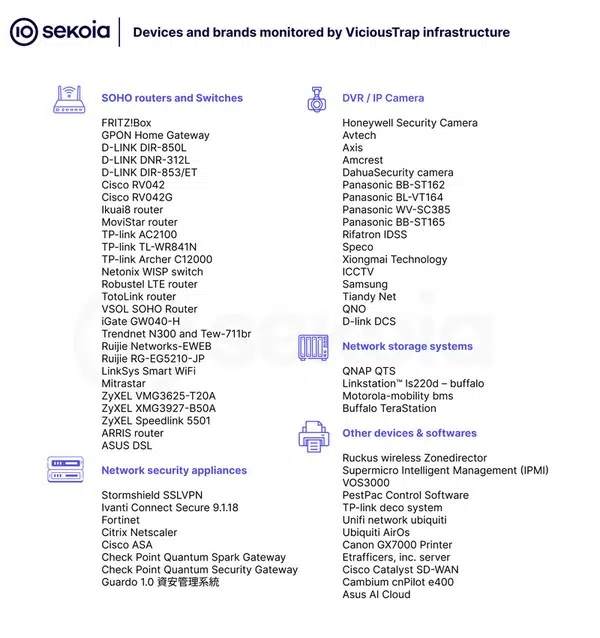

Dans le même temps, cette campagne pourrait être liée à une autre... Suivie du côté de Sekoia, une société française ! Cette seconde campagne suivie sous le nom de "Vicious Trap" ciblent des routeurs SOHO (usage personnel ou "petits bureaux"), mais aussi des équipements comme des passerelles VPN SSL et des NAS. Là encore, il y a eu des routeurs ASUS compromis via la CVE-2023-39780. Il est donc possible qu'il y ait un lien entre ces deux campagnes.

Comment se protéger ?

Depuis longtemps, ASUS a publié des correctifs pour corriger la faille CVE-2023-39780, mais leur disponibilité varie selon les modèles. Le premier conseil est donc de mettre à jour votre appareil vers le firmware le plus récent. En complément, il est conseillé de :

- Vérifier la présence de fichiers suspects et de clés SSH inconnues dans le fichier

authorized_keys; - Bloquer les adresses IP associées à cette campagne :

101.99.91[.]151101.99.94[.]17379.141.163[.]179111.90.146[.]237

- Effectuer une réinitialisation d’usine en cas de doute, puis reconfigurer le routeur avec un mot de passe fort.