Ce malware pour Android se présente comme un antivirus développé par le FSB

Ce nouveau malware Android se fait passer pour un antivirus du FSB, l'agence de renseignement russe. Conçu pour des attaques ciblées, ce spyware est capable de transformer un smartphone en un véritable outil d'espionnage contre les dirigeants d'entreprises en Russie. Faisons le point.

Une usurpation d'identité pour mieux tromper...

Les chercheurs de la société russe Dr. Web ont publié un rapport au sujet du logiciel malveillant Android.Backdoor.916.origin. Découvert en janvier 2025, il est considéré comme une nouvelle menace, car il ne semble lié à aucune famille de malwares connue. Pour tenter de tromper ses futures victimes, le malware se fait passer pour un logiciel de sécurité officiel émanant des services de renseignements de l'État russe. Sur le papier, ceci est censé rassurer les cibles puisqu'elles sont russes.

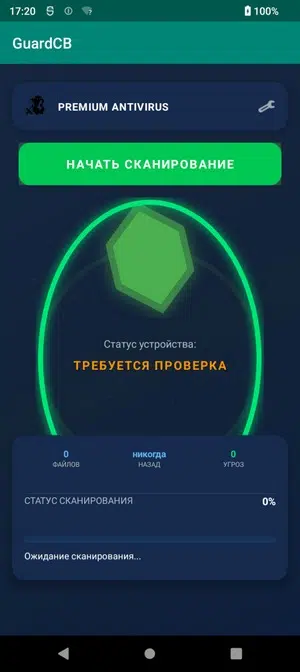

Deux types de leurres ont été observés par les chercheurs de chez Dr. Web. Le premier, nommé "GuardCB", usurpe l'identité de la Banque Centrale de la Fédération de Russie. Le second, et le plus notable, se présente sous les noms "SECURITY_FSB", imitant une application de l'agence fédérale de sécurité russe. Pour parfaire l'illusion, l'application simule même une analyse antivirus. D'ailleurs, tout est fait pour montrer l'efficacité du produit : lorsqu'un utilisateur lance un scan, l'interface a 30 % de chances d'afficher un faux résultat positif, détectant entre 1 et 3 menaces fictives.

Selon les experts de Dr. Web, la cible ne fait aucun doute : "Parallèlement, son interface ne propose qu'une seule langue : le russe. C'est-à-dire que le programme malveillant est entièrement destiné aux utilisateurs russes."

Les cybercriminels à l'origine de cette campagne malveillante chercheraient à cibler les chefs d'entreprise russes. "Les experts de notre société pensent qu'Android.Backdoor.916.origin est conçu pour être utilisé dans des attaques ciblées plutôt que pour la distribution en masse entre les propriétaires d'appareils Android. Son objectif principal était les représentants des entreprises russes.", peut-on lire.

Des fonctionnalités d'espionnage complètes

Une fois installée, l'application malveillante demande une série d'autorisations très intrusives, notamment l'accès à la géolocalisation, aux SMS, aux fichiers multimédias, à la caméra, au microphone, et surtout, au service d'accessibilité. Ce qui ne laisse pas de place aux doutes : ce logiciel malveillant veut espionner l'appareil.

Une fois ces permissions accordées, le malware se connecte à son serveur C2 et peut recevoir des ordres pour exécuter diverses actions malveillantes :

- Exfiltrer les SMS, les contacts, l'historique des appels, la géolocalisation et les images stockées.

- Activer à distance le microphone, la caméra et diffuser en direct l'écran du téléphone.

- Capturer la saisie de texte (keylogging) et le contenu des applications de messagerie (Telegram, WhatsApp), de messagerie électronique (Gmail) et des navigateurs (Chrome, Yandex).

- Exécuter des commandes shell pour maintenir sa persistance et se protéger contre la suppression.

Une menace complète, mais qui, sauf changement de cap, ne devrait pas cibler l'Europe. Les indicateurs de compromission liés à Android.Backdoor.916.origin, notamment les adresses IP, ont été partagés par Dr. Web sur un dépôt GitHub.