Prise en main du pare-feu Windows Defender

Sommaire

I. Le rôle du pare-feu de Windows

Le pare-feu Windows est un composant important sur les systèmes d’exploitation Windows et Windows Server. Intégré par défaut et activé, il est conçu pour contrôler les flux entrants et sortants sur une machine, au niveau de chaque interface réseau. Ainsi, il est en mesure d’autoriser ou de bloquer certaines connexions, en fonction des règles actives dans le pare-feu.

Au sein de Windows, le pare-feu logiciel est nommé « Pare-feu Windows Defender ». Il est capable de filtrer les flux sur différents protocoles, sur les ports TCP et UDP, ainsi que sur des applications spécifiques.

Chaque règle est associée à un ensemble de paramètres. Nous disposons bien entendu des paramètres basiques que l’on retrouve sur tous les systèmes de type « pare-feu » :

- Adresse IP locale

- Adresse IP distante

- Port local

- Port distant

- Type de protocole

Avant de commencer, j’attire votre attention sur l’importance de garder actif le pare-feu de Windows. Si un flux est bloqué par le pare-feu, prenez le temps de comprendre pourquoi et de créer une nouvelle règle. Ce serait une erreur d’opter pour la solution de faciliter et de désactiver le pare-feu.

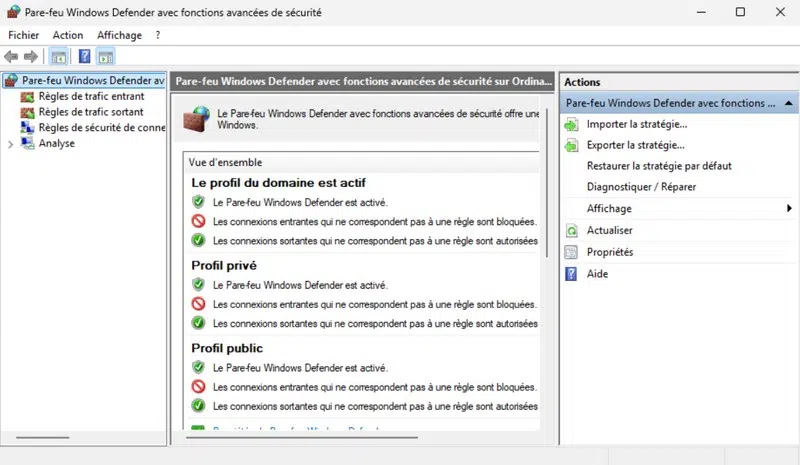

II. Les profils

Le pare-feu est capable de gérer différents types de connexions, qu'elles soient locales ou distantes, et il propose des profils adaptés à chaque connexion réseau.

Nous retrouvons ainsi trois types de profils dans le pare-feu Windows :

- Profil de domaine : utilisé lorsque la machine est connectée à un réseau d'entreprise via un domaine Active Directory.

- Profil privé : idéal pour un usage domestique.

- Profil public : le profil par défaut, activé lors d'une connexion à un réseau public comme celui d'un café ou d'un aéroport.

Chaque profil peut avoir ses propres règles, permettant ainsi un contrôle précis des connexions en fonction du contexte réseau.

Par exemple, un flux réseau est autorisé dans le pare-feu lorsque la machine est connectée au réseau de l’entreprise (« Profil de domaine ») mais il est refusé si la machine est connectée au domicile de l’utilisateur (« Profil public »).

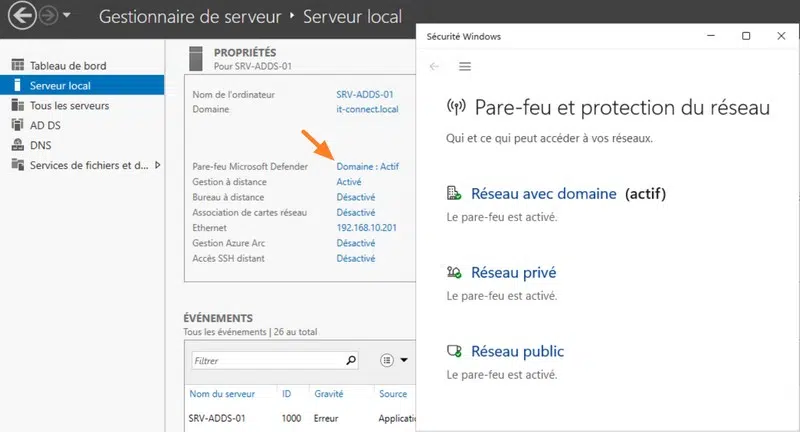

III. Afficher l’état du pare-feu Windows

Pour visualiser l’état du pare-feu Windows et connaître le profil actif, ouvrez le « Gestionnaire de serveur ». Dans la section « Serveur local », vous devriez voir la ligne « Pare-feu Microsoft Defender ». Il suffit de cliquer sur le lien à droite.

IV. Créer une règle de pare-feu

Les règles de pare-feu Windows Defender peuvent être configurées en local sur chaque machine Windows. Il est également possible d’exporter et importer des stratégies, et de gérer les règles de façon centralisée via l’utilisation d’une stratégie de groupe Active Directory ou d’un profil de configuration Microsoft Intune. Par ailleurs, un script PowerShell pourrait aussi convenir.

Certaines règles sont déjà activées par défaut dans le pare-feu Windows. De plus, le pare-feu Windows contient plusieurs groupes de règles prédéfinis que nous pouvons activer ou désactiver en fonction des besoins. Dans le cas où aucune règle ne correspond à notre besoin, nous pouvons la créer de toute pièce.

A. Accéder à la console de configuration du pare-feu

Pour accéder à la gestion complète du pare-feu Windows, recherchez « Pare-feu » dans la barre des tâches du serveur. Dans la liste des résultats, vous devriez voir « Pare-feu Windows Defender ». Cliquez dessus puis sur « Paramètres avancés » sur la gauche.

Sur la gauche, vous pouvez cliquer sur « Règles de trafic sortant » et « Règles de trafic entrant » pour visualiser les règles actuelles.

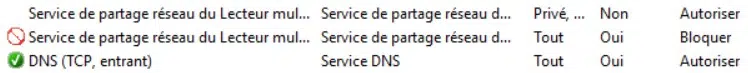

Chaque règle a un statut et il y a trois statuts différents :

- Règle de blocage ou d'autorisation existante mais non activée

- Règle activée pour bloquer une connexion

- Règle activée pour autoriser une connexion

Ce qui donne, dans l’ordre, les icônes suivants :

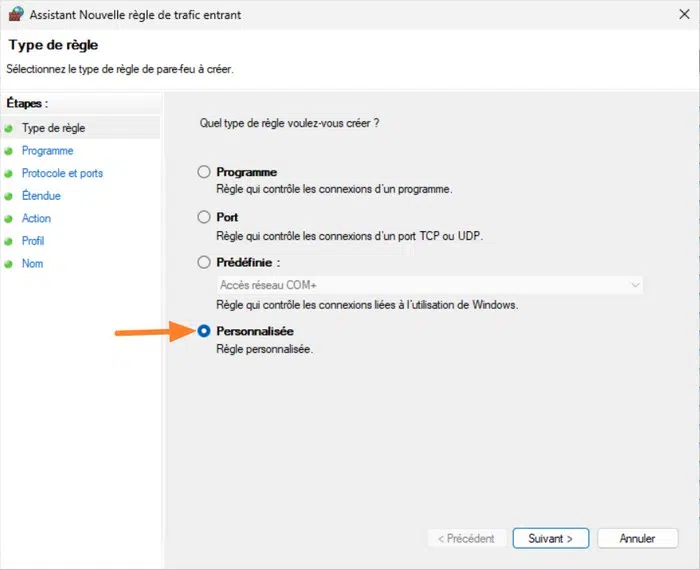

B. Créer une règle pour autoriser le ping

Dans le cadre de cette prise en main, nous allons créer une règle de pare-feu manuellement dans le but d’autoriser le « ping » entrant (pour qu’une machine distante puisse effectuer un ping de notre serveur).

Remarque : la commande « ping » s’appuie sur le protocole « ICMP » pour tester la communication entre deux machines. Par défaut, le « ping » est bloqué par le pare-feu.

Pour créer une nouvelle règle, effectuez un clic droit sur « Règles de trafic entrant » puis « Nouvelle règle… ». Un assistant va s’exécuter. Choisissez le type « Personnalisée », il donne accès à un maximum d’options. Chaque règle est éditable à tout moment.

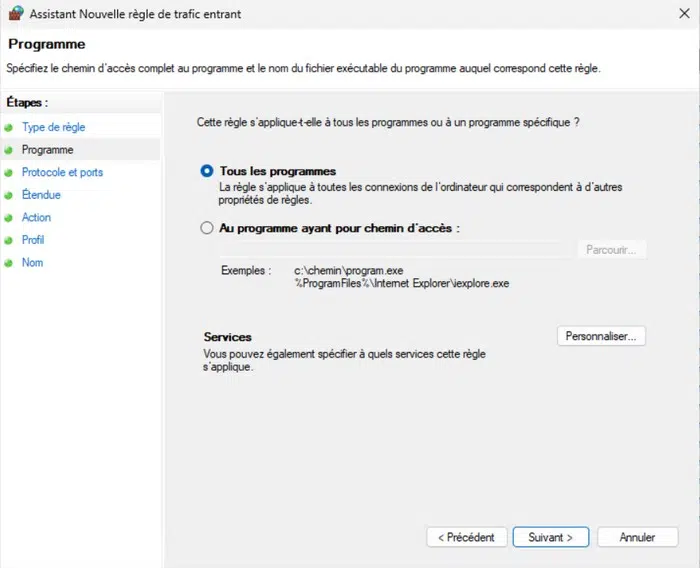

Notre règle ne s’applique pas à un programme, donc conservez « Tous les programmes ».

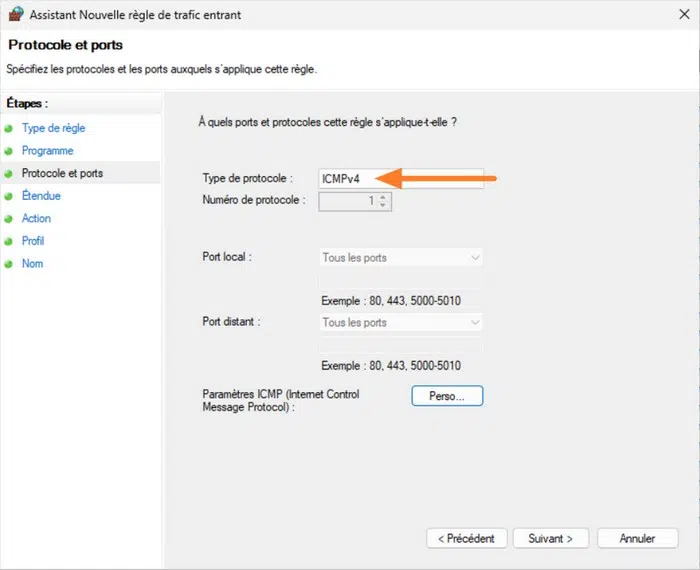

À l’étape suivante, sélectionnez « ICMPv4 » comme type de protocole. Pour aller plus loin, vous pouvez également accepter uniquement certains paquets ICMP, via le bouton « Perso… ». Dans le cadre du ping, vous devez sélectionner « Requête d’écho ».

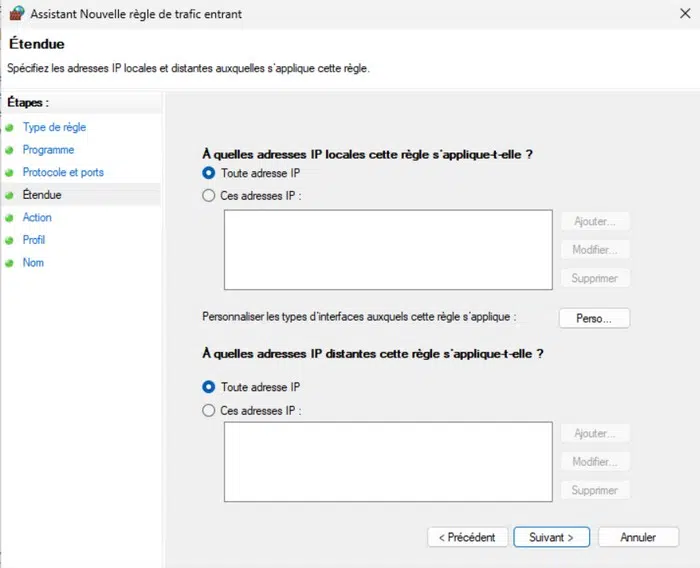

A l’étape suivante, vous avez possibilité d’autoriser le ping uniquement sur une ou plusieurs adresses IP locales du serveur, mais aussi de restreindre les adresses IP distantes.

Autrement dit, vous pourriez autoriser uniquement un seul serveur, via son adresse IP, à effectuer un « ping » à destination de notre serveur. Par exemple, il pourrait s’agir d’autoriser votre serveur de supervision.

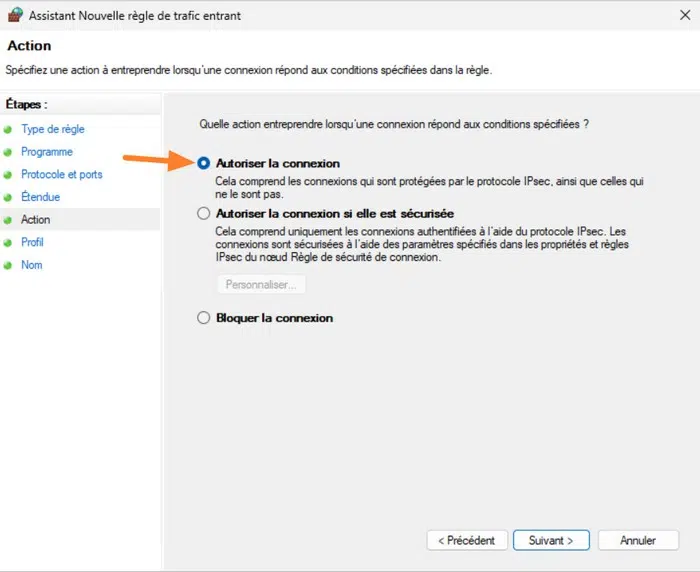

Ensuite, vous devez indiquer si vous autorisez ou refusez chaque connexion correspondante à cette règle. L’option du milieu est spécifique et implique l’utilisation du protocole IPsec pour chiffrer les connexions.

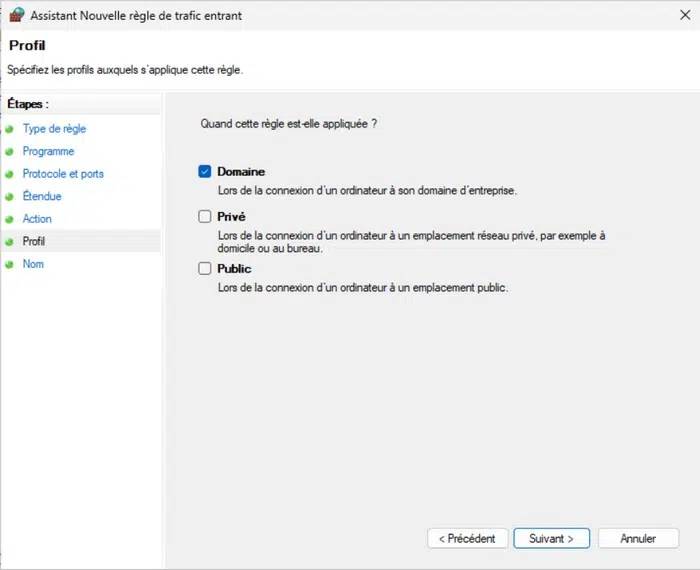

Comme je l’évoquais en introduction, la règle peut s’appliquer uniquement lorsqu’un profil de pare-feu spécifique est actif. Dans l’exemple ci-dessous, le ping sera autorisé seulement quand la machine est connectée à un profil de domaine. Ceci est surtout utile sur les postes de travail nomades, car les serveurs changent rarement d’emplacement, et donc de réseau.

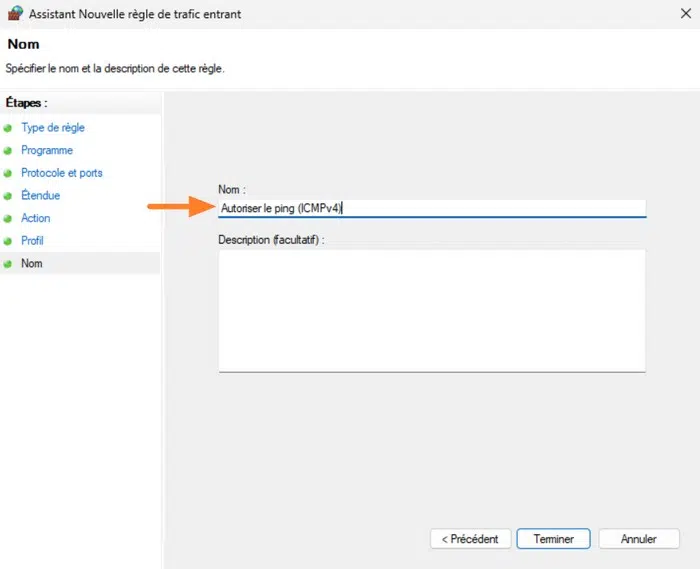

Enfin, nommez cette règle avec un nom facile à interpréter et validez. Par exemple : « Autoriser le ping (ICMPv4) ».

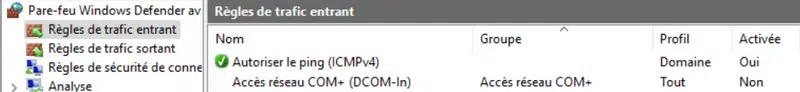

La règle est bien créée et l’icône sur la gauche prouve qu’elle est active. Désormais, une machine distante peut émettre un « ping » à destination de ce serveur.

Au-delà de cet exemple basé sur l’autorisation du « ping », il y a d’autres scénarios concrets où l’on a recours à cette manipulation. Par exemple : vous venez d’installer une nouvelle application sur votre serveur et les connexions sur le port « 8080/TCP ». Dans ce cas, vous devez autoriser ce port dans le pare-feu de Windows.

À titre d’information, les règles de pare-feu peuvent être créées en ligne de commande :

- PowerShell : avec le cmdlet « New-NetFirewallRule »

- Invite de commande avec « netsh advfirewall firewall add rule »

C. Bonnes pratiques pour les règles de pare-feu

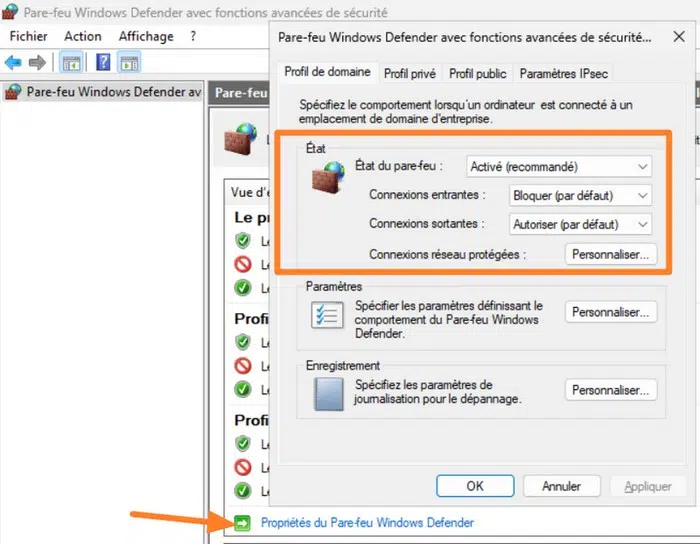

Pour garantir une protection optimale de votre système, il est recommandé d'activer le pare-feu sur tous les profils disponibles : domaine, privé et public.

- Connexions entrantes : il est préférable de bloquer toutes les connexions entrantes et d’autoriser uniquement celles qui sont absolument nécessaires. Cela réduit la surface d'attaque potentielle. La stratégie « Bloquer (par défaut) » doit être choisie.

- Connexions sortantes : bien que le blocage des connexions sortantes puisse sembler prudent, cela nécessite une configuration fine des règles. Par défaut, Windows autorise les connexions sortantes, et c'est généralement adapté aux environnements.

Rappel : une connexion sortante signifie que la machine locale émet du trafic à destination d'une machine distante. Le flux réseau sort de la carte réseau de la machine locale.

V. Les journaux du pare-feu

Les journaux du pare-feu Windows sont essentiels pour comprendre ce qui se passe sur le réseau et identifier des comportements suspects.

Par défaut, les événements du pare-feu sont inscrits dans le fichier texte suivant :

- C:\Windows\System32\LogFiles\Firewall\pfirewall.log

Sachez que ce fichier contient les événements de tous les profils.

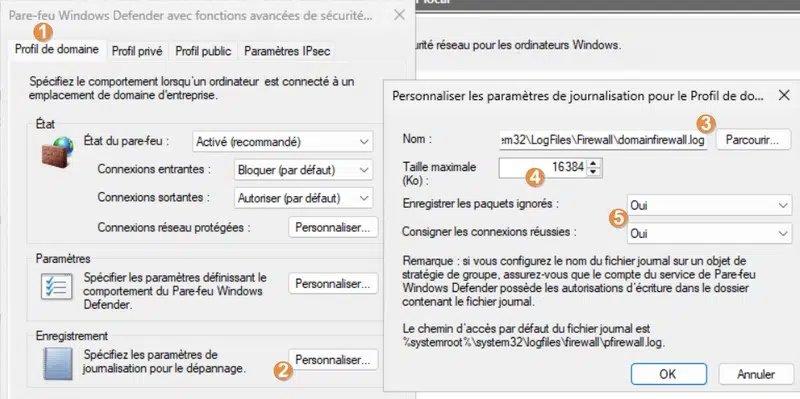

Il est recommandé de configurer un journal distinct pour chaque profil (domaine, privé, public) afin de faciliter l’analyse. De plus, il est conseillé de journaliser les paquets ignorés ainsi que les connexions réussies pour avoir un maximum d’informations.

Nous pouvons suggérer les noms suivants :

- domainfirewall.log pour le profil du domaine

- privatefirewall.log pour le profil privé

- publicfirewall.log pour le profil public

En augmentant la taille des fichiers journaux, vous pouvez également conserver plus de données historiques, ce qui est utile pour les tâches d’investigations.

Dans le prochain chapitre, nous verrons comment configurer l'agrégation de liens réseau sur Windows Server.