CitrixBleed 2 : 56 000 instances vulnérables à cette nouvelle faille zero-day !

Citrix NetScaler ADC et Gateway sont une nouvelle fois menacés par plusieurs failles de sécurité, dont une faille de sécurité zero-day, déjà exploitée. Faisons le point.

CitrixBleed 2 : le retour de mauvais souvenirs pour les administrateurs Citrix

En 2023, les solutions Citrix NetScaler ADC et Gateway ont été affectées par la faille de sécurité CVE-2023-4966. Surnommée CitrixBleed, elle avait été massivement exploitée par les cybercriminels, y compris le gang de ransomware LockBit. La nouvelle alerte de sécurité, faisant l'objet de cet article, montre que l'histoire semble vouloir se répéter...

En effet, une faille de sécurité zero-day, désormais associée à la référence CVE-2025-5777, a été découverte et elle représente un risque élevé pour les serveurs Citrix NetScaler ADC et Gateway. Le chercheur en sécurité Kevin Beaumont a fait un parallèle entre cette nouvelle vulnérabilité et celle patchée en 2023, au point de surnommer cette menace CitrixBleed 2.

"La vulnérabilité permet à un attaquant de lire la mémoire du Netscaler lorsqu'il est configuré comme une passerelle ou un serveur virtuel AAA - pensez à l'accès à distance via Citrix, RDP, etc. Il s'agit d'une configuration extrêmement courante dans les grandes organisations.", précise-t-il dans son rapport. Il précise également que la faille de sécurité est exploitable à distance, sans authentification.

Il est urgent de patcher vos instances Citrix

La faille de sécurité CVE-2025-5777 n'est malheureusement pas la seule menace qui plane autour des appliances Citrix NetScaler ADC et Gateway. Il est important aussi de considérer ces deux autres vulnérabilités :

- CVE-2025-6543 : cette nouvelle faille, liée à un dépassement mémoire, pourrait permettre à des attaquants d'exécuter du code à distance ou d'installer des portes dérobées persistantes.

- CVE-2025-5349 : une mauvaise gestion des accès sur l'interface d'administration via les adresses NSIP ou GSLB IP, facilitant les attaques ciblées.

Citrix recommande aussi l'exécution de certaines commandes, en plus du patch : "En outre, nous recommandons d'exécuter les commandes suivantes pour mettre fin à toutes les sessions ICA et PCoIP actives après que toutes les appliances NetScaler de la paire HA ou du cluster ont été mises à niveau vers les versions fixes.", peut-on lire.

kill icaconnection -all

kill pcoipconnection -all Néanmoins, avant de déconnecter tous les utilisateurs, il est vivement conseillé aux administrateurs de prendre un instant pour inspecter les sessions en cours à la recherche d’activités suspectes... Ce qui pourrait être le signe d'une compromission. La commande show icaconnection pourra vous aider, tout comme la section "Connections" de l'interface d'administration pour voir les sessions PCoIP actives.

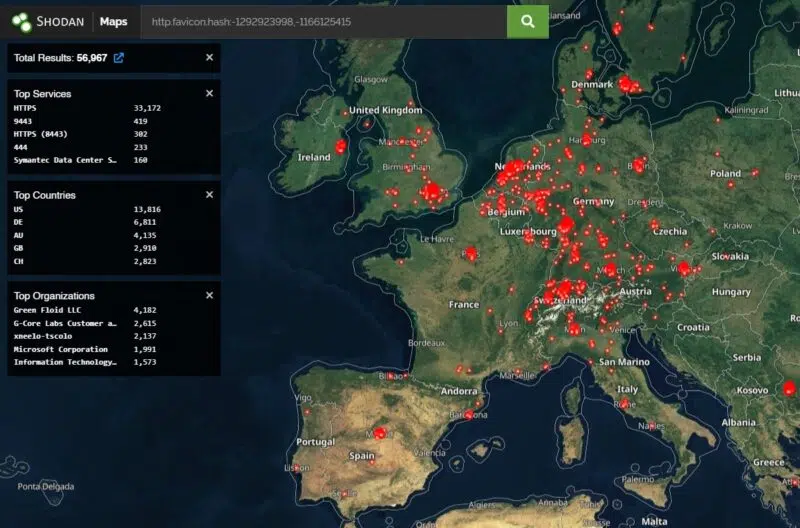

Face à ces menaces sérieuses, l'application des correctifs publiés par Citrix est plus que recommandées. Vous pouvez consulter le bulletin officiel de Citrix. Selon les données de Shodan, plus de 56 000 instances vulnérables sont actuellement exposées sur Internet. En France, il y aurait 888 instances exposées.