ClickFix avec un écran bleu de la mort et phishing Booking.com : ces pirates ciblent les hôtels !

En mêlant phishing imitant Booking.com et la technique ClickFix, des pirates ont décidé de s'attaquer au secteur de l'hôtellerie en Europe. L'objectif : infecter l'ordinateur des victimes avec le cheval de Troie DCRat. Faisons le point sur cette campagne malveillante.

De l'annulation d'une réservation au piège du "ClickFix"

Baptisée PHALT#BLYX, cette campagne a été détectée fin décembre 2025 par les chercheurs de Securonix. Comme vous pourrez le constater en lisant la suite de cet article, la chaine d'infection utilise des techniques d'ingénierie sociale.

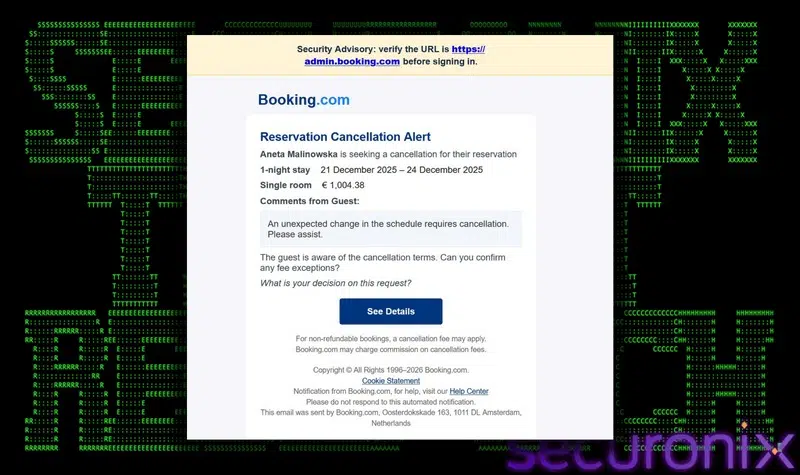

Tout commence par un classique : du phishing. Les attaquants ciblent les établissements hôteliers avec des e-mails de phishing aux couleurs de Booking.com, le célèbre site de réservation en ligne. Le prétexte : une annulation de réservation inattendue, accompagnée d'un lien urgent pour "confirmer" la demande du client.

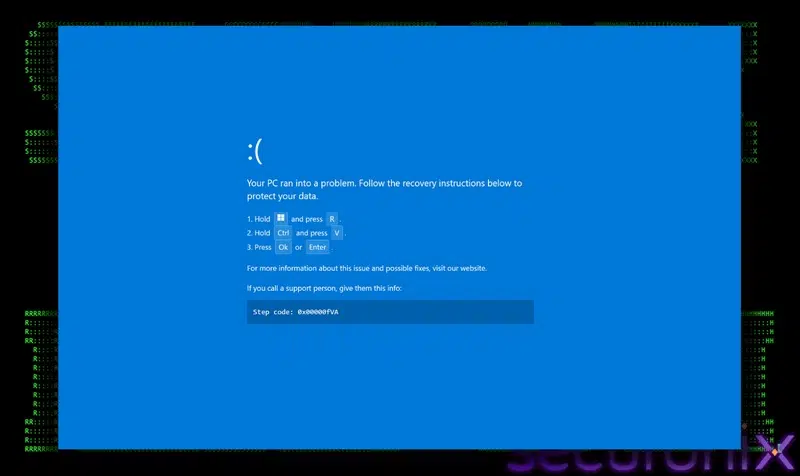

Une fois que la victime a cliqué sur le lien, elle est redirigée vers un site frauduleux, qui est une copie du site officiel de Booking.com. Sauf qu'ici, l'utilisateur est redirigé vers un autre domaine, comme "low-house[.]com". Le site en question simule l'affichage d'un CAPTCHA, puis affiche un bouton "Refresh" au milieu de la page : si l'utilisateur clique dessus, un faux écran bleu de la mort (BSoD) apparaît à l'écran.

C'est ici qu'intervient la technique dite du "ClickFix". Plutôt que de demander le téléchargement d'un fichier (souvent bloqué par les antivirus), la page propose des "instructions de récupération" que l'utilisateur va devoir exécuter lui-même. La victime est guidée pour ouvrir la boîte de dialogue "Exécuter" de Windows, y coller une commande spécifique et appuyer sur Entrée.

Les chercheurs chez Securonix précisent : "Pour l'accès initial, les acteurs de la menace utilisent un leurre d'annulation de réservation Booking.com pour inciter les victimes à exécuter des commandes PowerShell malveillantes, qui récupèrent et exécutent silencieusement du code à distance."

Pour éviter d'éveiller les soupçons, le script PowerShell ouvre également la véritable page d'administration de Booking.com dans le navigateur par défaut, histoire de créer une distraction.

La menace DCRat : un cheval de Troie

Une fois la commande PowerShell exécutée par la victime, les opérations se poursuivent, notamment en exploitant des binaires système légitimes pour passer sous les radars. Le dropper PowerShell télécharge un fichier projet MSBuild ("v.proj") depuis un domaine malveillant. Ce fichier est ensuite exécuté via MSBuild.exe, un outil de développement Microsoft, pour lancer la charge utile.

Cette méthode permet aux attaquants de :

- Configurer des exclusions dans Microsoft Defender Antivirus pour éviter la détection.

- Établir la persistance en s'ajoutant au dossier de démarrage.

- Télécharger et exécuter le malware final : DCRat (appelé aussi DarkCrystal RAT).

Une fois en place sur l'ordinateur de la victime, le malware DCRat est capable de :

- Enregistrer les frappes au clavier (keylogging).

- Exécuter des commandes arbitraires en fonction des besoins des attaquants.

- Déployer des modules supplémentaires, comme des mineurs de cryptomonnaie.

Dans le cas où le malware ne dispose pas des privilèges administrateur, il insiste : "Si le logiciel malveillant se trouve limité par les privilèges utilisateur standard, il ne peut pas désactiver Defender ni écrire dans les dossiers système. Au lieu d'échouer, il passe à une attaque psychologique connue sous le nom de spam UAC.", peut-on lire dans le rapport.

Enfin, l'utilisation de la langue russe dans le fichier de compilation MS "v.project" utilisé par les pirates aide à penser que cette campagne est liée à des acteurs russes utilisant DCRat.