DSI : comment intégrer un nouvel utilisateur sans créer de mot de passe temporaire ?

Sommaire

I. Présentation

Au sein d'une entreprise, l’arrivée d’un nouvel employé s’accompagne systématiquement de la création d'un compte par le service informatique, une étape banale, mais non sans risque. Le mot de passe temporaire associé à ce compte, et souvent utilisé le premier jour, reste un maillon faible dans un processus d’onboarding. Quels sont les risques ? Existe-t-il une solution à cette problématique ? Répondons à ces questions.

Dans cet article, nous allons explorer les limites des méthodes traditionnelles de communication des mots de passe temporaires et évoquer une approche moderne et plus sécurisée, en prenant le contexte de l'Active Directory. Cet article vous amènera peut être à repenser votre façon d'effectuer l'onboarding des nouveaux salariés.

II. Les risques liés aux mots de passe temporaires

Souvent, l'intégration d'un nouvel arrivant implique la création et la transmission d'un mot de passe temporaire. Par habitude, et faute de solution technique adaptée, la transmission de cette information s'effectue généralement par des canaux non sécurisés. Indirectement, cette pratique expose le système d'information dans le cas où cette information finirait entre de mauvaises mains... Commençons par nous intéresser aux risques liés à ces mots de passe.

A. Une pratique répandue mais risquée

Lorsqu’un nouvel employé rejoint une entreprise, il a besoin d’identifiants pour accéder à son poste de travail, à sa boîte mails, aux applications internes et aux ressources partagées. Le service informatique crée alors un compte d'accès et lui associe un mot de passe temporaire, qui sera communiqué à l'utilisateur de plusieurs façons :

- Par e-mail en clair

- Par SMS

- Par téléphone

- En présentiel via une tierce personne (RH, responsable de service, manager, etc.)

Bien que cette action semble banale, elle peut représenter plusieurs risques en matière de sécurité, notamment :

- Interception du mot de passe par des attaquants (par exemple : attaque de type Man-in-the-Middle).

- Perte ou mauvaise gestion du mot de passe par l’utilisateur ou la personne en charge de le transmettre.

- Non-changement du mot de passe temporaire après la première connexion, rendant le compte vulnérable.

Le mot de passe temporaire, c'est une chose, mais il est impératif que l'utilisateur soit forcé de le changer dès la première connexion. À part l'utilisateur final, nul ne doit avoir connaissance du mot de passe.

B. Des mots de passe trop simples et prévisibles

Il n’est pas rare que les mots de passe temporaires suivent des schémas trop simples : Bienvenue2025, NomEntreprise2025, etc. Ces combinaisons, très faciles à devenir, sont des cibles idéales pour les attaques par dictionnaire ou par force brute. Un attaquant cherchera forcément à tester les mots de passe classiques et ceux liés au nom de l'entreprise.

D'ailleurs, une étude publiée par Specops Software contient un classement des mots de passe temporaires les plus souvent présents dans les fuites de données. Il y a par exemple : welcome, temp, change ou encore guest. Autrement dit, vous devez générer un mot de passe aléatoire et conforme à votre politique de sécurité, même s'il a vocation à être temporaire.

III. Risques liés aux mots de passe : fiction ou réalité ?

Les problématiques de sécurité liées aux mots de passe temporaires sont réelles, et elles peuvent se terminer en cyberattaque. Prenons l'exemple de SolarWinds, un fournisseur de logiciels américain, très populaire dans le monde de l'IT. Il y a quelques années, les attaquants ont exploité un mot de passe temporaire resté actif : solarwinds123. Ce mot de passe, connu publiquement, n’avait jamais été modifié.

Grâce à cette information, les pirates ont pu compromettre la chaine d'approvisionnement logicielle de la plateforme Orion (supply chain attack), affectant des milliers de clients à travers le monde. Ce cas, qui n'est pas isolé, illustre bien les risques associés aux mots de passe temporaire mal gérés.

Ce constat amène à penser qu'il est nécessaire de repenser l'onboarding des salariés...

Ainsi, les entreprises qui souhaitent renforcer leur posture de sécurité doivent envisager chaque étape de leur processus interne sous l’angle du Zero Trust. Cela implique :

- Ne jamais faire confiance à un utilisateur, même nouveau, tant que son identité n’a pas été vérifiée.

- Éviter la transmission de mots de passe par des canaux non sécurisés ou non fiables.

- Intégrer la vérification d’identité dans les processus RH et IT.

Une approche moderne consisterait à permettre à l'utilisateur de définir son mot de passe, de façon sécurisée, sans que le mot de passe temporaire ne soit communiqué. Mais, alors, comment s'y prendre ?

IV. Le mot de passe du premier jour avec l'Active Directory

Essayons d'appliquer cette approche moderne dans un contexte où un annuaire Active Directory est déployé dans le SI. Il s'agit là d'un scénario réel et représentatif tant cette solution est répandue dans le monde.

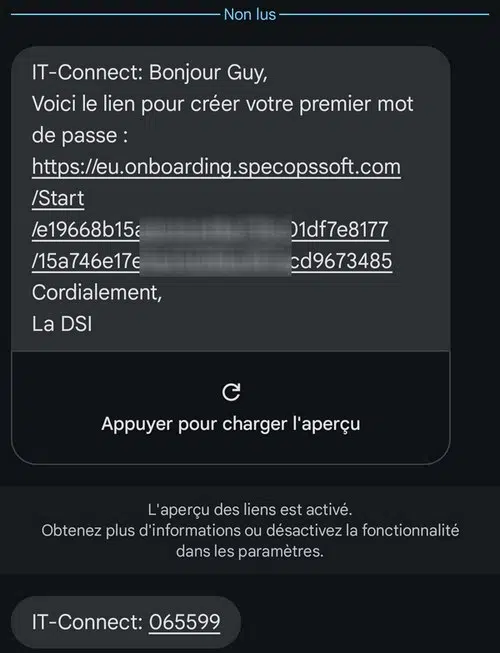

Le fonctionnement serait le suivant :

- Le compte utilisateur est pré-provisionné dans l’annuaire Active Directory.

- Un lien d’inscription sécurisé est envoyé sur l’adresse e-mail personnelle ou le numéro de téléphone personnel du nouvel employé.

- L’utilisateur accède à une interface d’enrôlement :

- Il doit prouver son identité (par exemple, avec un code à usage unique envoyé par SMS ou e-mail).

- Il choisit un mot de passe conforme à la politique de sécurité de son nouvel employeur.

- Il valide la création de son mot de passe et peut accéder aux ressources internes.

Sur le papier, cette méthode élimine complètement le besoin de mots de passe temporaires. Il y a tout de même un mot de passe temporaire, généré aléatoirement au moment de la création du compte dans l'Active Directory, mais celui-ci ne sera ni stocké ni communiqué.

Maintenant, quelle est la solution technique que nous pouvons mettre en face ? De son côté, Specops Software propose une solution correspond exactement à la méthode évoquée ci-dessus : le module First Day Password de sa solution uReset. Cette solution, au même titre que les autres de cet éditeur, s’intègre à l’écosystème Windows/Active Directory, tout en apportant une réelle plus-value en matière de sécurité.

J'en profite pour vous remettre ma vidéo de démonstration sur la fonction First Day Password de uReset :

La plateforme uReset ne se limite pas à la gestion du mot de passe du premier jour : elle offre aux utilisateurs la possibilité de réinitialiser leur mot de passe Windows en toute autonomie, via un portail en libre-service, sans intervention du support informatique.

Si vous optez pour l'adoption d'une solution comme celle-ci, il sera indispensable d'informer les RH, les responsables de service et le support IT de ce nouveau processus, pour assurer un onboarding fluide. Comme souvent, ce n'est pas uniquement une question de technique : la mise en œuvre de la solution est d'ailleurs relativement simple.

V. Conclusion

Repenser l’onboarding des nouveaux employés, c'est l'opportunité de renforcer la sécurité de votre SI, en vous attaquant à un sujet souvent négligé : les mots de passe temporaires. Cette transition vers un processus sécurisé permet de :

- Réduire le risque d’accès non autorisé et de fuite d'informations.

- Améliorer l’expérience des nouveaux arrivants.

- Alléger la charge de travail des équipes IT.

Pour aller plus loin dans la sécurisation des accès des utilisateurs, il faudra penser aussi à adopter une stratégie de mots de passe robuste (ou au passwordless), et à déployer l'authentification multifacteur à chaque fois que c'est possible.

Cet article contient une communication commerciale pour Specops Software.

Bonjour,

C’est compliqué dans une entreprise où l’utilisateur ne veut pas donner son numéro personnel au service informatique !

Dès la candidature et pendant l’entretien peut-être lui présenter déjà les règles et avoir son consentement. Car si le process est nécessaire pour la sécurité de l’entreprise, on ne peut faire autrement.

Désolé mais envoyer un mot de passe pour un onboarding sur mon telephone perso c’est non hormis la RH pour les besoins urgent de communication le reste de la société n’a pas a connaitre mon téléphone perso et je me demande si conforme au RGPD

La grande majorité des problèmes énoncés peuvent être éliminés par des bonnes pratique AD :

la case « l’utilisateur devra changer de mot de passe »,

une stratégie de mot de passe bien définie (qui interdit la réutilisation d’anciens mot de passe) et la désactivation du compte.

La désactivation du compte jusqu’à l’arrivée de l’agent.