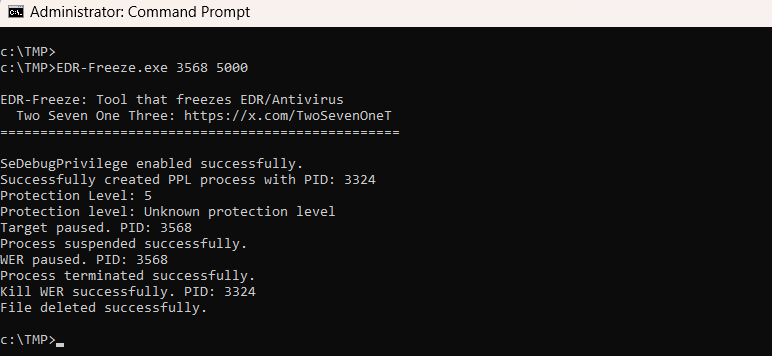

L’outil EDR-Freeze est capable de suspendre les solutions de sécurité grâce à Windows WER !

EDR-Freeze, c'est le nom d'un nouvel outil capable de suspendre les solutions de sécurité sur Windows, grâce à l'exploitation du système Windows Error Reporting (WER) intégré à Windows. Faisons le point.

EDR-Freeze : une attaque de type "race condition"

Oubliez la technique "Bring Your Own Vulnerable Driver" (BYOVD), qui consiste à exploiter un pilote légitime, mais vulnérable pour escalader ses privilèges et venir à bout des solutions de sécurité (type EDR) sur Windows. L'outil EDR-Freeze s'appuie sur une nouvelle méthode qui n'exploite pas du tout de pilote vulnérable.

Développé par le chercheur TwoSevenOneThree (Zero Salarium) à des fins de recherche, l'outil EDR-Freeze peut neutraliser les solutions de sécurité de type EDR et les antivirus, qui s'appuie sur les fonctionnalités natives de Windows. De plus, l'outil opère dans le contexte d'un utilisateur standard !

La technique utilisée par cet outil s'appuie sur deux composants :

- Windows Error Reporting (WER) : ce système de rapport d'erreurs de Windows est conçu pour collecter des informations sur les incidents (comme les plantages) et les envoyer à Microsoft.

- L'API MiniDumpWriteDump : une fonction de la bibliothèque DbgHelp qui sert à générer une image instantanée de la mémoire et de l'état d'un processus. Pour garantir la cohérence des données, cette API suspend temporairement tous les threads du processus cible pendant l'opération, avant de les relancer.

C'est précisément cette fonctionnalité de "suspension" que Zero Salarium exploite avec son outil. Voici comment se déroule l'attaque :

L'attaque EDR-Freeze utilise le composant WerFaultSecure, qui bénéficie de privilèges élevés, pour déclencher un appel à l'API MiniDumpWriteDump sur un processus de sécurité (comme Windows Defender). Au moment où l'API suspend le processus cible pour créer son "minidump", l'attaquant, quant à lui, suspend le processus WerFaultSecure ! De ce fait, la solution de sécurité se retrouve dans ce que l'on pourrait considérer un état de "coma" : le processus qui doit réactiver celui de la solution de sécurité n'est plus en mesure d'agir !

Il s'agit là d'une attaque de type "race condition", car plusieurs étapes sont à effectuer, dans un timing bien spécifique, afin de pouvoir neutraliser la solution de sécurité. En effet, le processus WerFaultSecure doit être impérativement gelé avant qu'il relance le processus que l'attaquant souhaite neutraliser.

Une technique fonctionnelle sur Windows 11

L'outil EDR-Freeze de Zero Salarium automatique l'ensemble de ces actions pour faciliter la mise en œuvre de cette attaque sur une machine Windows. D'ailleurs, il a même démontré que son outil était capable de neutraliser Windows Defender sur Windows 11 24H2. Le problème, c'est que cette technique exploite le comportement normal de composants de Windows : il faudrait néanmoins pouvoir limiter les interactions avec les processus liés à la sécurité.

"Pour prévenir ou surveiller l’utilisation éventuelle d’EDR-Freeze sur le réseau, il convient de s’appuyer sur les paramètres d’exécution de WerFaultSecure. S’il pointe vers le PID de processus sensibles tels que LSASS, un antivirus ou des agents EDR, il est fort probable qu’une investigation plus approfondie soit nécessaire.", précise le chercheur dans son rapport. Enfin, si vous utilisez Defender XDR, la requête KQL partagée par Steven Lim sur X pourrait bien vous intéresser !