Fuites d’identifiants professionnels : les risques pour les entreprises et les outils de détection

Sommaire

I. Présentation

La compromission des identifiants constitue aujourd’hui l’un des vecteurs d’attaque privilégiés par les cybercriminels. Entre les campagnes de phishing, de credential stuffing, l’exploitation d’infostealers capables d’exfiltrer les identifiants stockés dans vos applications, et la revente de bases issues de violations de données sur le Dark Web, les menaces liées aux identifiants sont nombreuses.

Aujourd'hui, il est difficile d'ignorer cette problématique et dans une logique de défense en profondeur, la surveillance des identifiants est à prendre au sérieux, tout comme le déploiement du MFA. Cet article propose une synthèse des risques liés aux fuites d’identifiants, ainsi que plusieurs outils permettant de vérifier la compromission potentielle des comptes d’entreprise.

L’authentification par mot de passe reste l’un des maillons faibles de la cybersécurité, malgré les efforts pour généraliser l’authentification multifacteur (MFA) et l'utilisation d'autres méthodes d'authentification (passkey, passwordless).

Avant d’explorer les outils permettant de détecter ces compromissions, il est essentiel de comprendre les risques concrets que représentent les fuites d’identifiants professionnels pour une organisation.

II. La fuite des identifiants : un défi pour les entreprises

Les piratages de sites web, d’applications et de services cloud entraînant des fuites de données font désormais partie du quotidien dans l’actualité. Bien qu'elles soient plus ou moins impactantes pour les utilisateurs, ces données sont généralement revendues sur des places de marché du Dark Web. Ces mêmes données peuvent aussi finir regroupés dans de gigantesques bases de données appelées "combo lists" (listes d'identifiants et mots de passe).

La fuite des identifiants concerne tout le monde : autant les particuliers que les professionnels. Pour autant, les entreprises sont particulièrement ciblées par l'intermédiaire de campagnes d’attaques de type Business Email Compromise (BEC), dont l'objectif est de compromettre le compte de messagerie d'un salarié.

Lorsqu’un compte professionnel fuit, les risques sont multiples :

- Attaques par réutilisation de mots de passe (credential stuffing) : si l’utilisateur réemploie son mot de passe d’entreprise sur un service externe compromis, les attaquants peuvent tester automatiquement ces identifiants sur Microsoft 365, un accès VPN, etc.

- Phishing ciblé et spear phishing : les cybercriminels disposent de listes d’adresses valides d’employés, qu’ils peuvent exploiter pour des attaques d’ingénierie sociale sophistiquées. Il peut s'agir d'attaques ciblées sur une entreprise, un secteur d'activité ou de campagnes massives.

- Propagation interne : un compte compromis peut servir de point d’entrée à l'attaquant pour ensuite escalader les privilèges, se déplacer latéralement, etc.

- Shadow IT et SaaS non maîtrisés : les collaborateurs inscrits avec leur adresse professionnelle sur des plateformes SaaS externes exposent indirectement l’organisation. Si ces services sont piratés, les identifiants fuités peuvent ouvrir une brèche : ce qui est d'autant plus dommageable si l'utilisateur réutilise le même mot de passe sur plusieurs services.

Pour faire face à ces risques, il est judicieux d'effectuer un suivi régulier des fuites de données concernant le domaine de l’entreprise et d'effectuer un contrôle des mots de passe utilisés afin d’éviter ceux déjà compromis ou trop faibles.

III. Les outils pour vous accompagner

Il existe plusieurs solutions permettant de tester la sécurité des identifiants et d’identifier les mots de passe compromis. Bien qu’elles ne remplacent pas un service de Threat Intelligence payant, elles offrent un point de départ pertinent pour les organisations.

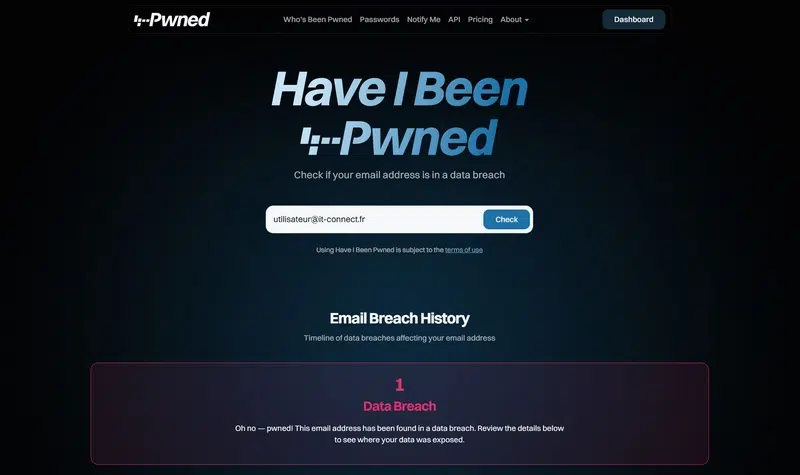

A. Have I Been Pwned et son API

Créé par Troy Hunt, chercheur en sécurité, Have I Been Pwned (HIBP) est la référence mondiale pour vérifier la compromission d’une adresse e-mail. Le principe est simple : vous renseignez votre adresse e-mail personnelle ou professionnelle. Puis, l'outil indique si oui ou non, cette adresse a été "pwned", c'est-à-dire compromise. Autre approche possible : vous effectuez la vérification d'un mot de passe et l'outil précise s'il est présent dans une ou plusieurs fuites de données.

HIBP fournit également des détails sur les fuites dans lesquelles l’adresse a été retrouvée (pas pour les mots de passe), ce qui permet de mesurer l’ampleur de l’exposition, et surtout l'origine. Vous pouvez vous inscrire pour être alerté en cas de future compromission liée à votre adresse e-mail. À l'heure actuelle, plus de 15 milliards de comptes provenant de 903 services sont référencés sur ce service en ligne.

Essayez dès maintenant :

Renseignez simplement une adresse e-mail et lancez une recherche.

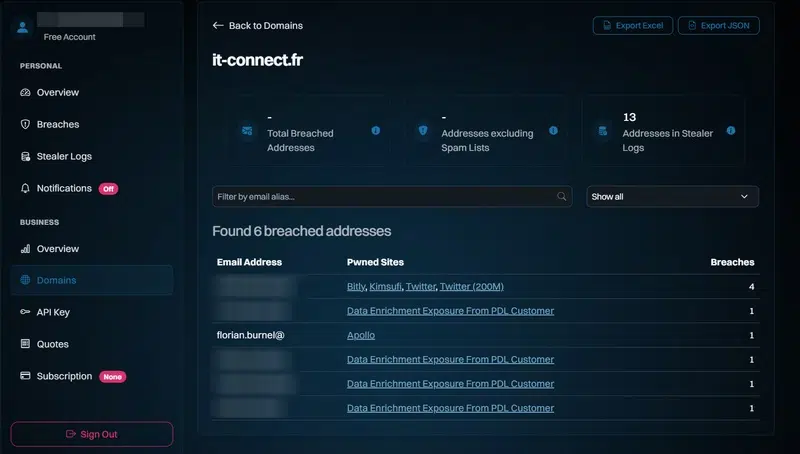

À partir d'un compte utilisateur gratuit, et après avoir vérifié la propriété d'un domaine, vous pouvez faire une analyse sur celui-ci. Cette analyse indique les identifiants trouvés dans les fuites de données référencées sur Have I Been Pwned, ainsi que les fuites associées.

Have I Been Pwned propose aussi une API, dont l'accès est réservé aux utilisateurs disposant d'un abonnement. L'offre la moins onéreuse est proposée à 4,50$ par mois, avec les limites suivantes : 10 recherches d'adresses par minute et jusqu'à 25 adresses différentes par domaine. Elle ne doit pas être confondue avec l'API gratuite de HIBP associée à la fonctionnalité Pwned Passwords du service (vérification des mots de passe).

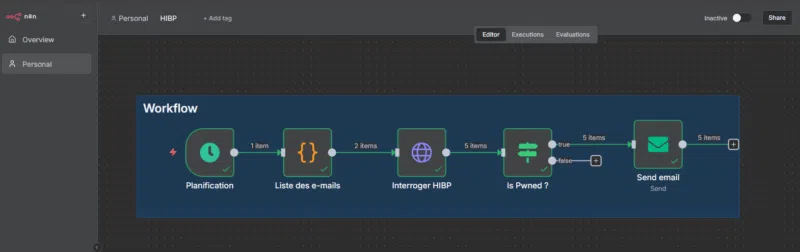

Dans les deux cas, l'intérêt étant de pouvoir intégrer la vérification dans des scripts ou des applications internes utilisées dans votre organisation. Il est tout à fait possible de solliciter l'API de HIBP par l'intermédiaire de l'outil n8n, de quoi intégrer cette vérification dans vos workflows.

Dans le workflow ci-dessous, que j'ai créé à titre d'exemple, la sortie est un simple e-mail envoyé à X destinataires quand un compte surveillé est détecté dans une fuite de données. Mais, nous pourrions envisager des actions vers d'autres services : Teams, Slack, ou encore la création d'un incident dans un outil de ticketing.

Il est également possible de solliciter l'API à partir de PowerShell. Le code ci-dessous sert à vérifier la présence d'une adresse e-mail dans les fuites de données référencées sur HIBP.

$apiKey = "VOTRE CLE API"

$emailToCheck = "E-MAIL A VERIFIER"

$apiEndpoint = "https://haveibeenpwned.com/api/v3/breachedaccount/$emailToCheck\?truncateResponse=false"

$headers = @{

"hibp-api-key" = $apiKey

}

try {

$response = Invoke-WebRequest -Uri $apiEndpoint -Headers $headers

$breaches = $response.Content | ConvertFrom-Json

$breachesNames = $breaches | Select-Object -ExpandProperty Name

$breachesCount = $breachesNames.count

if($breachesCount -eq 0){

Write-Host "$emailToCheck : cet e-mail est présent dans aucune fuite de données HIBP."

}

else{

Write-Host "$emailToCheck : e-mail détecté dans $breachesCount fuites de données HIBP ($($breachesNames -join ', '))"

}

}

catch {

Write-Host "Error: $($_.Exception.Message)"

}Exemple de sortie :

[email protected] : e-mail détecté dans 4 fuites de données HIBP (Kimsufi, Bitly, Twitter, Twitter200M)Sur Have I Been Pwned, la vérification des e-mails et des mots de passe s'effectuent de façon indépendante. Si un e-mail est présent dans une fuite de données, il est utile de regarder ce qu'elle contient, en particulier si le mot de passe a fuité ou non. Dans ce cas, il convient d'avertir l'utilisateur pour qu'il change son mot de passe dès que possible.

Dans le contexte de l'Active Directory, vous pourriez aussi utiliser l'API gratuite de Have I Been Pwned pour mettre en place le processus suivant :

1 - Un utilisateur change son mot de passe Active Directory.

2 - On récupère le hash de son mot de passe.

3 - On sollicite l'API de HIBP avec les 5 premiers caractères du Hash pour récupérer une liste préfiltrée.

4 - On compare, en local, cette liste au hash complet de l'utilisateur.

5 - Si le hash est dans la liste, alors le mot de passe est compromis : il convient d'en informer l'utilisateur.

Dans ce cas, il faut effectuer un appel vers https://api.pwnedpasswords.com/range/{5 premiers caractères du hash} et ajouter le paramètre ?mode=ntlm pour récupérer les hash NTLM au lieu de SHA-1 (format par défaut).

B. Credential Checker d’Outpost24

Outpost24 propose un outil en ligne nommé Credential Checker capable d'effectuer une recherche simplement à partir de votre domaine de messagerie. L'outil n'est pas interactif, mais plutôt automatique : vous indiquez votre adresse e-mail et une recherche sera effectuée à partir du domaine de messagerie. Quelques minutes plus tard, un compte-rendu par e-mail vous sera envoyé.

Grâce à sa Threat Intelligence, Outpost24 maintient à jour une base de données complète regroupant les données issues de fuites, et notamment des identifiants en circulation sur le Dark Web, ou encore sur des canaux Telegram. Le périmètre est donc relativement large ! Cet outil est un moyen de vérifier si vos identifiants ont fuité sur le Dark Web : les vôtres ou ceux d'un autre utilisateur de votre organisation.

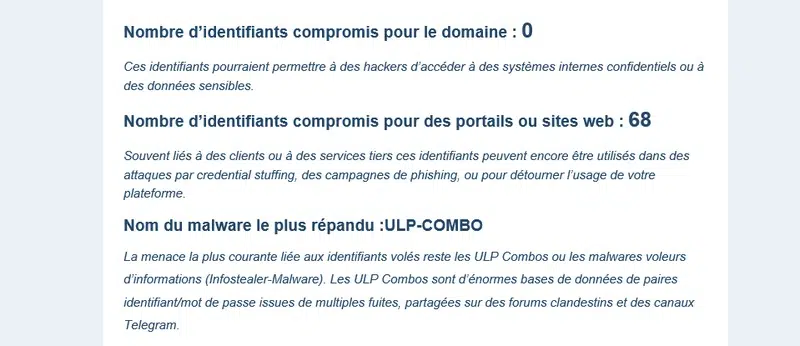

Le rapport par e-mail reçu contient 3 informations :

- Nombre d'identifiants compromis pour le domaine : cette valeur reflète le nombre de credentials trouvés par Outpost24 pour le domaine de messagerie en question.

- Nombre d'identifiants compromis pour des portails ou sites web : cette valeur correspond aux identifiants (e-mails + mots de passe) utilisés par des clients, partenaires ou utilisateurs externes pour créer un compte sur vos services en ligne. Par exemple : un client crée un compte sur votre boutique d'e-commerce

shop.domaine.fravec le compte[email protected]. Si cette donnée fuite, elle sera détectée dans cette catégorie. - Nom du malware le plus répandu : indique la source principale des informations identifiées en lien avec votre organisation. Donc, si les credentials proviennent d’un malware identifié (par exemple : l'infostealer Redline), son nom sera précisé. Sinon, s'il est précisé ULP-COMBO, il s’agit de listes massives d’identifiants compilées à partir de multiples fuites et diffusées sur le Dark Web ou d'autres canaux.

En résumé :

| Catégorie | Description | Principaux risques |

|---|---|---|

| Credentials pour le domaine | Comptes internes liés à votre organisation (e-mails professionnels). | Accès aux systèmes internes, vol de données sensibles, compromission du SI. |

| Credentials pour des sites liés au domaine | Comptes créés par des utilisateurs (clients, partenaires, etc.) sur vos services en ligne. | Risque pour les utilisateurs : usurpation de compte, attaques par credential stuffing. |

Credential Checker est différent de Have I Been Pwned dans le sens où l'analyse est effectuée au niveau d'un domaine de messagerie professionnel, et non sur une adresse e-mail unique (qui pourrait être une adresse personnelle). Par contre, Credential Checker a un côté frustrant : vous ne pourrez pas obtenir les détails de l'analyse, à moins de solliciter une prestation auprès d'Outpost24 ou d'opter pour leur solution payante. D'un côté, c'est compréhensible dans le sens où Outpost24 est un éditeur de solutions de sécurité, avec notamment CompassDRP, une solution d'analyse et de surveillance complète.

De ce fait, l'outil Credential Checker est plutôt destiné à une première évaluation plutôt qu’à une intégration continue dans les processus de sécurité de votre organisation. En effet, l'absence d'une API et le reporting par e-mail limitent les interactions avec le service. L'avantage réside dans la diversité des sources sur lesquels il s'appuie pour construire sa base de données.

C. Specops Password Auditor

Développé par Specops Software (Outpost24), l'outil gratuit Specops Password Auditor base son analyse sur votre annuaire Active Directory pour évaluer l’exposition des mots de passe. Cet outil scan l'Active Directory pour identifier les problèmes de sécurité liés aux mots de passe.

- Mots de passe compromis : il analyse des mots de passe stockés (sous forme de hash) et les compare à une base de données de mots de passe compromis.

- Détection de mots de passe faibles ou communs tels que "Password123", "Azerty2025", etc.

- Anomalies dans la gestion des mots de passe : comptes sans mots de passe, comptes avec le même mot de passe, comptes où le mot de passe est associé à un chiffrement réversible, etc.

L'analyse donne lieu à un rapport PDF, prêt à l'emploi, disponible en plusieurs langues dont le français. Il contient toutes les informations présentées de façon professionnelle. L'outil est très simple d'utilisation, ce qui le rend accessible à n'importe qui.

Quelques précisions s'imposent sur le fonctionnement de cet outil :

- L’outil ne récupère jamais les mots de passe en clair : il compare les hash NTLM avec sa base de données interne.

- Pour fonctionner, il utilise une base de données locale de mots de passe, laquelle contient aujourd’hui plus d’un milliard d’éléments. Elle est téléchargée en local sur votre machine, avant la première analyse.

- L'outil n'a pas besoin d'être exécuté depuis un contrôleur de domaine Active Directory pour fonctionner, et il ne fait que lire des données.

Vous pouvez télécharger l'outil via ce lien :

Pour rappel, cette application a déjà été présentée en détail sur IT-Connect, accompagnée d’une vidéo explicative. Vous trouverez les contenus correspondants ci-dessous :

Pour aller plus loin et profiter d’une analyse approfondie, automatisée et proactive, il est nécessaire d’opter pour la solution payante Specops Password Policy. Celle-ci s’appuie sur une base encore plus importante, regroupant plus de 4 milliards de mots de passe.

IV. Conclusion

La compromission des identifiants et des mots de passe est une menace réelle pour les organisations. Elle ne résulte pas uniquement d’un manque de vigilance des utilisateurs, mais aussi de la prolifération des fuites massives de données qui alimentent l’écosystème cybercriminel. Les entreprises doivent trouver des solutions pour anticiper.

Les outils comme Have I Been Pwned, Credential Checker et Specops Password Auditor offrent une première ligne de défense accessible, avant d'envisager d'aller plus loin, ou en complément d'autres solutions.

Pour approfondir le sujet, voici des lectures complémentaires :

- Vos données ont-elles fuité ? Vérifiez et protégez-vous grâce à nos astuces !

- Évitez les cyberattaques avec Sweepatic : surveillance du Dark Web et de la surface d’attaque externe

- Active Directory : 4 outils gratuits et efficaces pour auditer les mots de passe

- Active Directory : ce que vous devez savoir sur la sécurité des mots de passe

Si vous connaissez d'autres outils utiles, n'hésitez pas à les partager en commentaire !

Cet article contient une communication commerciale pour Outpost24.