HybridPetya : ce nouveau ransomware s’inspire de Petya/NotPetya et contourne le Secure Boot

HybridPetya, c'est le nom d'une nouvelle souche de ransomware repérée par les chercheurs en cybersécurité d'ESET. Si son nom évoque les célèbres malwares Petya/NotPetya, ce n'est pas un hasard : HybridPetya a des points communs avec ces menaces, en ajoutant en plus la possibilité de contourner le Secure Boot. Voici ce que l'on sait.

HybridPetya : l'héritage de Petya avec un petit truc en plus

En 2016 et en 2017, les ransomwares Petya et NotPetya ont frappé à l’échelle mondiale, paralysant des milliers d’ordinateurs sous Windows en chiffrant leurs disques et en empêchant tout redémarrage.

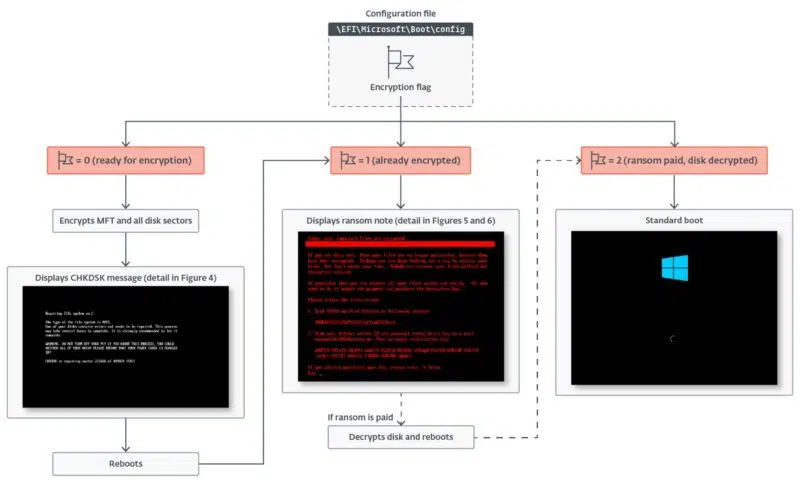

La nouvelle souche de ransomware surnommée HybridPetya combine les capacités de ces deux malwares, avec la même chaine d'exploitation et le même style visuel. HybridPetya va donc cibler la MFT (Master File Table) du disque NTFS pour rendre le système inopérant, puis au redémarrage, afficher un faux écran de vérification de disque (CHKDSK) pour dissimuler son action.

Néanmoins, les chercheurs en sécurité de chez ESET, à l'origine de cette découverte, mentionnent deux évolutions notables :

- L'installation du logiciel malveillant directement sur la partition système EFI

- La capacité du logiciel malveillant à contourner le Secure Boot grâce à l'exploitation de la CVE-2024-7344

Cette vulnérabilité a été découverte par ESET en janvier 2025 et Microsoft a fait le nécessaire à l'occasion du Patch Tuesday de janvier 2025. En réalité, Microsoft a révoqué les certificats des applications UEFI vulnérables, car cette faille repose sur l'utilisation d'une application signée pour contourner le Secure Boot. Ceci ouvre la voie au déploiement de bootkits.

C'est grâce à cette vulnérabilité que le ransomware HybridPetya s'installe dans la partition système EFI, où il déploie un kit de démarrage malveillant. Ce dernier remplace le chargeur de démarrage original de Windows (bootmgfw.efi) par un autre (reloader.efi), s'assurant de prendre le contrôle de la machine dès son démarrage.

"Contrairement à l'original Petya/NotPetya, HybridPetya peut compromettre les systèmes modernes basés sur l'UEFI en installant une application EFI malveillante sur la partition système EFI.", peut-on lire dans le rapport d'ESET.

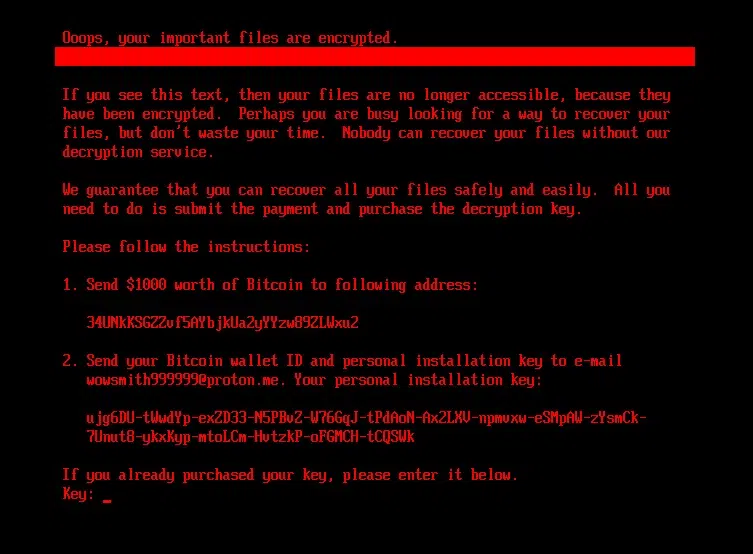

HybridPetya : une rançon de 1 000 dollars

Sur les machines infectées, le ransomware HybridPetya suit la chaine d'infection suivante :

- Le malware force un écran bleu de la mort (BSOD) pour redémarrer le système, comme le faisait Petya.

- Au redémarrage, c'est le bootkit malveillant qui s'exécute, lançant le processus de chiffrement.

- Le ransomware chiffre tous les clusters du MFT à l'aide d'une clé Salsa20, tout en affichant le faux message CHKDSK pour détourner l'attention de l'utilisateur.

- Une fois l'opération de chiffrement terminée, la machine redémarre une dernière fois pour afficher la note de rançon du ransomware.

Dans le cas présent, la note de rançon est là pour réclamer 1 000$ en Bitcoin à la victime, afin d'obtenir une clé de déchiffrement de 32 caractères pour la récupération des données. Si la victime paie et entre la clé, le malware restaure le chargeur de démarrage original de Windows et déchiffre les données.

Contrairement à NotPetya qui était purement destructeur et qui ne permettait pas la récupération des données, HybridPetya se comporte davantage comme un ransomware classique avec une demande de rançon financière.

Les chercheurs d'ESET ont découvert HybridPetya pour la première fois en février 2025, sur la plateforme VirusTotal. D'après eux, ce n'est qu'un "proof-of-concept" ou une version de test, car ce malware n'a pas été repéré dans le cadre de cyberattaque réelle.

"La télémétrie d'ESET ne montre aucun signe d'utilisation de HybridPetya dans la nature pour l'instant ; ce logiciel malveillant ne présente pas la propagation réseau agressive observée dans la version originale de NotPetya.", précise ESET.

Qu'en pensez-vous ?

Salut Florian, je voulais vous demander, enfaite, actuellement j’effectue un stage auprès d’une entreprise d’IMF et je voulais savoir votre avis. Quels sont les outils de moniroting open-source que je puisse mettre en place pour cela ? L’entreprise dispose plusieurs site repartis sur plusieurs zones géographiques différents