L’ANSSI s’est intéressée au groupe APT28, à l’origine de nombreuses attaques en France

L'ANSSI a publié un nouveau rapport intitulé "Campagnes d’attaques du mode opératoire APT28 depuis 2021" qui revient en détail sur les techniques employées par ce groupe de cybercriminels à l'origine de nombreuses cyberattaques en France. Ce document contient également un ensemble de recommandations.

Le groupe de cybercriminels russes APT28, également appelé Fancy Bear, est à l'origine de nombreuses cyberattaques en France : "Certaines campagnes ont été dirigées contre des organisations françaises, dont des entités gouvernementales, des entreprises, des universités, ainsi que des instituts de recherche et des groupes de réflexion (think tanks).", précise l'ANSSI.

L'ANSSI est intervenu sur ces incidents de sécurité afin de mener des investigations, donc ce rapport est en quelque sorte une synthèse de ce qu'ils ont appris sur APT28. "Ce document s’appuie sur des rapports techniques publiés en source ouverte et des éléments collectés durant des opérations de réponse à incident réalisées par l’ANSSI.", précise le rapport que vous pouvez retrouver à cette adresse.

Le groupe APT28 a pour habitude d'effectuer sa phase de reconnaissance à l'aide de campagnes de phishing envoyées directement à partir de comptes compromis. À cela s'ajoutent des routeurs compromis, notamment de la marque Ubiquiti, utilisée pour récupérer les données exfiltrées. L'ANSSI affirme que le groupe APT28 a exploité de nombreuses vulnérabilités, y compris des failles zero-day, notamment certaines très connues. Voici quelques exemples :

- La CVE-2022-30190 (Follina) dans MSDT (Microsoft Support Diagnostic Tool)

- Les CVE-2020-12641, CVE-2020-35730, CVE-2021-44026 dans l'application Roundcube

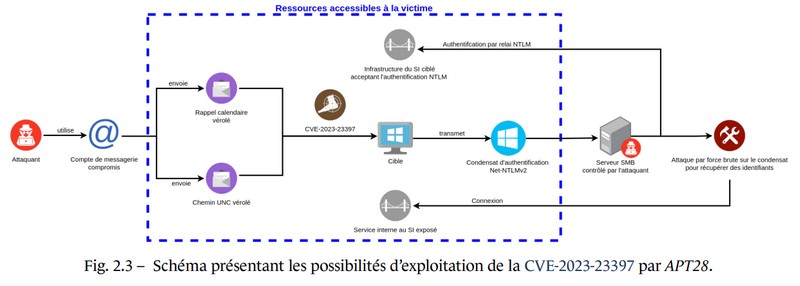

- La CVE-2023-23397 dans Outlook : "APT28 a exploité la vulnérabilité 0-day CVE-2023-23397 affectant le produit Outlook pour Windows à partir de mars 2022 et jusqu’en juin 2023."

D'ailleurs, l'ANSSI s'est intéressé à la manière dont les attaquants exploitaient la faille de sécurité CVE-2023-23397 puisqu'ils semblent particulièrement l'apprécier.

En exploitant ces vulnérabilités et en récupérant des informations au sein de fuites de données, APT28 s'est constitué une belle infrastructure d'attaque.Par ailleurs, APT28 s'appuie sur des outils de sécurité tels que Mimikatz et reGeorg lors de ses opérations, en plus d'utiliser des fournisseurs de VPN divers et variés (Surfshark, ExpressVPN, ProtonVPN, etc.).

Enfin, le rapport contient un ensemble de 17 recommandations à appliquer pour faire face à ce type de menace. L'ANSSI aborde la sécurité des échanges par e-mail, la sécurité des données d'authentification, la sécurité des postes de travail ainsi que la sécurité de l'accès aux contenus hébergés sur Internet.

Bonne lecture !