Les partages administratifs sous Windows 10

Sommaire

I. Présentation

Sur un poste de travail Windows 10 (ou versions antérieures) ou un serveur sous Windows Server, nous pouvons créer un partage dans le but de rendre accessible des données sur le réseau, à partir d'autres machines. Il faut savoir que par défaut, Windows a déjà quelques partages que l'on appelle les partages administratifs.

Ces partages sont masqués car le nom termine par un "$". En effet, lorsque l'on crée un partage sous Windows, si l'on précise un "$" à la fin du nom il est alors invisible à moins d'en connaître le nom. Même si les partages administratifs sont masqués, on sait qu'ils existent car ils sont intégrés à Windows.

II. Liste des partages administratifs

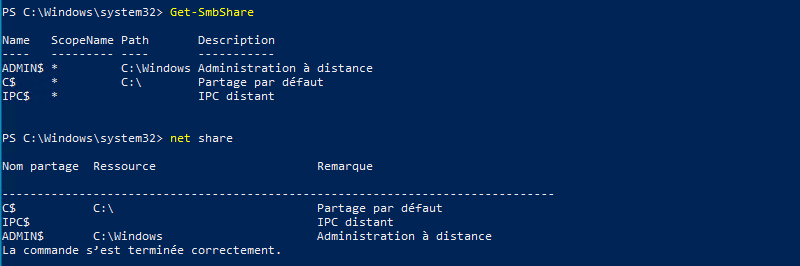

Suite à l'installation, Windows dispose au minimum de trois partages administratifs. Il suffit d'exécuter une simple commande PowerShell pour s'en convaincre :

Get-SmbShare

Ou, à l'ancienne :

net share

Nous retrouvons bien les trois partages :

Découvrons ensemble ces partages.

A. Le partage C$

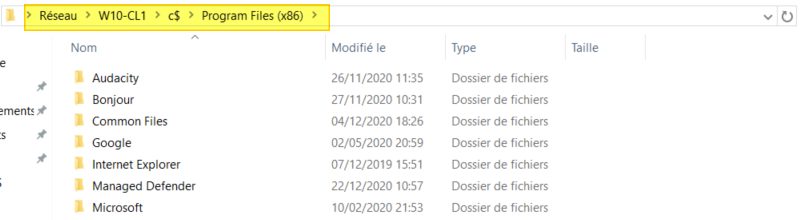

Windows va générer automatiquement un partage qui pointe vers la racine du volume système, généralement le volume "C". Ce partage C$ va donner accès à la racine du volume et à l'intégralité de votre disque, par conséquent. Si vous avez une machine avec plusieurs disques, par exemple un volume avec la lettre E, Windows va automatiquement créer un partage E$ qui pointe vers le volume.

L'accès à un partage s'effectue grâce au chemin UNC :

\\<nom-PC>\C$ \\W10-CL1\C$

Si le compte que vous utilisez actuellement n'a pas les droits, Windows affichera l'UAC pour vous permettre d'entrer un identifiant et un mot de passe. Ensuite, vous accédez aux données :

Cet accès permet facilement de récupérer des données sur la machine distante ou d'en déposer puisque l'on peut accéder à l'intégralité des disques.

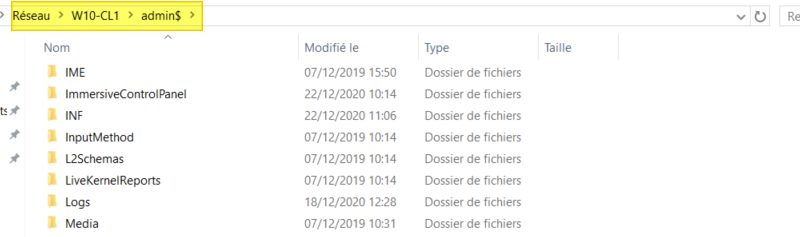

B. Le partage admin$

Dans le même esprit que le précédent, le partage admin$ donne un accès direct au répertoire où est installé Windows. Autrement dit, le fait d'accéder à ce partage, vous permet d'accéder directement au dossier "C:\Windows" de la machine distante. Dans ce cas, on est bridé au sein de cette racine, ce qui offre moins de possibilité que les partages basés sur les lecteurs tel que C$.

L'accès s'effectue sur le même principe :

\\<nom-PC>\admin$

C. Le partage IPC$

Passons maintenant au dernier partage de la bande, le partage IPC$. Contrairement aux autres, il ne donne pas accès aux systèmes de fichiers mais il sert à l'interaction entre les programmes à travers le réseau. Par exemple, un logiciel tel que PDQ Deploy va s'appuyer sur les partages administratifs "admin$" et "ipc$" pour installer un logiciel à distance sur une machine.

Note : IPC signifie Inter Process Communication, c'est-à-dire Communication Interprocessus.

D. Les droits d'accès aux partages administratifs

Rassurez-vous ! Les partages administratifs ne sont pas accessibles à tous les utilisateurs d'un domaine ou d'une machine. Pour accéder à un partage administratif, vous devez être administrateur local de la machine cible. Dans le cas d'un domaine Active Directory et d'une machine intégrée au domaine, le compte que vous utilisez pour vous connecter au partage administratif doit être Administrateur du domaine.

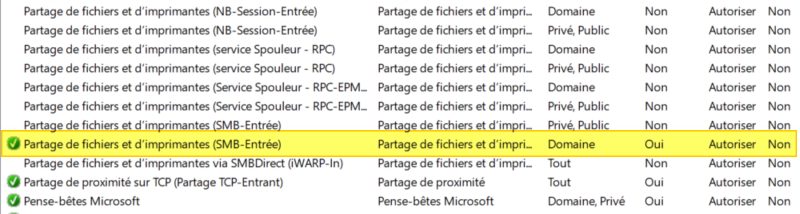

III. Configurer le pare-feu pour les partages administratifs

Pour accéder à un partage administratif tel que C$ ou ADMIN$, le protocole SMB est utilisé. Par défaut, une règle de pare-feu existante mais désactivée empêche l'accès à ces partages. Voici la règle à activer sur une connexion domaine (profil pare-feu) :

Pour l'activer en PowerShell, ouvrez une console en tant qu'administrateur et exécutez cette commande :

Set-NetFirewallRule -Name "FPS-SMB-In-TCP-NoScope" -Enabled True

Sachez également que vous pouvez déployer ce paramètre à l'aide d'une GPO si vous souhaitez déverrouiller l'accès aux partages administratifs temporairement sur quelques machines.

A savoir également que certains antivirus bloquent l'accès aux partages administratifs pour des raisons de sécurité.

IV. Activer les partages administratifs en groupe de travail

Bien qu'existant dès l'installation de Windows et par conséquent sur une machine hors domaine, les partages administratifs ne sont pas accessibles si facilement que ça en mode "Groupe de travail" (WORKGROUP). Pour rendre l'authentification possible sur un partage administratif à l'aide d'un compte admin local de la machine distante, la valeur de registre "LocalAccountTokenFilterPolicy" doit être créée avec "1" comme valeur. La valeur doit être redéfinie sur "0" pour réactiver le filtrage au niveau de l'authentification.

Voici une commande à exécuter en tant qu'administrateur pour créer cette valeur de registre correctement :

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\system /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

Ensuite, vous devez redémarrer votre machine Windows et tenter une connexion ?

V. Partages administratifs : un risque pour la sécurité

Les partages administratifs sont pratiques pour les administrateurs systèmes, mais il faut se méfier : ils exposent également les machines Windows en cas d'attaque informatique. Sur une infrastructure compromise où un compte Administrateur du domaine est entre les mains d'un attaquant, le partage administratif peut être exploité pour propager le malware sur le réseau, c'est le cas avec Emotet. Par propagation, j'entends copie et exécution sur les hôtes du réseau à l'aide d'un outil comme PsExec.

Il convient alors de limiter au maximum l'utilisation des comptes Administrateur du domaine et d'utiliser LAPS pour la gestion du mot de passe administrateur local des postes de travail du domaine. Vous pouvez également décider de désactiver les partages administratifs, surtout sur vos serveurs !

Si vous déployez par GPO la règle de pare-feu évoquée précédemment dans l'article, je vous encourage à l'affiner pour autoriser ce flux uniquement depuis un nombre d'hôtes restreint. Par exemple, si vous avez besoin des partages administratifs pour votre solution de déploiement de logiciel, autorisez seulement ce serveur à passer outre la règle de pare-feu.

VI. Désactiver les partages administratifs

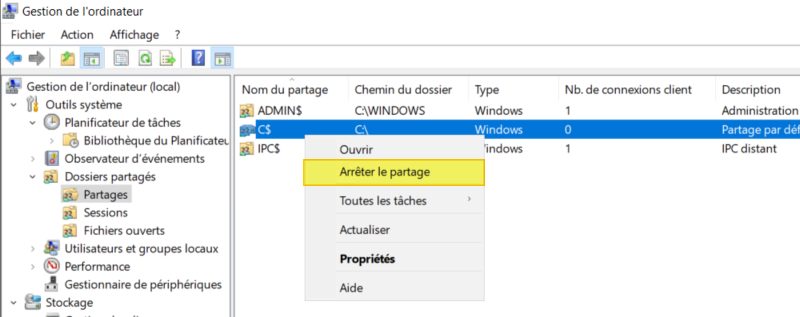

Pour stopper ces partages, on peut instinctivement se rendre dans la console "Gestion de l'ordinateur", puis "Dossiers partagés" et "Partages". Ensuite, on retrouve bien nos partages et d'un clic droit on peut faire "Arrêter le partage". C'est possible, sauf qu'il y a un problème : ils sont associés au service "Serveur" et à chaque fois que ce service va redémarrer, les partages seront de nouveaux créés.

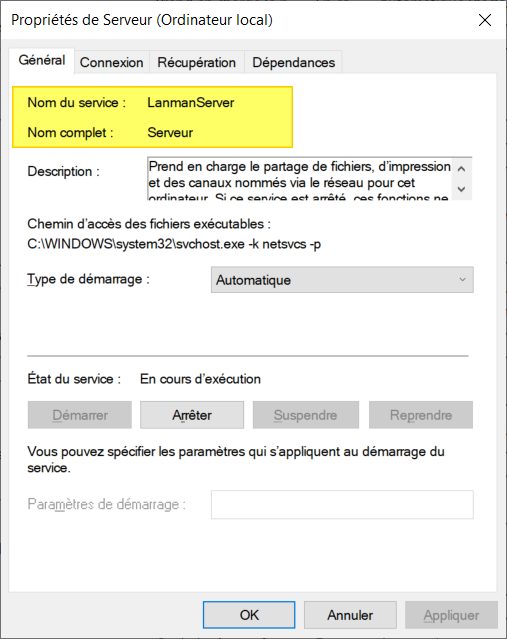

Voici le fameux service "Serveur", pour information.

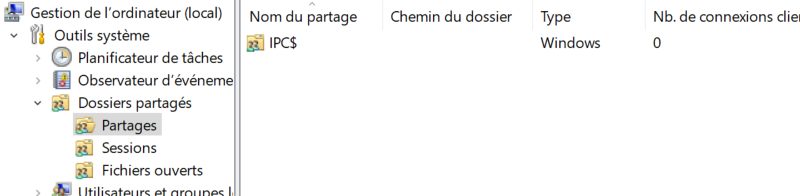

Finalement, c'est vers le Registre Windows qu'il faut se tourner pour désactiver les partages administratifs. En tout cas, cela permet de supprimer les partages associés aux lecteurs comme C$ et ADMIN$. Le partage IPC$ quant à lui reste actif. Des paramètres dans le registre que l'on peut facilement déployer par GPO.

Attention : avant de désactiver les partages administratifs sur votre environnement, réalisez des tests pour identifier les éventuelles effets de bord, en fonction des applications que vous utilisez !

A. Supprimer les partages administratifs sur Windows 10

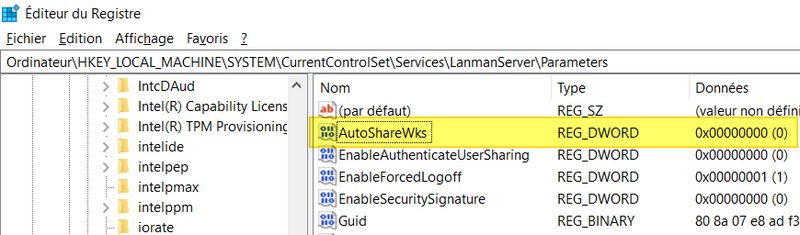

Une valeur de registre nommée "AutoShareWks" avec la valeur "0" doit être créée pour supprimer les partages administratifs sur Windows 10, Windows 8 ou Windows 7. Le fait de supprimer cette valeur ou indiquer "1" permettra de recréer les partages.

Pour ajouter la valeur à l'emplacement "HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters", exécutez cette commande :

REG ADD HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v AutoShareWks /t REG_DWORD /d 0 /f

Redémarrez le service "Serveur" et les partages vont disparaître dans la foulée !

Restart-Service LanmanServer -Force

B. Supprimer les partages administratifs sur Windows Server

Pour supprimer ces mêmes partages sur un serveur Windows, le principe est le même sauf que le nom de la valeur est créer est différent. En effet, elle s'appelle "AutoShareServer" et doit avoir la valeur "0". Ce qui donne :

REG ADD HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v AutoShareServer /t REG_DWORD /d 0 /f

Comme pour le cas précédent, on redémarre le service :

Restart-Service LanmanServer -Force

Voilà, les partages administratifs qui permettent d'envoyer des fichiers sur une machine Windows sont désormais désactivés !

En complément des partages administratifs évoqués ci-dessus, il faut savoir qu'à l'époque de Windows 2000, on pouvait rencontrer un partage nommé FAX$ pour l'envoi des fax. Pour la gestion des imprimantes à distance, on peut rencontrer également le partage PRINT$ qui pointe directement dans le dossier "%SYSTEMROOT%\SYSTEM32\SPOOL\DRIVERS".

Les trois partages que l'on a vu ensemble sont ceux que vous allez rencontrer à coup sûr sur toutes les machines et tous les serveurs Windows dans leur configuration par défaut.

Merci pour ces informations (en particulier la fin, le distinguo entre la clé d’un Windows serveur et celle d’un Windows client… je ne connaissais pas).