Les serveurs SharePoint menacés par ces deux failles zero-day : 85 serveurs déjà compromis !

Les serveurs SharePoint en version locale (on-premise) sont menacés par deux nouvelles failles zero-day activement exploitées par les pirates depuis le 18 juillet 2025. La situation est critique : 85 serveurs SharePoint ont déjà été compromis par ces vulnérabilités. Faisons le point.

Sommaire

Le retour de l'attaque ToolShell

Revenons un instant en mai dernier, puisque c'est lors du concours Pwn2Own Berlin que des chercheurs de Viettel Cyber Security avaient exploité ensemble deux failles (CVE-2025-49706 et CVE-2025-49704) dans SharePoint pour mener une attaque baptisée ToolShell. Grâce à cette technique, il avait notamment pu exécuter du code à distance sur le serveur SharePoint. En réaction à cette découverte, Microsoft avait bien publié des correctifs lors du Patch Tuesday de juillet 2025, mais il s'avère que ceux-ci sont insuffisants.

En effet, des pirates sont parvenus à contourner les correctifs de sécurité publiés par Microsoft ! Ces nouvelles vulnérabilités sont désormais suivies sous les références CVE-2025-53770 (qui contourne CVE−2025−49704) et CVE-2025-53771 (qui contourne CVE-2025-49706).

Sur le blog du MSRC de Microsoft, un nouveau bulletin d'alerte précise : "Microsoft a connaissance d'attaques actives ciblant des clients SharePoint Server sur site et exploitant des vulnérabilités partiellement corrigées par la mise à jour de sécurité de juillet." - Cette menace concerne uniquement les serveurs SharePoint locaux, donc SharePoint Online via Microsoft 365 n'est pas affecté.

Ces nouvelles failles de sécurité zero-day sont considérées comme critiques et permettent à un attaquant distant d'exécuter du code sur le serveur SharePoint, sur le même principe que ToolShell. En réaction à cette alerte, l'agence américaine CISA a ajouté à ces failles à son catalogue des vulnérabilités connues et activement exploitées.

Eye Security, une société de cybersécurité néerlandaise, a été la première à identifier des attaques impliquant l'exploitation des vulnérabilités CVE-2025-53770 et CVE-2025-53771. Ces premiers signaux remontent aux 18 juillet 2025, et d'après leurs informations, au moins 85 serveurs appartenant à 54 organisations distinctes ont déjà été compromis. D'après des informations obtenues par BleepingComputer, parmi les victimes se trouvent des multinationales, des entités gouvernementales aux États-Unis, une université privée, et des entreprises des secteurs de l'énergie et de la fintech.

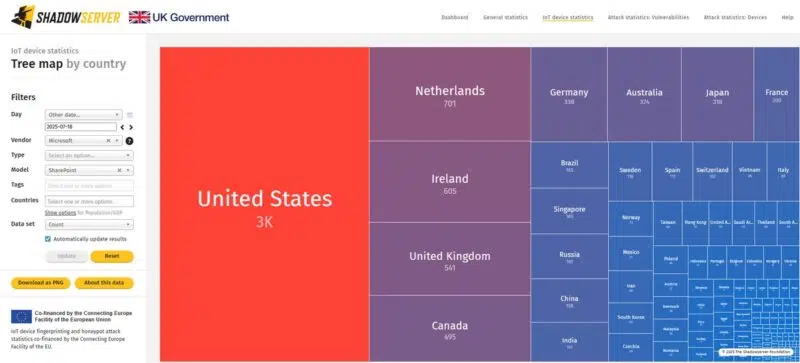

Ceci ne pourrait être que le début, car d'après The Shadowserver Foundation, il y a environ 9 300 serveurs SharePoint exposés sur Internet ! Attention, il ne s'agit pas du nombre de serveurs vulnérables, même si celui-ci doit être important. En France, la cartographie met en évidence 200 serveurs SharePoint.

Comment se protéger ?

Face à l'urgence, la réponse de Microsoft est pour l'instant partielle. Dans un premier temps, une mise à jour, KB5002768, a été publiée pour corriger les failles, mais attention, elle s'adresse uniquement à Microsoft SharePoint SE (Subscription Edition). Désormais, la mise à jour KB5002754 pour Microsoft SharePoint Server 2019 a été publiée, mais il manque toujours la mise à jour pour SharePoint 2016.

Pour les serveurs qui ne peuvent pas être mis à jour immédiatement, Microsoft recommande plusieurs mesures d'atténuation :

- Activer l'intégration AMSI (Antimalware Scan Interface), qui permet aux applications de faire analyser leur contenu par l'antivirus en temps réel.

- Déployer Microsoft Defender sur tous les serveurs SharePoint.

- Renouveler les clés machine ASP.NET après avoir appliqué les mises à jour ou les mesures d'atténuation pour invalider les accès précédemment volés par les attaquants. Cette opération s'effectue via la console d'administration ou PowerShell avec le cmdlet

Update-SPMachineKey.

Si l'activation de l'AMSI est impossible, Microsoft est catégorique : les serveurs SharePoint concernés doivent être déconnectés d'Internet jusqu'à ce qu'un correctif de sécurité soit disponible.

"Recherchez la création de spinstall0.aspx, qui indique une post-exploitation réussie de CVE-2025-53770.", précise Microsoft. Ce fichier peut être trouvé à l'emplacement C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx. La présence de ce fichier, ou de requêtes POST suspectes vers _layouts/15/ToolPane.aspx dans les journaux IIS, doit être considérée comme un signe d'intrusion avérée.

Enfin, voici quelques adresses IP associées à ces attaques et partagées dans le rapport d'Eye Security :

107.191.58[.]76: première adresse IP associée aux cyberattaques104.238.159[.]149: adresse IP associée à une seconde vague d'attaques96.9.125[.]147: adresse IP repérée par Palo Alto Unit42

Consultez cet article pour en savoir plus et avoir les dernières informations officielles publiées par Microsoft.

Bonjour, le correctif complémentaire KB5002753 (Language Pack) est également disponible pour SharePoint 2019. Après installation de ce dernier, il faut lancer l’assistant de configuration. Cela permet aussi de corriger un problème possible après l’installation seule du KB5002754, qui voyait le menu de gauche (accès rapide) disparaître de l’accueil des sites avec un thème moderne.