NAS ASUSTOR : comment configurer un serveur VPN avec OpenVPN ?

Sommaire

I. Présentation

Dans ce tutoriel, nous allons transformer notre NAS ASUSTOR en serveur VPN en configurant un tunnel OpenVPN et nous allons tester la connexion depuis Windows.

Avec un NAS ASUSTOR, nous avons la possibilité de configurer un serveur VPN dans le but de pouvoir accéder à son NAS à distance, mais aussi à d'autres équipements connectés sur son réseau local. Dans le cas où le NAS est utilisé à la maison, vous allez pouvoir accéder au réseau de votre domicile à distance : de quoi faciliter la connexion sur certains équipements à distance, de manière sécurisée. Idéal lorsque l'on s'absente le temps d'un week-end ou pendant les vacances.

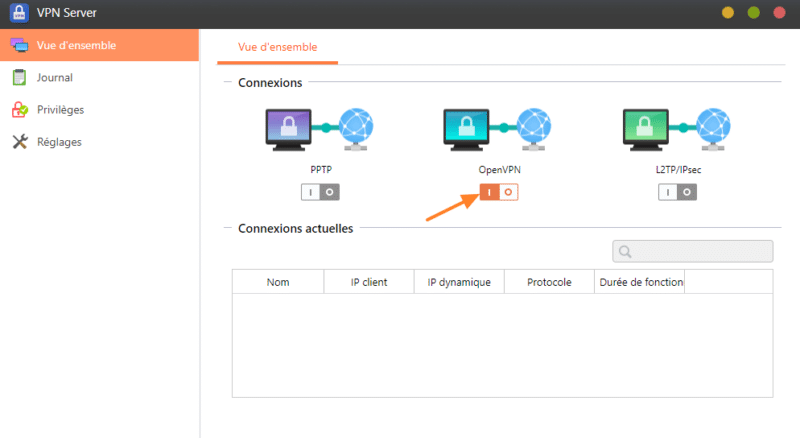

Il y a trois protocoles pris en charge pour la configuration du tunnel VPN : PPTP, OpenVPN et L2TP/IPsec.

Personnellement, je suis partie sur l'utilisation d'un serveur VPN basé sur le protocole OpenVPN, car il est sécurisé, bien sûr, mais surtout, car il est proposé par une grande partie des équipements. Cela permet d'avoir un seul client VPN sur son PC pour gérer une multitude de connexions VPN différentes.

A découvrir aussi : Tutoriel - ASUSTOR - VPN PPTP

II. Mise en place du serveur OpenVPN sur ADM

Avant de commencer, je vous invite à télécharger le paquet "VPN Server" au sein de l'App Central de votre NAS ASUSTOR.

A. Configurer le tunnel OpenVPN

Ouvrez l'application "VPN Server" et activez "OpenVPN" au sein de la vue d'ensemble, comme ceci :

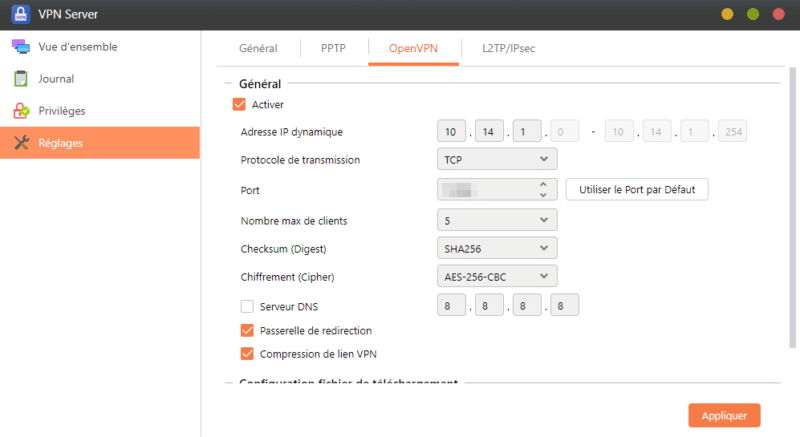

Ensuite, rendez-vous dans la section "Réglages" et l'onglet "OpenVPN". Commencez par cocher l'option "Activer". Pour configurer les différentes options, lisez les indications ci-dessous.

Adresse IP dynamique : réseau IP à utiliser pour les clients VPN. En définissant 10.14.1.0 (en /24 imposé par le NAS), les clients VPN auront une adresse IP sur ce réseau pour les échanges qui transitent au sein du tunnel VPN.

Quel protocole de transmission choisir ?

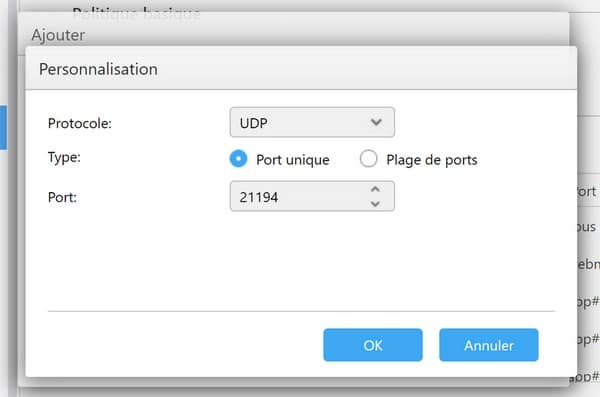

Nous avons le choix entre UDP et TCP. Par défaut, OpenVPN s'appuie sur l'UDP et fonctionne parfaitement de cette façon, en s'appuyant sur le port 1194. Sur certains réseaux restreints (notamment des réseaux publics), l'utilisation du port 1194 en UDP peut s'avérer difficile... Dans ce cas, il est préférable de s'orienter vers le protocole TCP et de choisir un port commun (exemple : le port 443 correspondant au HTTPS), pour que le VPN puisse passer au travers d'un éventuel pare-feu. De par son fonctionnement, le protocole TCP sera plus gourmand en ressources.

Tout dépend de l'usage, mais si vous utilisez le VPN seulement sur des connexions non restreintes (par exemple : toujours en partage de connexion avec votre smartphone), je vous recommande d'utiliser le protocole UDP, tout en utilisant un port non standard et différent du port par défaut. Par exemple, le port 21194 ou le port 31195.

Nombre max de clients : comme son nom l'indique, sert option permet d'indiquer combien de personnes peuvent se connecter au VPN simultanément.

Serveur DNS : si vous souhaitez distribuer un DNS spécifique aux clients VPN, cochez l'option et indiquez une valeur. Cela me semble surtout pertinent en entreprise pour spécifier un serveur interne tel qu'un contrôleur de domaine pour résoudre les noms propres à votre infrastructure.

Passerelle de redirection : si vous activez cette option, lorsque vous êtes connecté en VPN, tout le trafic de votre machine passera dans le tunnel VPN.

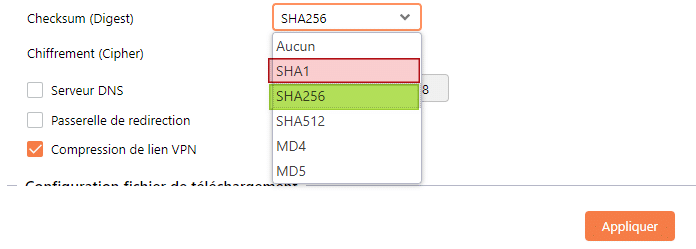

Pour le paramètre Checksum, je vous encourage à choisir SHA256, car l'utilisation de SHA1 est déconseillée désormais.

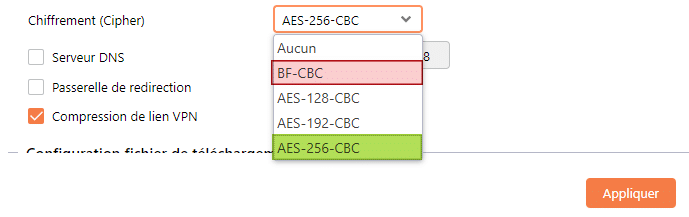

Concernant le chiffrement, nous allons partir sur quelque chose de plus robuste et de plus récent que le BF-CBC : l'algorithme de chiffrement AES-256-CBC.

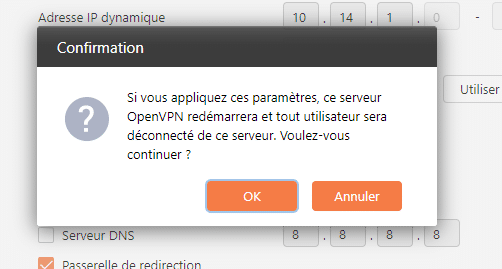

La configuration du serveur OpenVPN étant terminée, cliquez sur "Appliquer". Validez avec "OK".

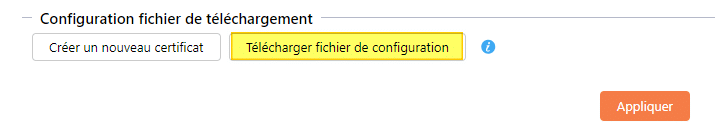

Tout en bas de la fenêtre, je vous invite à cliquer sur "Télécharger fichier de configuration". Cela va permettre d'obtenir le fichier de configuration OpenVPN, mais aussi le certificat. Nous allons utiliser ces éléments par la suite.

B. Autoriser un utilisateur à se connecter en VPN

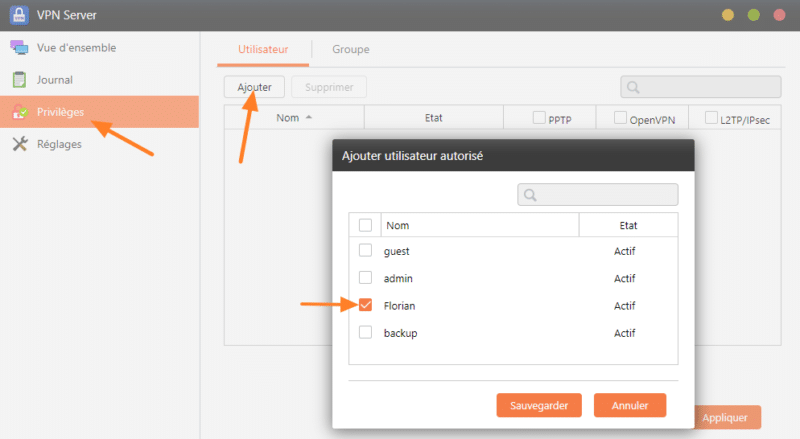

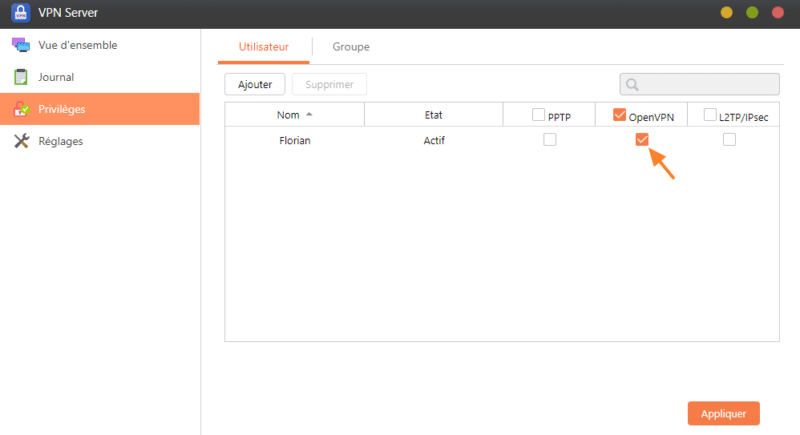

Notre tunnel VPN est prêt à être utilisé. Néanmoins, nous n'avons pas défini quels sont les utilisateurs autorisés à se connecter en VPN. Toujours dans l'application VPN Server, rendez-vous dans la section "Privilèges". Vous avez deux options pour gérer les droits d'accès en VPN : ajouter un utilisateur ou ajouter un groupe. Enfin, on peut aussi faire les deux.

Si vous êtes le seul utilisateur de votre NAS, il n'est pas nécessaire d'utiliser un groupe. Cliquez sur "Ajouter" et cochez l'utilisateur qui doit pouvoir se connecter en VPN. Cliquez sur "Sauvegarder".

L'utilisateur apparaît dans la liste : il suffit de cocher la case "OpenVPN" pour l'autoriser à se connecter via le protocole OpenVPN. Cliquez sur "Appliquer".

C. Gérer les flux OpenVPN

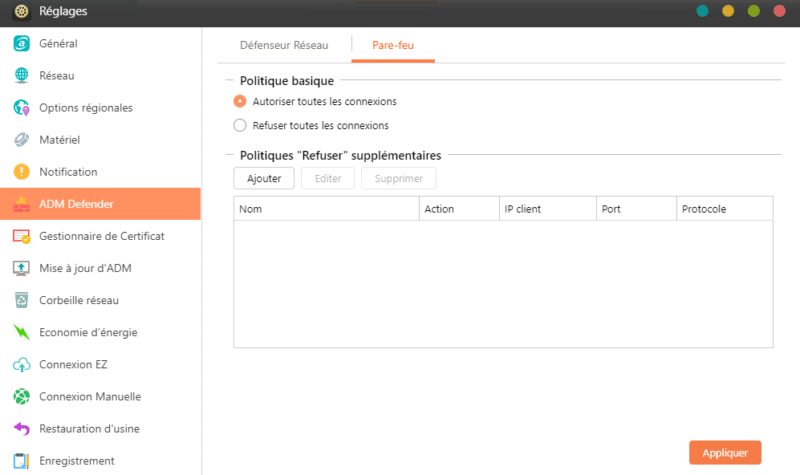

Vous n'êtes pas sans savoir que le système ADM intègre un pare-feu. Si vous autorisez toutes les connexions sur votre NAS, il n'y a pas de configuration à effectuer. À l'inverse, si vous refusez toutes les connexions, vous devez créer une règle pour autoriser les connexions VPN.

Rendez-vous dans "Réglages", puis "ADM Defender" et enfin dans l'onglet "Pare-feu".

Si le pare-feu est actif, créez une nouvelle règle pour autoriser tous les flux (Autoriser adresse IP : Tous) sur le port UDP/21194 (en adaptant avec ce que vous avez choisi).

La gestion des flux de notre VPN ne s'arrête pas au pare-feu. Lorsque l'on va tenter de connecter notre VPN, on va devoir utiliser l'adresse IP publique de notre box : le NAS n'étant pas accessible depuis l'extérieur.

Cela implique de configurer une règle de redirection de ports sur la box : tout ce qui arrive sur l'adresse IP publique sur le port correspondant au VPN (par exemple UDP/21194) doit être redirigé sur le même port, sur le NAS.

Pour effectuer cette règle, il y a deux options :

- Depuis l'interface de votre box, de votre routeur, de votre pare-feu

- Depuis l'interface du NAS grâce à la fonctionnalité EZ-Routeur

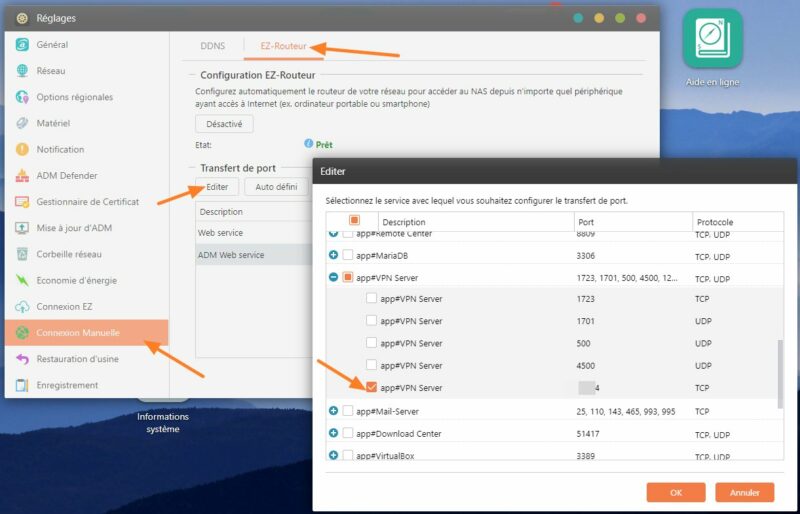

Intéressons-nous à la configuration à partir de l'EZ-Routeur. Cette fonction s'appuie sur le protocole uPnP : c'est le NAS qui va configurer votre box et créer les règles de redirection de ports. Cela nécessite que l'uPnP soit activé sur votre box.

Rendez-vous dans "Réglages", puis "Connexion manuelle" et ensuite l'onglet "EZ-Routeur". Ici, vous devez cliquer sur "Editer" sous "Transfert de port". Dans la liste qui apparaît, recherchez "app#VPN Server" et cochez la case correspondante au port OpenVPN.

Validez. Le tour est joué !

III. Intégration de la configuration OpenVPN sur un PC

Il est temps de tester notre configuration OpenVPN ! Rendez-vous sur un ordinateur, pour ma part sous Windows 10. Pour commencer, vous devez installer le client OpenVPN si ce n'est pas déjà fait. Voici un lien pour l'obtenir : OpenVPN.

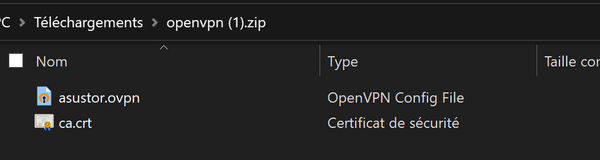

Ensuite, ouvrez le fichier ZIP téléchargé précédemment lorsque l'on a configuré le serveur OpenVPN. Nous avons deux fichiers :

- asustor.ovpn : le fichier de configuration du VPN

- ca.crt : le certificat

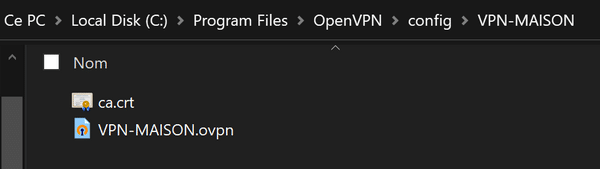

Copiez-collez ces deux fichiers dans le répertoire d'OpenVPN qui regroupe les configurations. Pour organiser ce dossier et éviter que cela devienne le bazar lorsqu'il y a plusieurs configurations à gérer, je vous recommande de créer un sous-dossier. Par exemple, le sous-dossier "VPN-MAISON".

Ce qui donne le chemin suivant :

C:\Program Files\OpenVPN\config\VPN-MAISON

Ensuite, je vous recommande également de renommer le fichier "asustor.ovpn" avec un nom plus parlant, par exemple "VPN-MAISON.ovpn". Pourquoi ? Tout simplement, car c'est le nom du fichier qui sera réutilisé dans la liste des connexions du client d'OpenVPN.

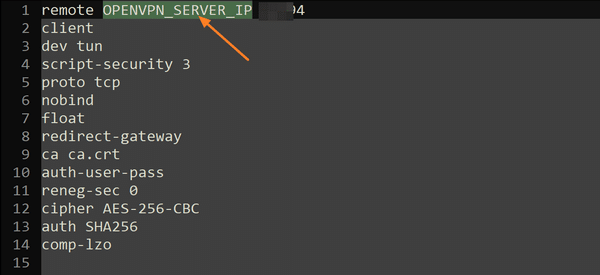

Une fois que c'est fait, ouvrez le fichier OVPN, car nous devons lui apporter une légère modification. La première ligne est :

remote OPENVPN_SERVER_IP 21194

Il faut remplacer la valeur "OPENVPN_SERVER_IP" par votre adresse IP publique. Ce qui donnera quelque chose comme ceci :

remote X.X.X.X 21194

Sauvegardez le fichier. Maintenant, on va établir une connexion VPN pour tester que le VPN fonctionne bien ! 🙂

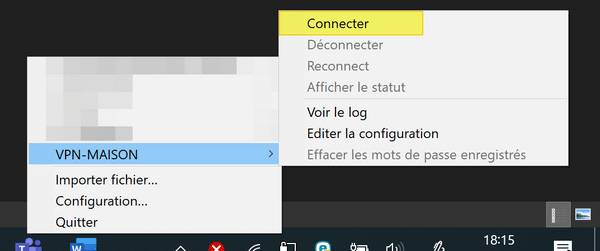

Effectuez un clic droit sur l'icône OpenVPN (en bas à droite), et sous "VPN-MAISON" (nom du fichier OVPN), cliquez sur "Connecter".

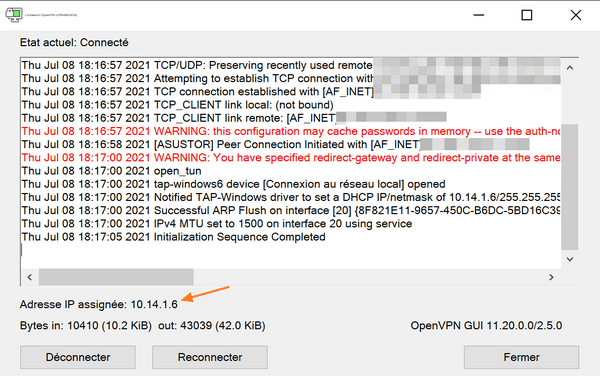

Indiquez le nom d'utilisateur et le mot de passe correspondant. La connexion doit s'établir si tout est correctement configuré : lorsque l'écran d'OpenVPN devient vert, c'est que la connexion est établie ! En bas à gauche, vous pouvez visualiser votre adresse IP, pour ma part : 10.14.1.6.

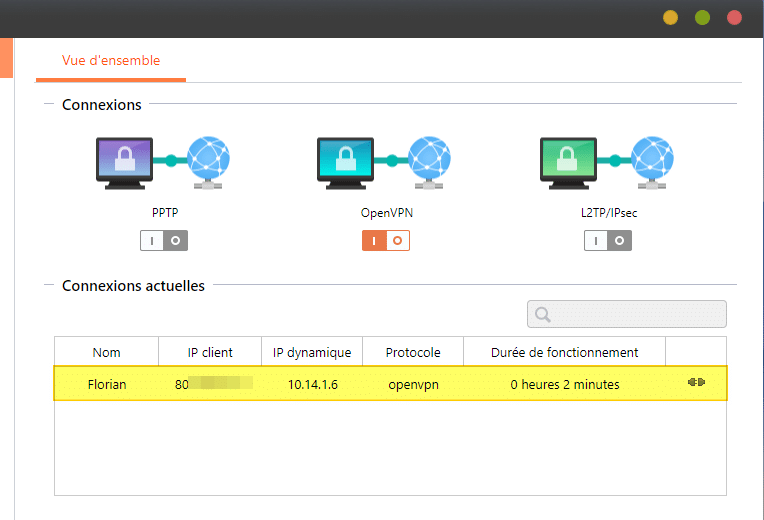

À partir de la connexion VPN, on peut accéder à notre réseau local, y compris l'interface du NAS ASUSTOR. Au sein de l'application VPN Server, on peut même visualiser notre connexion actuelle. Cette page est intéressante pour suivre en temps réel l'état des connexions VPN. Si vous souhaitez accéder à l'historique des connexions, cliquez sur "Journal" sur la gauche.

Voilà, votre serveur VPN sur le NAS ASUSTOR est opérationnel ! Vous pouvez vous connecter à votre réseau local à distance, en toute sécurité. 😉

Bonjour,

Super, j’arrive a me connecter par openVPN a mon NAS , mais pas au reste de mon reseaux .

Une idée sur le soucis ?