PROMPTFLUX : ce malware utilise l’IA de Google pour réécrire son code toutes les heures !

PROMPTFLUX, c'est le nom d'un nouveau logiciel malveillant codé en VBScript qui a une particularité : il se connecte à l'API de Google Gemini pour réécrire son code source automatiquement. L'objectif : être plus difficilement détectable et identifiable. Mais la réalité est bien différente...

Sommaire

PROMPTFLUX : auto-modification du code alimentée par LLM

Les chercheurs en sécurité de chez Google ont fait la découverte de PROMPTFLUX, un nouveau logiciel malveillant codé en VBScript et toujours en phase de développement. Il est donc important de préciser dès maintenant que ce malware serait avant tout expérimental, notamment parce qu'il n'a pas de fonctionnalités pour compromettre la machine des victimes ou le réseau sous-jacent. Mais, comme vous le savez, la situation peut rapidement évoluer.

"Bien qu'ils ne soient pas attribués à un acteur malveillant spécifique, les noms de fichiers associés à PROMPTFLUX mettent en évidence des comportements généralement associés à des acteurs motivés par des intérêts financiers.", précise Google.

La particularité de PROMPTFLUX, c'est que plusieurs de ses variantes intègrent des mécanismes de régénération de code pilotés par un LLM. Les chercheurs évoquent notamment une version où l'IA était sollicitée afin de "réécrire l'intégralité du code source du logiciel malveillant toutes les heures" en se faisant passer pour un "expert en obscurcissement de scripts VB". L'idée, vous l'aurez compris : utiliser le modèle pour réécrire et obfusquer le code afin d'échapper aux systèmes de détection statiques et par signatures.

Grâce à une clé d'API codée en dur, PROMPTPLUS interroge l'IA Google et plus particulièrement le LLM Gemini 1.5 Flash. Le prompt envoyé au LLM demande un code VBScript permettant de contourner les antivirus. Il serait intéressant de savoir pourquoi l'IA répond à ce genre de requêtes, puisqu'on peut s'attendre à ce qu'il y ait un garde-fou. À ce sujet, Google explique dans un cas, l'attaquant a reformulé ses prompts en se présentant comme participant à un exercice CTF pour contourner les garde-fous et obtenir des informations exploitables.

D'autres exemples de malwares avec des capacités IA

Au-delà de parler de PROMPTFLUX, le document de Google cite plusieurs familles ou prototypes de logiciels malveillants avec des capacités pour exploiter les LLM :

- FRUITSHELL : un reverse shell PowerShell avec des prompts codés en dur destinés à bypasser des défenses ou des systèmes d'analyse LLM-assisted.

- PROMPTLOCK : un ransomware cross-platform en Go (proof-of-concept) qui s'appuie sur l'IA pour générer dynamiquement des scripts Lua malveillants.

- PROMPTSTEAL : un data miner codé en Python utilisé par APT28 pour cibler l'Ukraine. Il interroge Qwen2.5-Coder-32B-Instruct pour générer des commandes via l'API Hugging Face.

- QUIETVAULT : un voleur d'identifiants en JavaScript visant tokens GitHub et NPM. Grâce à un outil IA en ligne de commande, il recherche aussi d'autres secrets.

Google note aussi l'abus de son outil Gemini par un autre acteur : "Un acteur malveillant lié à la Chine a détourné Gemini pour améliorer l'efficacité de ses campagnes en créant du contenu attractif, en mettant en place une infrastructure technique et en développant des outils pour l'exfiltration de données."

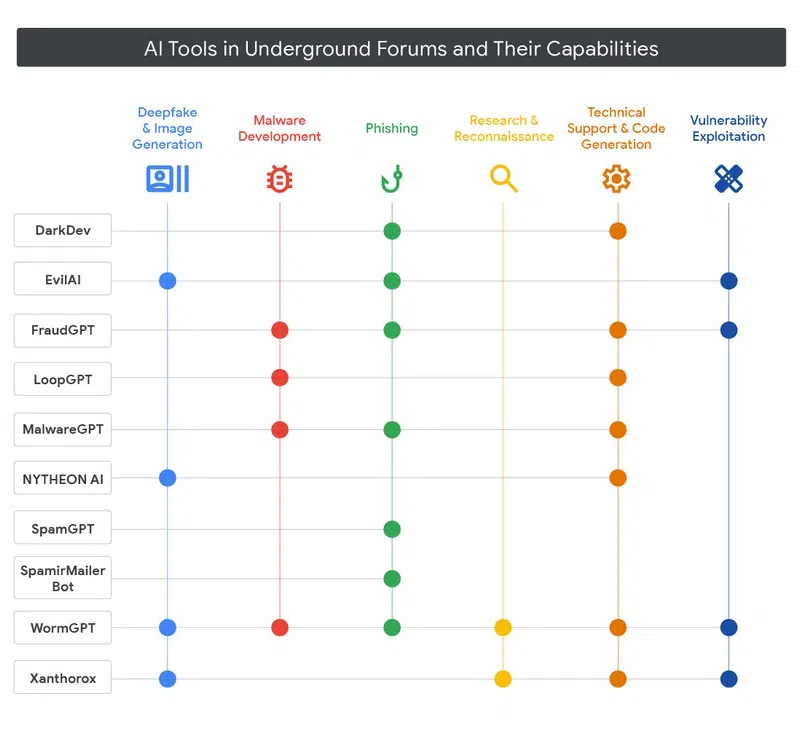

Le rapport de Google présente aussi un ensemble d'outils offensifs en circulation sur les forums du Dark Web et qui font usage de l'IA. Du phishing à l'exploitation d'une vulnérabilité, l'IA peut désormais être utilisée à chaque étape d'une attaque.

"En 2025, le marché des outils cybercriminels basés sur l'IA a atteint sa maturité, et GTIG a identifié plusieurs offres d'outils multifonctionnels conçus pour prendre en charge les différentes étapes du cycle de vie d'une attaque. Il convient de noter que presque tous les outils notables présentés dans les forums clandestins mentionnaient leur capacité à prendre en charge les campagnes de phishing."

PROMPTFLUX : un malware qui n'en est pas réellement un ?

Mise à jour du 12 novembre 2025

En réaction à ce rapport publié par Google, le chercheur en sécurité Kevin Beaumont a publié une analyse intéressante au sujet de PROMPTFLUX. D'après lui, ce logiciel malveillant est inoffensif et il est parfaitement identifié par les antivirus : "Vous remarquerez peut-être que le code ne fait absolument rien : il est commenté. De plus, tous les principaux produits antivirus le détectent depuis des mois (depuis le premier jour) à l'aide de signatures statiques."

D'après Kevin Beaumont, ce rapport, même s'il a été publié par Google, illustre à quel point la bulle autour de l’IA dépasse la simple économie et que même les entreprises les plus exposées au monde peuvent publier des informations qui n'ont pas de sens.

C’est pas vrait ! Il ne faut pas faire peur aux gens pour rien…. !

https://cyberplace.social/@GossiTheDog/115508862294461809

Bonjour ano,

Je ne veux pas faire peur aux gens pour rien. J’ai bien précisé dès les premières lignes de l’article : « Il est donc important de préciser dès maintenant que ce malware serait avant tout expérimental, notamment parce qu’il n’a pas de fonctionnalités pour compromettre la machine des victimes ou le réseau sous-jacent. » et votre lien – intéressant – le confirme. Je vais apporter une précision dans l’article 👍

Pourquoi les commentaires sont-ils supprimés ici ?

Vous ne supportez pas la critique ?

Bonjour,

Ils ne sont pas supprimés, ils doivent être approuvés manuellement. Et, hier je n’étais pas devant le PC, donc je n’ai pas été très réactif pour le faire…