Microsoft Connected Cache : un cache sur votre réseau local pour distribuer les mises à jour Windows

Sommaire

I. Présentation

Découvrez comment configurer Microsoft Connected Cache afin de distribuer les mises à jour Windows grâce à un cache sur votre réseau local, tout en réduisant la consommation de bande passante. Quels sont les prérequis ? Faut-il des licences ? Comment configurer un nœud et les clients ? Nous répondrons à ces différentes questions dans ce tutoriel.

Plus largement, Microsoft Connected Cache (MCC) est capable de distribuer plus que les mises à jour Windows. Les contenus suivants sont pris en charge :

- Mises à jour Windows : mises à jour de fonctionnalités et de qualité de Windows

- Applications Office Click-to-Run : Microsoft 365 Apps et leurs mises à jour

- Applications clientes : Intune, applications du Store et leurs mises à jour

- Protection des Endpoints : mises à jour des définitions de Windows Defender

Ce nouveau service lancé en juillet 2025 par Microsoft sert à disposer d'un cache sur le réseau local, tout en étant pilotable par la console Azure. Il est donc nécessaire de déployer, sur votre infrastructure, un ou plusieurs nœuds Microsoft Connected Cache, qui auront pour mission de stocker et distribuer les données.

Microsoft Connected Cache permet donc de diminuer l'utilisation de la bande-passante Internet pour tout ce qui est relatif aux contenus Microsoft. Un bénéfice qui n'est pas sans rappeler celui de WSUS, une solution de gestion des mises à jour gratuite, mais dépréciée (et qui reste pleinement fonctionnelle).

Note : Microsoft travaille sur une autre version, baptisée Microsoft Connecter Cache for ISP, à destination des fournisseurs de service qui aimeraient l'utiliser pour leurs clients. Cette version est en préversion actuellement.

II. Prérequis et licences

Le site de Microsoft recense tous les prérequis pour utiliser la solution Microsoft Connected Cache. Au-delà des prérequis dans Azure, vous devez disposer d'une machine qui assurera la fonction de nœuds MCC, soit sous Windows (Windows 11 ou Windows Server 2022 ou supérieur) ou Linux (Ubuntu, RHEL).

Sous Windows, c'est assez contraignant, car il faut que la machine supporte la virtualisation imbriquée et qu'elle soit équipée de Windows Subsystem for Linux (WSL). Cela sera notamment utile pour le déploiement des conteneurs nécessaires au bon fonctionnement du service. Il me semble plus judicieux de partir sur une machine Linux, surtout compte tenu de l'usage qui est fait de cette machine (et, en plus vous économisez une licence Windows).

Ce service n'est pas gratuit, puisque vous devez disposer de licences adaptées pour les clients Windows : Windows Enterprise E3 ou E5 / Windows Education A3 ou A5. Et, oui, c'est bien dommage...

Microsoft recommande le dimensionnement suivant pour le serveur en fonction de la typologie de l'entreprise :

| Composant | Agence / Succursale | PME | Grande entreprise |

|---|---|---|---|

| CPU (coeurs) | 4 | 8 | 16 |

| Mémoire | 8 Go (dont 4 Go libres) | 16 Go (dont 4 Go libres) | 32 Go (dont 4 Go libres) |

| Stockage disque | 100 Go libres | 500 Go libres | 2 x 200-500 Go libres |

| Carte réseau | 1 Gbps | 5 Gbps | 10 Gbps |

Ici, nous partons du principe que vous disposez des éléments suivants :

- Un abonnement Azure

- Au moins une licence Microsoft 365 de type Windows E3 ou Windows E5

- Une machine prête à l'emploi pour jouer le rôle de nœud MCC, à savoir pour ma part une machine Ubuntu 24.04 nommée SRV-MCC-01.

III. Configuration de Microsoft Connected Cache

Le déploiement de ce service repose sur trois grandes étapes :

1 - La création de la ressource Microsoft Connected Cache dans Azure.

2 -Le déploiement et la configuration d'un nœud Microsoft Connected Cache sur Windows ou Linux.

3 - La configuration des clients Windows pour se connecter au nœud local, grâce à une stratégie Intune ou une GPO.

Voilà les étapes que nous devrons accomplir, sans oublier les tests de bon fonctionnement.

A. Créer la ressource Azure

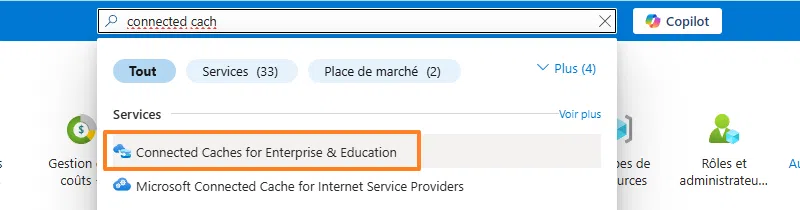

Commencez par accéder au portail Azure pour créer une nouvelle ressource de type "Connected Caches for Enterprise & Education".

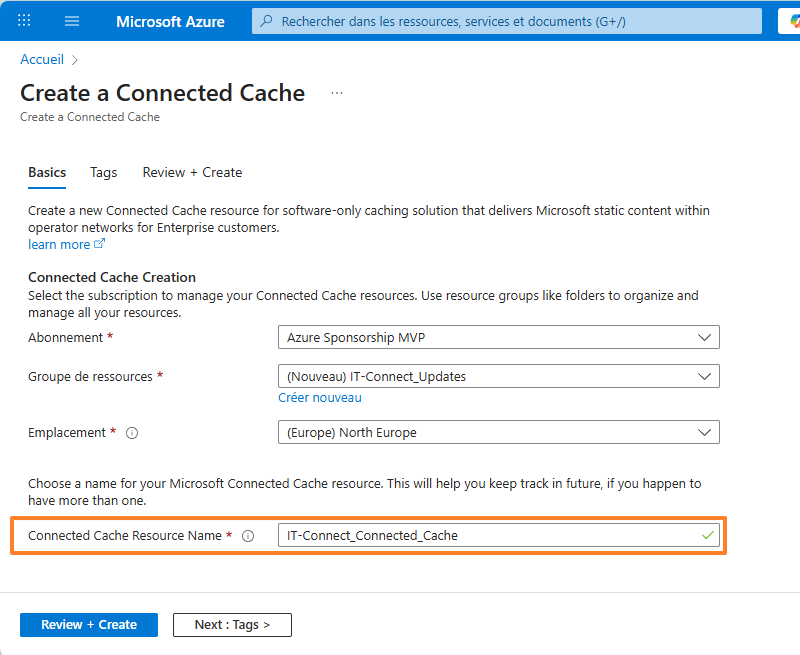

Complétez le formulaire, en précisant un abonnement, un groupe de ressources et un emplacement. La région "North Europe" est la seule proposée en Europe pour ce service, à ce jour. Surtout, vous devez nommer la ressource MCC. Pour ma part, ce sera : IT-Connect_Connected_Cache.

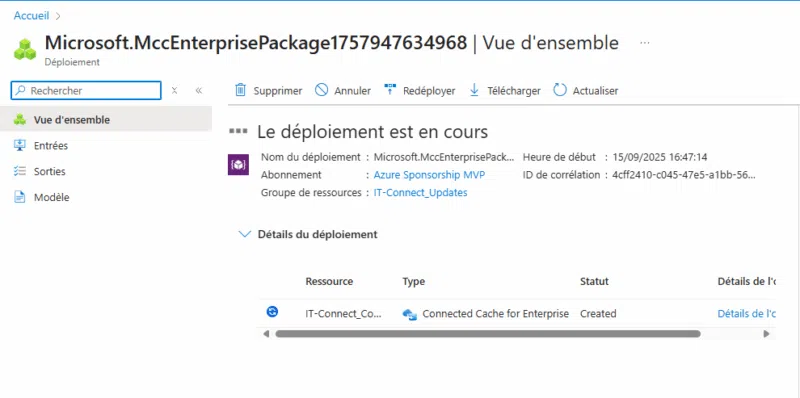

Cliquez sur "Review + Create", puis patientez un instant.

Votre ressource Azure a été créée !

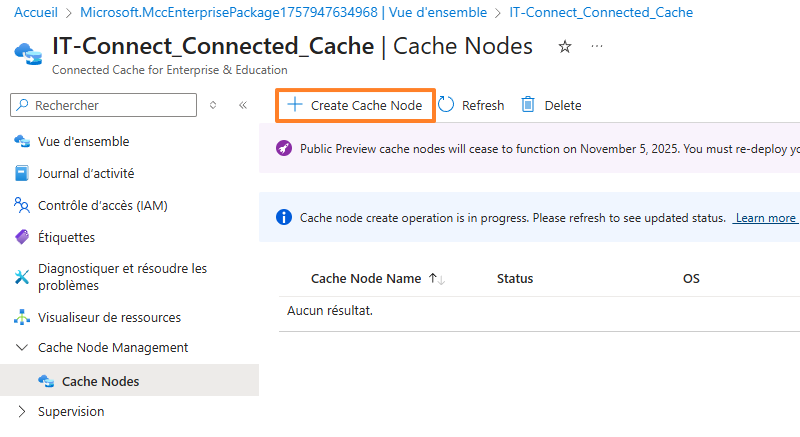

B. Déclarer un nœud Connected Cache

Vous devez désormais déclarer un nœud dans la ressource que vous venez de créer. Naviguez à cet emplacement : Cache Node Management > Cache Nodes. Cliquez sur le bouton "Create Cache Node".

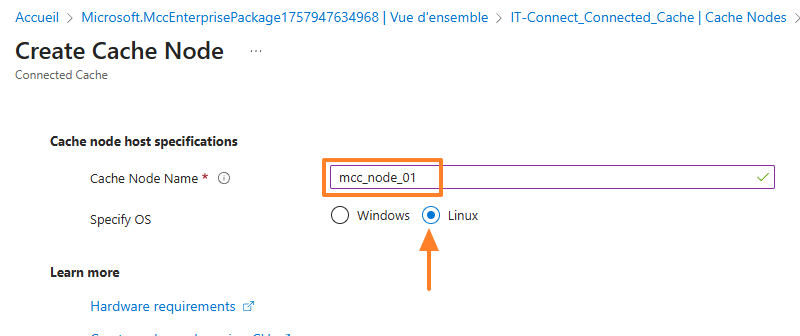

Choisissez le système d'exploitation, à savoir ici "Linux", et nommez le nœud. Pour ma part, ce sera : mcc_node_01. Ce nom doit être unique.

Maintenant que le nœud a été déclaré, il va falloir le configurer... Cela va nécessiter de naviguer entre le portail Azure et le serveur de cache en lui-même.

C. Configurer le nœud Connected Cache

Connectez-vous sur le serveur Linux, et ouvrez un Terminal local ou distant. Ici, nous allons créer un répertoire qui sera utilisé pour stocker les ressources MCC : /srv/cachemcc. Vous pouvez nommer ce dossier différemment, voire lui associer un autre emplacement.

sudo mkdir /srv/cachemccConformément à ce que précise la documentation Microsoft, les permissions maximales doivent être définies sur ce répertoire :

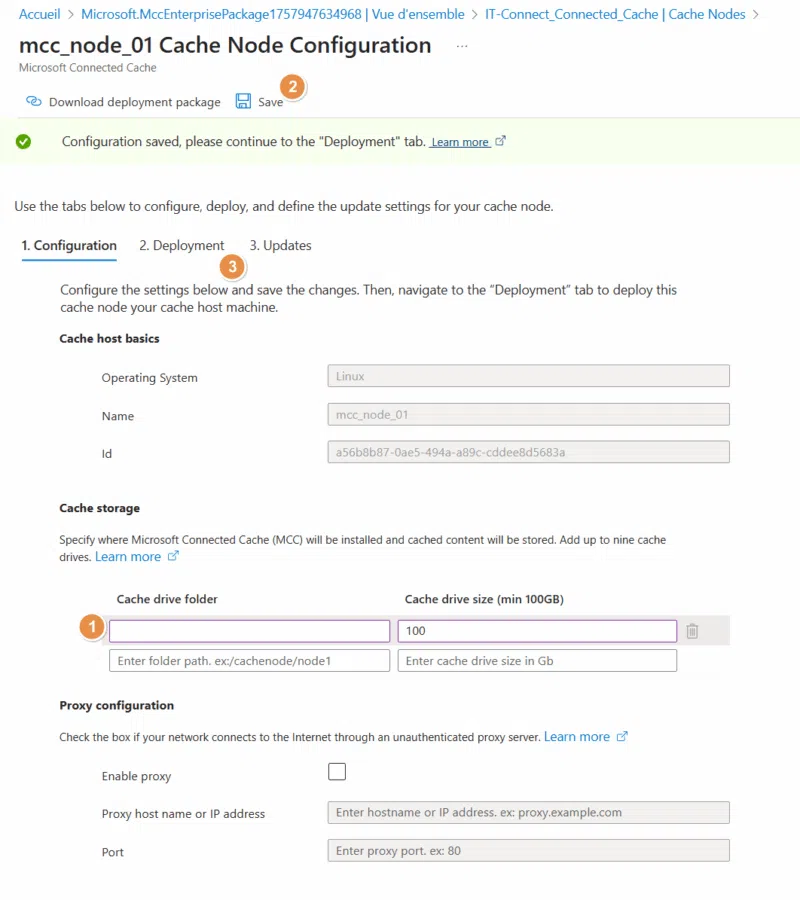

chmod 777 /srv/cachemccDésormais, cliquez sur le nœud créé précédemment. Vous verrez un processus en trois étapes s'afficher : Configuration, Deployment, Updates.

Indiquez la valeur /srv/cachemcc pour le champ "Cache drive folder" et spécifiez également sa taille, ici, ce sera 100 Go. Si besoin, vous pouvez spécifier un serveur proxy. Pensez à cliquer sur "Save" avant de basculer sur l'onglet "Deployment". L'onglet 3, que vous pourrez visiter, sert à personnaliser la fréquence à laquelle votre nœud récupère les dernières informations.

Désormais, vous devez télécharger le package de déploiement. Il regroupe un ensemble de scripts mis à disposition par Microsoft et qui vont automatiser la configuration du serveur. Exécutez cette commande (positionnez-vous dans le répertoire de votre choix) :

wget https://aka.ms/mcc-ent-linux-deploy-scriptsPuis, décompressez l'archive ZIP obtenue :

unzip mcc-ent-linux-deploy-scriptsVous obtenez un répertoire nommé MccScripts avec plusieurs scripts.

cd MccScripts/Pour le moment, les fichiers obtenus ne sont pas exécutables, ce qui est plutôt gênant pour des scripts... Donc, ajoutez la permission x sur tous les fichiers .sh présents dans ce dossier. Voici la commande à exécuter :

chmod +x *.shSi vous lisez le contenu de ce répertoire, vous devriez obtenir un résultat similaire à celui-ci :

adm_itconnect@SRV-MCC-01:~/MccScripts$ ls -l

total 160

-rwxrwxr-x 1 adm_itconnect adm_itconnect 4649 juil. 23 03:20 collectmccdiagnostics.sh

-rwxrwxr-x 1 adm_itconnect adm_itconnect 9823 juil. 23 03:20 configureproxy.sh

-rwxrwxr-x 1 adm_itconnect adm_itconnect 16028 juil. 23 03:20 deploymcc.sh

-rwxrwxr-x 1 adm_itconnect adm_itconnect 2580 juil. 23 03:20 disableTls.sh

-rw-rw-r-- 1 adm_itconnect adm_itconnect 265 juil. 23 03:04 dpsTemplate.txt

-rwxrwxr-x 1 adm_itconnect adm_itconnect 31889 juil. 23 03:20 generateCsr.sh

-rwxrwxr-x 1 adm_itconnect adm_itconnect 20286 juil. 23 03:20 hostupdate.sh

-rwxrwxr-x 1 adm_itconnect adm_itconnect 16426 juil. 23 03:20 importCert.sh

-rwxrwxr-x 1 adm_itconnect adm_itconnect 17049 juil. 23 03:20 installiotedge.sh

-rw-rw-r-- 1 adm_itconnect adm_itconnect 4 juil. 23 03:04 packageVer.txt

-rwxrwxr-x 1 adm_itconnect adm_itconnect 5504 juil. 23 03:20 registermcc.sh

-rwxrwxr-x 1 adm_itconnect adm_itconnect 4614 juil. 23 03:20 uninstallmcc.sh

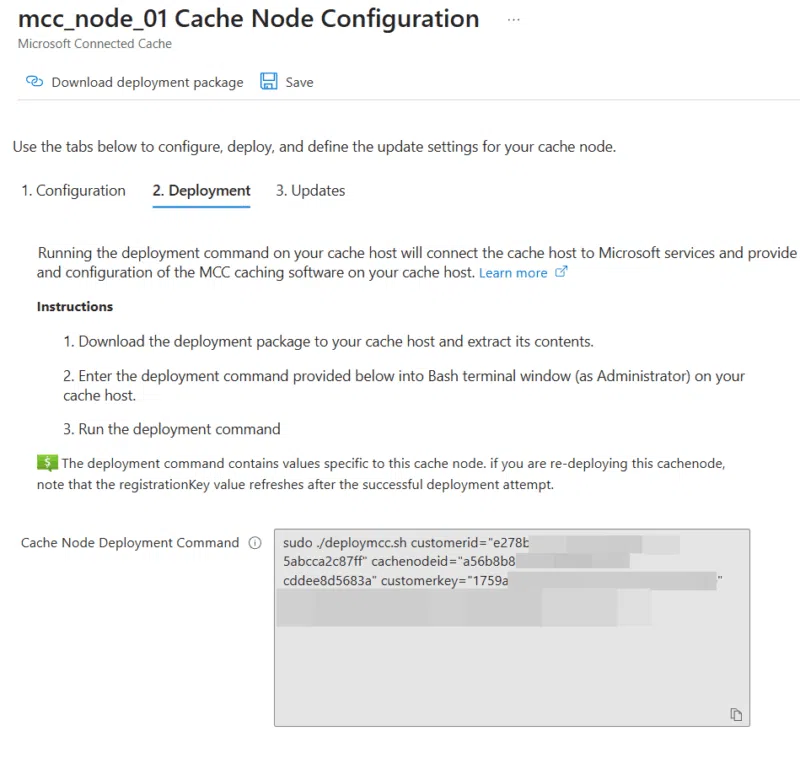

-rwxrwxr-x 1 adm_itconnect adm_itconnect 2791 juil. 23 03:20 utilities.shSur l'interface Azure, vous devez copier la commande de déploiement, qui commence par sudo ./deploymcc.sh.... Vous comprenez mieux la nécessité de récupérer les scripts au préalable. Elle est préconfigurée, avec les bonnes options et leurs valeurs, de façon à automatiser le déploiement du nœud MCC.

Lancez la commande sur votre machine Linux. Ci-dessous, ce n'est qu'un exemple partiel.

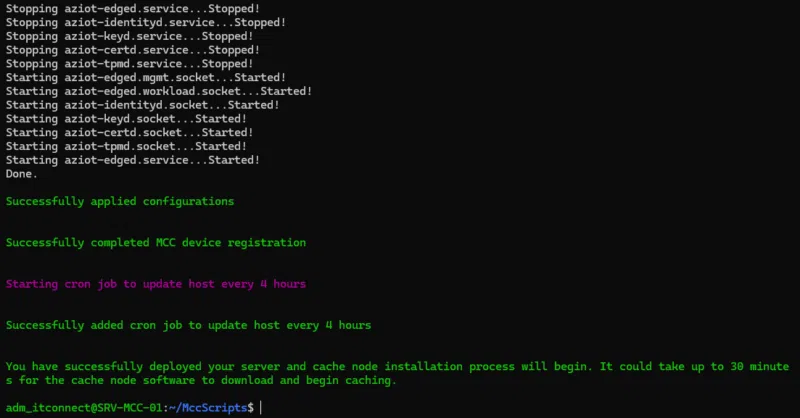

sudo ./deploymcc.sh customerid="XXXXX-XXXX-XXXXX-XXXX-5abcca2c87ff" cachenodeid="XXXXX-XXXX-XXXX-a89c-cddee8d5683a" customerkey="XXXXXXX-XXXX-XXXX-XXXX-XXXX0fd0ae" registrationkey="XXXXXX-XXXX-XXXX-XXXX-d17e23f0ff1b" drivepathandsizeingb="/srv/cachemcc,100" Patientez pendant l'opération... Si tout va bien, vous devriez obtenir le message suivant à la fin : You have successfully deployed your server and cache node installation process will begin. It could take up to 30 minutes for the cache node software to download and begin caching.

Un nœud Microsoft Connected Cache repose sur la technologie Docker, et plus précisément sur les services de gestion de conteneurs Azure IoT Edge. Le moteur Docker a été automatiquement installé et des conteneurs ont été créés. Si vous lancez la commande sudo docker ps, vous verrez trois conteneurs :

- mcc-ubuntu-iot-amd64

- azureiotedge-hub

- azureiotedge-agent

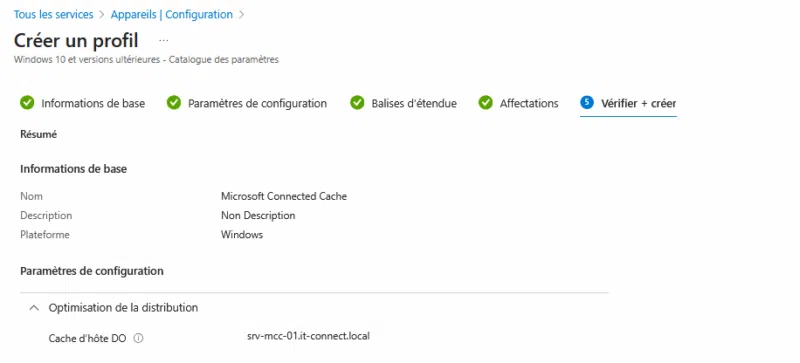

D. Stratégie Intune pour Microsoft Connected Cache

Le nœud Microsoft Connected Cache sous Linux est déployé et il est opérationnel, mais comment faire comprendre aux clients qu'ils doivent le solliciter ? Une stratégie Intune s'impose, à moins que vous préfériez utiliser une GPO.

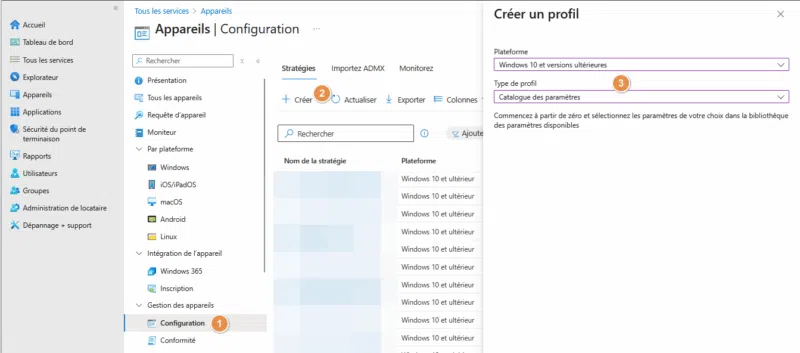

Depuis le portail Microsoft Intune, créez une nouvelle stratégie pour Windows : Appareils > Gestion des appareils > Configuration > Créer. Choisissez la plateforme Windows et le type de profil intitulé "Catalogue des paramètres".

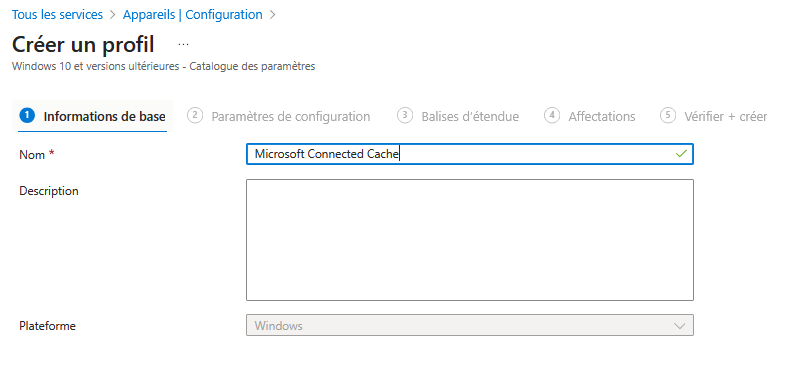

Nommez ce profil.

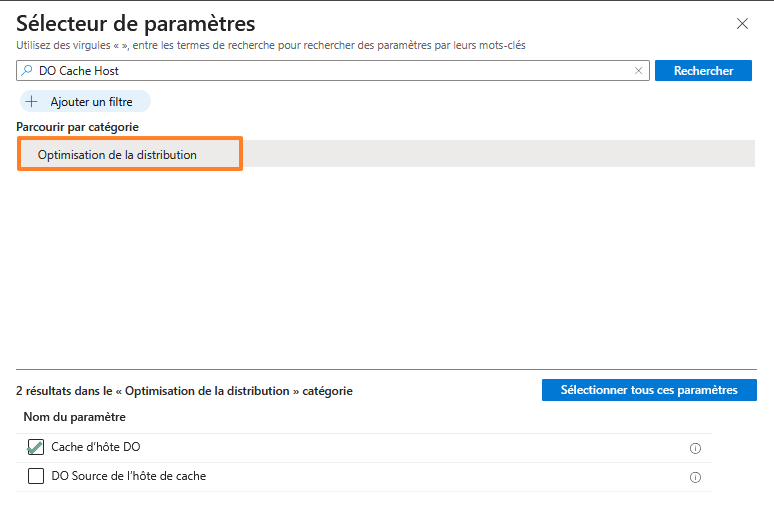

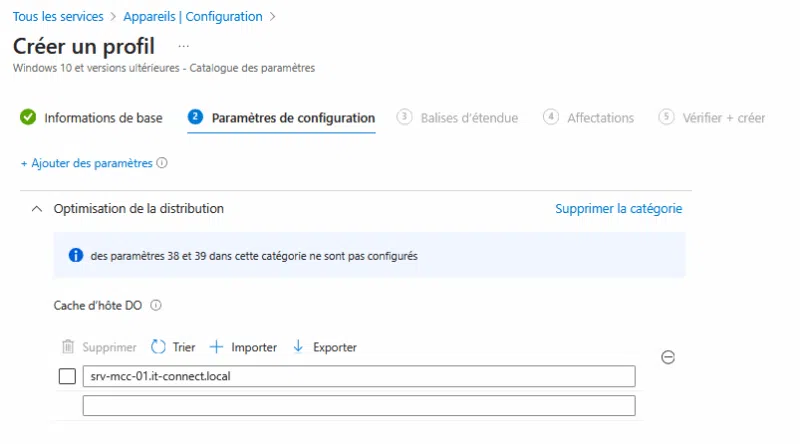

Dans la zone de recherche, saisissez "DO Cache Host", vous devriez voir apparaître la catégorie "Optimisation de la distribution" ou "Delivery Optimization" si le portail est en anglais. Cochez ce paramètre : "Cache d'hôtes DO" (DO Cache Host).

Quelques explications s'imposent :

- Cache d'hôtes DO (DO Cache Host) : ce paramètre sert à spécifier la source de mise à jour. Indiquez l'adresse IP ou le nom complet (FQDN) de votre nœud MCC. Vous pouvez spécifier plusieurs valeurs si vous déployez plusieurs nœuds.

Quant au second paramètre :

- DO Source de l'hôte de cache (DO Cache Host Source) : ce paramètre sert à spécifier comment les clients peuvent trouver dynamiquement un nœud MCC. Si vous indiquez "1" ou "2" (mode forcé), vous activez la prise en charge de l'option DHCP 235 pour préciser le nom du nœud via le DHCP. Ici, ce n'est pas nécessaire puisque nous fixons le nom du serveur.

Poursuivez la création de la stratégie en effectuant l'affectation à un groupe.

Voilà, désormais, vous n'avez plus qu'à tester !

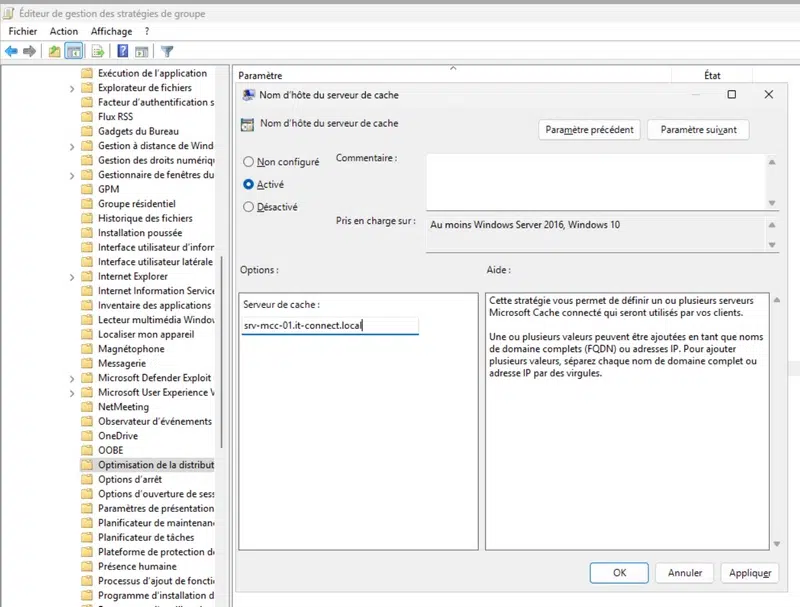

E. GPO pour Microsoft Connected Cache

Dans le cas où vous préférez utiliser une stratégie de groupe (GPO) pour spécifier le nom du serveur MCC, vous devez accéder à l'emplacement suivant dans une GPO :

- Configuration ordinateur > Stratégies > Modèles d'administration > Composants Windows > Optimisation de la distribution.

Ici, l'équivalent du paramètre Cache d'hôtes DO (DO Cache Host) côté Intune s'appelle comme ceci : Nom d'hôte du serveur de cache. Vous devez activer ce paramètre et spécifier le nom du serveur.

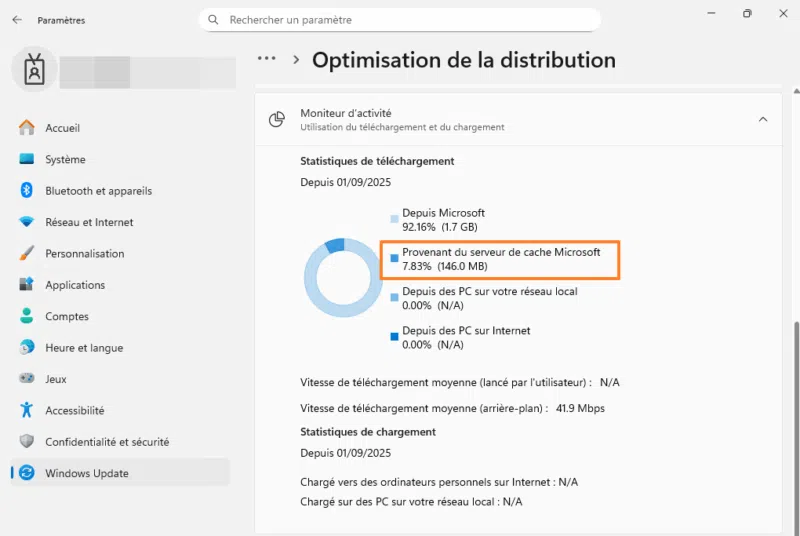

F. Tester la livraison des contenus Microsoft

Maintenant, vous devez tester. L'idéal, c'est de prendre une machine Windows sur laquelle il y a au moins une mise à jour en attente. Mettez à jour les stratégies sur la machine (utilisez une méthode adaptée selon le type de stratégie).

Lancez une recherche de mises à jour via Windows Update... Ensuite, vous pouvez consulter les statistiques pour voir si votre machine se sert bien auprès de votre serveur local. Si nous prenons l'exemple de Windows 11, il faut accéder à cet emplacement :

- Paramètres > Windows Update > Options avancées > Optimisation de la distribution > Moniteur d'activité.

Sur l'exemple ci-dessous, on peut constater que la machine n'utilise pas Microsoft comme source ! Désormais, elle s'appuie aussi sur un serveur de cache Microsoft, qui est en réalité notre serveur MCC.

Pour le vérifier clairement, vous pouvez installer ce script PowerShell (via une console ouverte en administrateur) :

Install-Script -Name DeliveryOptimizationTroubleshooterPuis, lancez l'analyse avec ce script :

DeliveryOptimizationTroubleshooter.ps1Vous devriez voir une section "MCC DEVICE SETUP" avec le statut "PASS". Si vous lisez les détails, vous verrez le nom de votre serveur s'afficher.

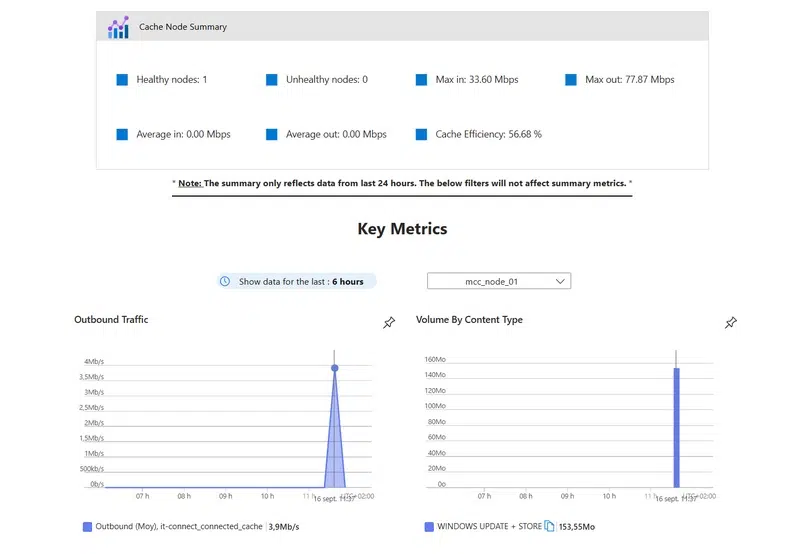

Par ailleurs, sur le portail Azure, dans la vue d'ensemble de votre ressource MCC, vous devriez voir une évolution des courbes de trafic. Ici, on peut constater que le cache a été utilisé uniquement pour Windows Update pour le moment, mais le graphe peut évoluer en fonction des types de contenus distribués.

Le déploiement de Microsoft Connected Cache est opérationnel !

IV. Conclusion

Vous pouvez bénéficier du service Microsoft Connected Cache dans votre organisation ! Actuellement, la connexion entre les clients Windows et le nœud MCC s'effectue en HTTP, car il s'agit de la configuration par défaut. Pour un déploiement en production, il est recommandé d'ajouter un certificat TLS valide délivré par une CA d'entreprise ou publique, afin de basculer les flux en HTTPS. Cette manipulation est décrite dans la documentation de Microsoft.

Pour approfondir le sujet, je vous invite à consulter cette section de Microsoft Learn :