VMScape : Linux se protège de la nouvelle vulnérabilité ciblant les CPU Intel et AMD

VMScape, c'est le nom d'une nouvelle faille de sécurité découverte dans les processeurs modernes d'AMD et d'Intel et exploitable sur les environnements virtualisés, avec en tête de ligne le Cloud. Quels sont les processeurs affectés ? Quels sont les risques ? Faisons le point.

VMScape : une vulnérabilité dans les processeurs

L’attaque, baptisée VMScape et associée à la référence CVE-2025-40300, serait la première faiblesse de type Spectre capable de permettre à un utilisateur malveillant, positionné en tant qu’invité dans un environnement cloud, d’exfiltrer des secrets depuis l’hyperviseur hôte. Cette attaque fonctionne sans nécessiter de modifications de code, en abusant de la configuration par défaut des machines.

Cette découverte des chercheurs de l'ETH Zurich met en évidence les risques liés à l'exécution spéculative des processeurs. Cette technique, conçue pour améliorer les performances, permet à un processeur de "deviner" la prochaine instruction et de l'exécuter de manière préventive. C'est cette "prédiction" qui est exploitée par VMScape.

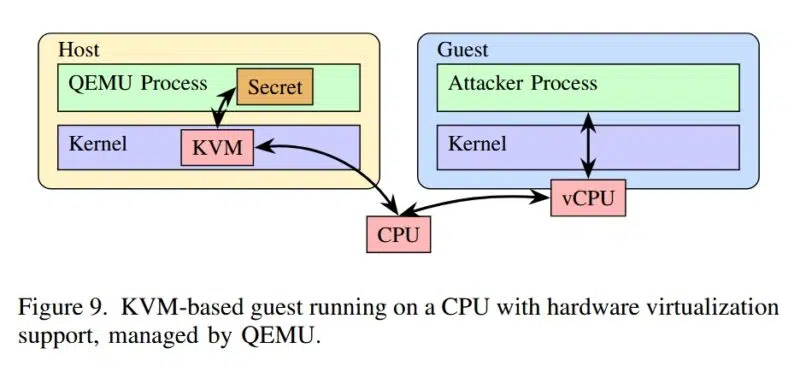

Les chercheurs ont démontré que l'isolation entre la machine virtuelle (guest) et l'hyperviseur (host) n'est pas totale au niveau des Branch Prediction Units (BPU). En exploitant une faille connue sous le nom de Spectre-BTI (Branch Target Injection), un attaquant dans une VM peut manipuler le BTB (Branch Target Buffer) du processeur. Cette manipulation force l'hyperviseur, ici QEMU, à exécuter de manière spéculative une instruction qui n'aurait jamais dû être lancée.

Une démonstration a été effectuée à partir d'une machine Linux où étaient présents QEMU et KVM, deux composants très populaires.

Ce qui signifie que cette attaque parvient à contourner les protections logicielles, y compris l'ASLR (Address Space Layout Randomization). Les chercheurs indiquent qu'ils ont pu extraire des secrets à un rythme de 32 octets par seconde, avec un taux de précision de 98,7%. Un exemple a été donné pour que ce soit plus parlant : une clé de chiffrement d'un disque de 4KB pourrait être volée en un peu plus de deux minutes (128 secondes). Si l'on tient compte de toutes les manipulations, l'attaque prendrait moins de 13 minutes.

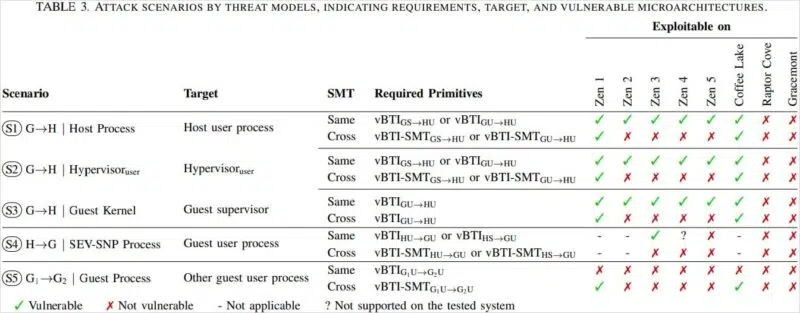

Le rapport des chercheurs révèle que la vulnérabilité concerne des processeurs AMD et Intel, déjà vulnérables à Spectre-BTI :

- AMD : de l’architecture Zen 1 jusqu’à Zen 5, ainsi que

- Intel : les processeurs Intel Coffee Lake (8ème génération)

Un risque majeur pour le Cloud, mais une solution technique

La découverte de VMScape représente un risque dans le contexte du Cloud puisque les environnements sont largement basés sur la virtualisation. En effet, cette technologie permet d'héberger plusieurs clients sur une même infrastructure physique (avec des VPS, notamment). Donc, un attaquant pourrait, en théorie, exploiter une machine virtuelle pour cibler l’hyperviseur et accéder à des données d’autres clients.

Il convient toutefois de rappeler que des attaques telles que VMScape restent difficilement exploitables : cette technique nécessite des compétences avancées et un temps d’exécution important (notamment parce que le taux de transfert est très faible). Pour cette raison, même si elles sont réalisables en théorie, elles ne constituent pas une menace immédiate pour la majorité des utilisateurs.

Une protection pour la vulnérabilité CVE-2025-40300 a été intégrée au noyau Linux. La modification a été poussée par Linus Torvalds le 10 septembre 2025.

"Nous avons signalé VMSCAPE à l’AMD PSIRT et à l’Intel PSIRT le 7 juin 2025, et le problème est resté sous embargo jusqu’au 11 septembre 2025. Les mainteneurs de Linux ont atténué VMSCAPE grâce à des correctifs basés sur notre recommandation IBPB-on-VMEXIT.", précise le rapport.