Les nouveautés de Windows Server 2025

La sortie d’une nouvelle version majeure de Windows Server est synonyme de nouvelles fonctionnalités. Au sein de Windows Server 2025, Microsoft a introduit un bel ensemble de nouveautés et d’amélioration à son système d’exploitation.

Nous allons passer en revue les principales nouveautés. En fonction de votre niveau de connaissance actuel de Windows Server et des rôles associés, certaines nouveautés ne vous évoqueront peut-être pas grande chose. En parcourant IT-Connect, vous pourrez découvrir plus en détail les rôles évoqués dans ce chapitre.

Sommaire

- I. Les nouveautés pour l’Active Directory

- II. Les nouveautés pour Hyper-V

- III. Le protocole SMB

- IV. Les mises à chaud ou « Hotpatching »

- V. Les mises à niveau simplifiées et plus flexibles

- VI. Le serveur OpenSSH

- VII. Le gestionnaire de paquets WinGet

- VIII. Intégration de Windows LAPS et nouveaux paramètres

- IX. La fonction Credential Guard

- X. L’application Windows Terminal

- XI. Les comptes de messagerie

- XII. La prise en charge du Wi-Fi

- XIII. Meilleure prise en charge des disques NVMe

- XIV. La gestion du réseau avec « Network ATC »

- XV. La compression des fichiers

- XVI. La gestion de la sécurité avec OSConfig

I. Les nouveautés pour l’Active Directory

Windows Server 2019 et Windows Server 2022 n’avaient pas apporté d’amélioration à l’Active Directory, mais avec Windows Server 2025, la situation évolue. En effet, Microsoft a introduit des nouveautés pour améliorer les performances, rendre l'Active Directory plus « scalable », et pour améliorer la sécurité.

Ci-dessous, la liste des nombreuses améliorations.

- Prise en charge du matériel NUMA pour les infrastructures importantes et gourmandes en ressources. Microsoft précise : "AD DS tire désormais parti du matériel NUMA en utilisant les CPU de tous les groupes de processeurs. Auparavant, AD n'utilisait que les CPU du groupe 0. Active Directory peut s'étendre à plus de 64 cœurs." - Microsoft indique que cette nouveauté est aussi accessible via Windows Server 2022 (avec une mise à jour cumulative à installer).

- Une base de données avec un page size qui passe de 8K à 32K, ce qui va permettre de stocker des objets avec plus de données et des attributs multi-valeurs qui pourront avoir jusqu'à 3200 valeurs. Cette limite de 8K était présente depuis Windows Server 2000. Les nouveaux DC peuvent être installés avec une base de données de 32 000 pages qui utilise des Long Value ID (LID) de 64 bits et fonctionne en « mode de compatibilité 8 000 pages » pour assurer la compatibilité avec les versions précédentes de Windows Server. Un DC mis à niveau vers cette nouvelle version continue d’utiliser son format de base de données actuel et ses 8 000 pages. Le passage à une base de données de 32 000 pages se fait à l'échelle de la forêt.

- Amélioration de l'algorithme DC-Locator pour qu'il soit plus efficace, notamment pour le mapping entre les noms NetBIOS et les noms DNS.

- Réparation des objets Active Directory pour les objets dont les attributs indispensables « SamAccountType » et « ObjectCategory » sont manquants.

- Audit amélioré pour le LDAP Channel Binding grâce à l’ajout de deux nouveaux événements, associés aux ID « 3074 » et « 3075 ». Si vous durcissez la configuration, cela vous permettra d’identifier les appareils qui ne prennent pas en charge le Channel Binding. Vous pouvez aussi bénéficier de cette nouveauté sur Windows Server 2022 grâce à l’installation de la mise à jour KB4520412.

- Amélioration des algorithmes de résolution des noms et des SID : les recherches de noms et d'identifiants de sécurité (SID) par l'Autorité de sécurité locale (LSA) entre les comptes machine n'utilisent plus le canal sécurisé Netlogon « Legacy ». Désormais, l'authentification Kerberos et l'algorithme de « DC Locator » sont utilisés. Pour assurer la compatibilité avec les précédentes versions, l’ancienne méthode reste toujours disponible en solution de repli (fallback).

- Protection des attributs de l’annuaire : les contrôleurs de domaine et les instances AD LDS autorisent les opérations d'ajout, de recherche et de modification LDAP impliquant des attributs confidentiels que lorsque la connexion est chiffrée.

- Renforcement de la sécurité pour les mots de passe par défaut des comptes machine : Active Directory utilise par défaut des mots de passe générés aléatoirement pour les comptes d'ordinateur. Les contrôleurs de domaine sous Windows Server 2025 empêchent l’utilisation d’un mot de passe correspondant au nom du compte ordinateur.

- Support de l'agilité cryptographique pour Kerberos PKINIT : la mise en œuvre du protocole Kerberos PKINIT (Public Key Cryptography for Initial Authentication in Kerberos) a été mise à jour pour permettre une meilleure agilité cryptographique. Cela se traduit par la prise en charge de davantage d'algorithmes et la suppression des algorithmes codés en dur, offrant une meilleure adaptabilité aux évolutions des standards de sécurité.

- Le protocole Kerberos prend en charge l'AES SHA-256 et SHA-384 (RFC 8009).

- Suppression du paramètre « Sécurité réseau : ne pas stocker de valeurs de hachage de niveau LAN Manager sur la prochaine modification de mot de passe » pour les stratégies de groupe.

- Le protocole LDAP va prendre en charge la dernière implémentation SCHANNEL ainsi que TLS 1.3 pour les connexions « LDAP over TLS ». En complément, toutes les communications avec un client LDAP après une authentification SASL (Simple Authentication and Security Layer) utilisent le « LDAP sealing » par défaut. La signature LDAP est aussi activée par défaut. Ces mesures améliorent la sécurité des échanges effectués via LDAP.

- Comportement lors du changement de mot de passe SAM via RPC : les protocoles sécurisés, tels que Kerberos, sont privilégiés pour changer les mots de passe des utilisateurs de domaine. Sur les contrôleurs de domaine, la méthode de changement de mot de passe SAM RPC la plus récente, à savoir « SamrUnicodeChangePasswordUser4 », utilisant l'algorithme AES, est acceptée par défaut lorsqu'elle est appelée à distance. A l’inverse, les méthodes « SAM RPC Legacy » listées ci-dessous sont bloquées par défaut, lorsqu’elles sont appelées à distance :

- SamrChangePasswordUser

- SamrOemChangePasswordUser2

- SamrUnicodeChangePasswordUser2

Pour les comptes utilisateurs membres du groupe de sécurité « Protected Users » et pour les comptes locaux sur les machines intégrées au domaine, tous les changements de mot de passe à distance via l'interface « SAM RPC Legacy » sont bloqués par défaut, y compris via la méthode « SamrUnicodeChangePasswordUser4 ».

- Gestion de la priorité pour la réplication : les administrateurs peuvent désormais augmenter la priorité de réplication calculée par le système avec un partenaire de réplication spécifique, pour un contexte de nommage particulier. Cette fonctionnalité offre plus de flexibilité pour configurer l'ordre de réplication Active Directory, et ainsi répondre à des scénarios spécifiques.

- Ajout de nouveaux compteurs de performance pour la surveillance et le diagnostic :

- DC Locator : compteurs spécifiques pour les clients et les contrôleurs de domaine.

- Recherches LSA : compteurs pour les recherches de noms et de SID via les API LsaLookupNames, LsaLookupSids, etc… disponibles sur les clients et serveurs.

- Client LDAP : disponible dans Windows Server 2022 avec la mise à jour KB 5029250.

- Ajout de trois nouveaux fichiers LDF (Log Database Files) pour le Schéma Active Directory afin de supporter les évolutions : sch89.ldf, sch90.ldf, et sch91.ldf.

- Prise en charge d’un nouveau type de compte de service nommé « Delegate Managed Service Accounts » (dMSA). Il s’agit d’une alternative plus sécurisée aux MSA et gMSA grâce à la gestion automatique du mot de passe et à la récupération des clés exclusivement via Kerberos. Le serveur sur lequel le dMSA est utilisé ne stocke jamais en local le mot de passe : seul le contrôleur de domaine dispose de cette information. Il est important de noter que les clés sont liées à l’identité de la machine (compte ordinateur) et sécurisées grâce à Credential Guard.

Ces nouveautés sont à l’origine de la création d’un nouveau niveau fonctionnel de domaine et de forêt (niveau 10). Il ajoute la prise en charge de ces nouvelles fonctionnalités. Il se nomme tout simplement « Windows Server 2025 » et il est disponible pour ADDS et ADLDS. Ce niveau fonctionnel vient s'ajouter à la liste existante et prend la suite du niveau actuel le plus récent, à savoir « Windows Server 2016 ».

II. Les nouveautés pour Hyper-V

Windows Server 2025 introduit plusieurs nouveautés pour Hyper-V, dont la prise en charge du partitionnement GPU (GPU-P) pour assigner des GPU directement à des VM.

Microsoft a aussi fait évoluer son hyperviseur afin de prendre en charge les clusters Hyper-V en groupe de travail, c'est-à-dire sans Active Directory. Jusqu’ici, l’intégration des hyperviseurs à un domaine Active Directory était un prérequis pour faciliter la mise en œuvre du cluster. Désormais, ces clusters d'un nouveau type peuvent se passer de l'Active Directory sans négliger la sécurité, car il s'agit d'une nouvelle solution basée sur des certificats.

Par ailleurs, lors de la création d’une VM, la génération 2 est l’option par défaut, à la place de la génération 1, bien que l’utilisateur ait toujours le choix. Ceci est une décision cohérente puisque la génération 2 de VM a été introduite avec Windows Server 2012 R2. La génération 1 sera disponible, mais les systèmes d'exploitation Windows qui la requièrent ne sont pas plus pris en charge par Microsoft (Windows 7, Windows Server 2008).

Hyper-V sur Windows Server 2025 supporte jusqu’à 240 To de RAM par machine virtuelle (soit x10 vis-à-vis de la version précédente) et 2048 processeurs virtuels par VM (soit environ x8.5 vis-à-vis de la version précédente). Il s’agit d’améliorations héritées du Cloud Azure.

Enfin, Microsoft a introduit la compatibilité dynamique des processeurs, ce qui va faciliter les opérations de « Live Migration » d’une VM entre plusieurs Hyper-V qui n’ont pas les mêmes CPUs. La fonction de « Live Migration » permet de basculer une VM d’un hyperviseur Hyper-V à un autre, sans interruption, c’est-à-dire « à chaud ». Grâce à cette nouveauté, Hyper-V comparera les processeurs entre les hôtes et utilisera les fonctionnalités processeur prises en charge par les deux processeurs, y compris s’il s’agit de modèles différents.

III. Le protocole SMB

Le protocole SMB, très utilisé en environnement Windows, notamment pour les accès à des partages de fichiers, bénéficie d’améliorations au sein de Windows Server 2025. Les modifications évoquées ci-dessous montrent que Microsoft veut améliorer la sécurité SMB.

Les nouveaux paramètres permettent d’utiliser un port alternatif pour le SMB, d’utiliser SMB over QUIC (jusqu’ici réservé à « Azure Edition ») et de désactiver le protocole d’authentification NTLM pour les connexions SMB sortantes.

De plus, la signature SMB est activée par défaut, et l'utilisation du chiffrement SMB peut être forcée. « À partir de la version 25931, la signature SMB est désormais requise par défaut pour toutes les connexions SMB sortantes, alors qu'auparavant elle n'était requise que pour les connexions aux partages nommés SYSVOL et NETLOGON sur les contrôleurs de domaine AD. », précise la documentation officielle.

Microsoft a également introduit la génération de nouveaux événements pour auditer les connexions SMB et déterminer les clients qui ne supportent pas la signature SMB et/ou le chiffrement SMB. Ces informations sont stockées dans les journaux « Audit » sous « SMBClient » et « SMBServer ».

- Côté client SMB, cela correspond aux événements avec les ID 31998 et 31999

- Côté serveur SMB, cela correspond aux événements avec les ID 3021 et 3022

Dans le même esprit, vous pouvez auditer les connexions effectuées en « SMB over QUIC » grâce à ces événements :

- Côté client SMB, cela correspond aux événements avec l’ID 30832

- Côté serveur SMB, cela correspond aux événements avec l’ID 1913

Enfin, Microsoft a ajouté la prise en charge de l'algorithme de compression LZ4 pour la compression SMB.

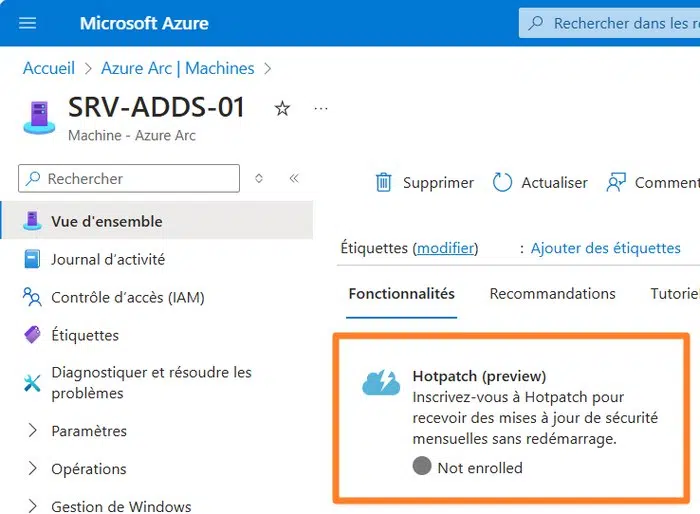

IV. Les mises à chaud ou « Hotpatching »

Sur Windows Server, l’installation d’une mise à jour implique le redémarrage du système afin de finaliser l’installation. Ceci s’avère contraignant pour les environnements de production, car ce redémarrage peut être synonyme d’interruption de service.

Windows Server 2025 intègre une nouvelle fonctionnalité jusqu’ici réservée aux instances Windows Server exécutées dans le Cloud Azure : le hotpatching. Cette nouveauté permet l'installation des mises à jour à chaud sur Windows Server, c’est-à-dire sans redémarrage.

Grâce au Hotpatch, il est possible de réduire considérablement le nombre de redémarrages d’une machine. Au lieu des 12 redémarrages annuels habituellement requis si l’on installe toutes les machines à jour, soit une par mois, publiée à l’occasion du « Patch Tuesday », le Hotpatching permet de limiter ces redémarrages à 4 par an, soit un reboot par trimestre.

Le point négatif associé à cette nouveauté pourtant très intéressante sur le papier, c’est l’obligation d’inscrire le serveur auprès du service Azure Arc. Cela permet de faire remonter le serveur local, installé sur votre infrastructure on-premise, dans Azure, et ainsi activer la fonction de Hotpatch.

V. Les mises à niveau simplifiées et plus flexibles

Le processus de mise à niveau de Windows Server est simplifié puisqu’il est envisageable de mettre à niveau un serveur de Windows Server 2019 ou Windows Server 2022 vers Windows Server 2025 à partir de Windows Update.

Autrement dit, en théorie, migrer de Windows Server 2022 à Windows Server 2025 doit être aussi simple que de passer de Windows 10 à Windows 11. Bien entendu, vous devez tenir compte des rôles, des services et des applications installés sur le serveur avant d’engager une telle opération… La mise à niveau est proposée sous la forme d’une mise à jour optionnelle accessible via Windows Update.

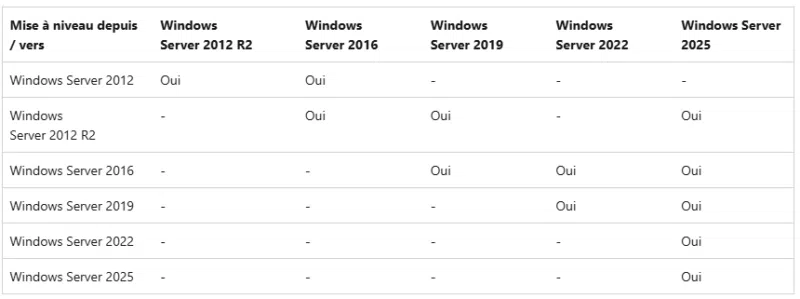

Microsoft a également apporté une seconde modification importante pour les mises à jour « sur place », qui consiste à passer d’une version de Windows Server à une autre, sans faire de réinstallation.

Jusqu’ici, avec Windows Server 2022 et les versions antérieures, il était possible d’effectuer une mise à niveau jusqu'à deux versions supérieures. Par exemple, si vous utilisez Windows Server 2012 R2 vous pouviez passer sur Windows Server 2019, mais pas sur Windows Server 2022.

Avec la nouvelle version, Microsoft offre la possibilité de passer sur Windows Server 2025 à partir de n’importe quelle version, à condition d’être sur Windows Server 2012 R2 ou une version supérieure. Cela signifie que vous pouvez mettre à jour un serveur sous Windows Server 2012 R2 vers Windows Server 2025 en une seule étape ! Avant, il aurait été nécessaire de s’y prendre en deux fois.

Voici la matrice de Microsoft :

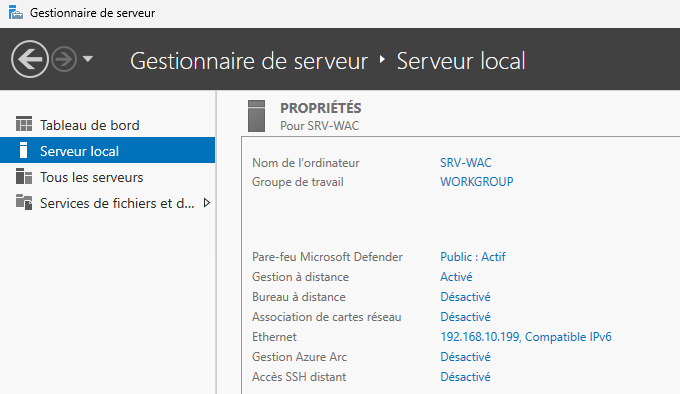

VI. Le serveur OpenSSH

Depuis plusieurs années, Microsoft prend en charge le protocole SSH pour l’accès à distance, par l’intermédiaire de l’implémentation d’OpenSSH. Ainsi, Windows et Windows Server bénéficient d’un client SSH et d’un serveur SSH.

Dans Windows Server 2025, le serveur OpenSSH est préinstallé par défaut, mais il n’est pas activé. Après l’avoir activé à partir du « Gestionnaire de serveur », il est possible de se connecter au serveur à distance, en ligne de commande, via le protocole SSH. De plus, un nouveau groupe de sécurité local nommé « Utilisateurs OpenSSH » a été ajouté.

VII. Le gestionnaire de paquets WinGet

Désormais intégré par défaut au système, l’utilitaire WinGet, disponible en ligne de commande, permet d’installer des applications et d’autres packages. Il suffit d’utiliser le mot clé « WinGet » avec les bonnes options pour installer des applications à partir de la console. Pour information, WinGet est capable de récupérer les paquets d’applications à partir du Microsoft Store et aussi disponible sur Windows 11.

VIII. Intégration de Windows LAPS et nouveaux paramètres

Au même titre que Windows 11, le nouveau Windows Server intègre la fonction de sécurité « Windows LAPS ». Elle a pour objectif de protéger le compte Administrateur local du système d’exploitation grâce à la création d’un mot de passe robuste. Ce mot de passe est renouvelé de façon automatique par Windows LAPS. Il peut être stocké dans l’Active Directory ou dans Microsoft Entra ID, en fonction de la configuration.

Microsoft a aussi introduit la prise en charge de nouveaux paramètres :

- Créer un nouveau compte administrateur personnalisé : il est possible de créer facilement un compte local géré avec Windows LAPS. Cette nouveauté permet de personnaliser le nom du compte administrateur, d'activer ou de désactiver le compte et même de rendre aléatoire le nom du compte (un nom unique sur chaque machine).

- Restauration d’une image système : Windows LAPS peut détecter quand un appareil a été restauré à partir d'une image système précédente. En temps normal, cette opération peut être problématique, car le mot de passe de l'image restaurée peut ne pas correspondre au mot de passe stocké dans l'Active Directory (ou Entra ID). Un nouvel attribué nommé « msLAPS-CurrentPasswordVersion » va stocker un GUID pour apporter une réponse à cette problématique. Pour bénéficier de cette nouveauté, le schéma Active Directory doit être mis à jour via la commande PowerShell «Update-LapsADSchema ».

- Générateur de passphrases : Windows LAPS offre plus de flexibilité pour personnaliser la génération du mot de passe, notamment avec la possibilité de générer des passphrases (suite de plusieurs mots). L’administrateur peut déterminer la complexité et le nombre de mots à utiliser.

- Amélioration de la lisibilité des mots de passe : un nouveau paramètre dit de « lisibilité » permet d'éviter l'utilisation de caractères similaires, tels que la lettre « o » et le chiffre « 0 », par exemple, afin d'éviter les confusions. Cela implique de choisir le niveau 5 pour la complexité.

- Action de post-connexion à un compte Administrateur : une nouvelle option permet d’ordonner le changement du mot de passe et la déconnexion de la session correspondante au compte managé par Windows LAPS (y compris les processus associés).

IX. La fonction Credential Guard

À partir de Windows Server 2025, la fonctionnalité « Credential Guard » est activée par défaut sur les machines qui respectent les prérequis.

Credential Guard est une fonction de sécurité dont l’objectif est de lutter contre le vol d’identifiants à partir du processus « lsass.exe » du système.

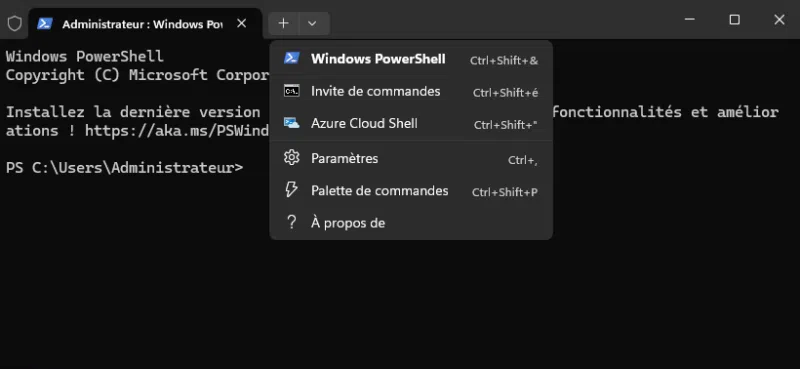

X. L’application Windows Terminal

L’application « Windows Terminal », disponible par défaut sur Windows 11, est aussi intégrée par défaut à Windows Server 2025. Cette application permet d’ouvrir plusieurs consoles (Invite de commandes, PowerShell, Azure Cloud Shell, etc…) dans une même interface.

Vous pouvez personnaliser l’interface de l’application et créer des sessions personnalisées, grâce à la configuration de l’outil.

XI. Les comptes de messagerie

Bien que cela puisse surprendre, Windows Server 2025 prend en charge la configuration de comptes e-mails, sur le même principe que Windows 11.

Les types de comptes suivants sont pris en charge :

- Compte Microsoft Entra ID

- Compte Microsoft personnel

- Compte Microsoft professionnel ou scolaire

XII. La prise en charge du Wi-Fi

Bien qu’il soit plutôt rare de recourir à l’utilisation d’une connexion sans-fil Wi-Fi sur Windows Server, Microsoft a pris la décision d’installer par défaut le service de LAN sans-fil. Jusqu’ici, il était nécessaire de l’installer manuellement.

Il est installé, mais pas activé par défaut, car à l’administrateur d’activer le démarrage du service s’il en a l’utilité.

XIII. Meilleure prise en charge des disques NVMe

Les disques SSD NVMe sont très performants et Microsoft a optimisé Windows Server 2025 de façon à améliorer les performances lorsque le serveur utilise ce type de disque. Cela se traduit par une augmentation des IOPS et une diminution de l'utilisation du processeur.

XIV. La gestion du réseau avec « Network ATC »

La fonctionnalité « Network ATC » a été ajoutée à Windows Server 2025, alors que jusqu’ici, elle était réservée à Azure Local (nouveau nom d’Azure Stack HCI) depuis la version 21H2. Elle facilite la mise en réseau des machines intégrées dans un cluster, en automatisant la configuration.

En appliquant des configurations standardisées à travers tous les nœuds d'un cluster, Network ATC assure une cohérence qui minimise les risques d'erreurs et de dérives de configuration. Cette fonctionnalité doit être configurée à l’aide de PowerShell ou de Windows Admin Center. Elle n’est pas intégrée aux autres outils de gestion de Windows Server.

XV. La compression des fichiers

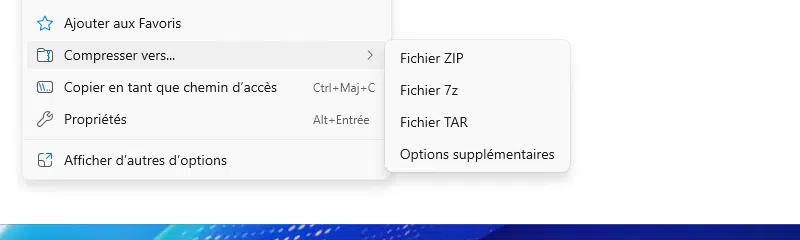

Un nouvel assistant pour compresser les fichiers dans des archives a été introduit, au même titre que dans Windows 11 24H2. Il permet de créer des archives dans plusieurs formats sans utiliser un logiciel tiers : ZIP, 7z et TAR.

XVI. La gestion de la sécurité avec OSConfig

OSConfig, introduit avec Windows Server 2025, simplifie la configuration des paramètres de sécurité recommandés par Microsoft. Il facilite le déploiement de politiques de sécurité basées sur les Security Baselines de Microsoft, garantissant une approche standardisée et robuste pour protéger vos systèmes.

Grâce à OSConfig, les administrateurs peuvent gérer ces configurations via des outils familiers tels que PowerShell, Windows Admin Center ou encore Azure Policy. Il intègre également un mécanisme de détection et de correction automatique des dérives de configuration. En cas de non-conformité détectée, OSConfig peut appliquer automatiquement les paramètres requis, assurant ainsi une conformité continue avec les recommandations de sécurité.

Découvrez notre tutoriel sur l'utilisation d'OSConfig :

---

Pour le moment, il n’est pas envisageable de créer ses propres stratégies sur-mesure, mais Microsoft propose plusieurs scénarios.

Pour en savoir plus, sachez que toutes les nouveautés sont référencées sur cette page du site Microsoft.

Dans le prochain chapitre, nous parlerons des fonctionnalités supprimées ou dépréciées à partir de Windows Server 2025.