Patchez Cisco IOS : 13 vulnérabilités, dont 1 faille zero-day SNMP actuellement exploitée !

Une faille de sécurité zero-day actuellement exploitée dans le cadre d'attaques a été corrigée par Cisco, au sein de IOS et IOS XE. Ce n'est pas la seule vulnérabilité corrigée par ces nouveaux correctifs. Faisons le point.

Cisco IOS : une faille zero-day liée au protocole SNMP

Cisco a publié un bulletin de sécurité pour évoquer plusieurs vulnérabilités, dont une faille zero-day découverte dans les systèmes Cisco IOS et IOS XE. Déjà exploitée par les pirates, cette vulnérabilité de type "stack-based buffer overflow" associée à la référence CVE-2025-20352 pourrait permettre à un attaquant de prendre le contrôle total d'un système.

Tout appareil Cisco fonctionnant sous IOS ou IOS XE et ayant le protocole SNMP activé est potentiellement vulnérable, car c'est dans ce sous-système que la vulnérabilité a été identifiée. Il est important de préciser que l'exploitation à distance (IPv4/IPv6) dépend aussi du niveau de privilèges de l'attaquant, et dans les deux cas, il se doit d'être authentifié :

- Pour un attaquant avec de faibles privilèges : l'envoi d'un paquet SNMP malveillant peut déclencher un déni de service (DoS), entraînant le redémarrage de l'appareil et son indisponibilité temporaire.

"Pour provoquer le déni de service, l'attaquant doit disposer de la chaîne de communauté en lecture seule de SNMPv2c ou d'une version antérieure, ou d'informations d'identification valides pour l'utilisateur de SNMPv3.", précise Cisco.

- Pour un attaquant avec des privilèges élevés : la vulnérabilité ouvre la porte à l'exécution de code arbitraire avec les droits du super-utilisateur "root", accordant un contrôle complet sur le système.

"Pour exécuter du code en tant qu'utilisateur root, l'attaquant doit disposer de la chaîne de communauté SNMPv1 ou v2c en lecture seule ou d'informations d'identification SNMPv3 valides et d'informations d'identification administratives ou de privilège 15 sur l'appareil concerné.", peut-on lire dans le bulletin de sécurité Cisco.

Cisco précise que cette vulnérabilité est exploitée par les pirates : "La Cisco Product Security Incident Response Team (PSIRT) a eu connaissance d'une exploitation réussie de cette vulnérabilité dans la nature après que les informations d'identification de l'administrateur local ont été compromises."

Des patchs de sécurité sont dès à présent disponibles pour Cisco IOS et Cisco IOS XE pour vous protéger. L'alternative consiste à limiter les accès sur le composant SNMP (hôte de confiance, par exemple).

Des vulnérabilités supplémentaires

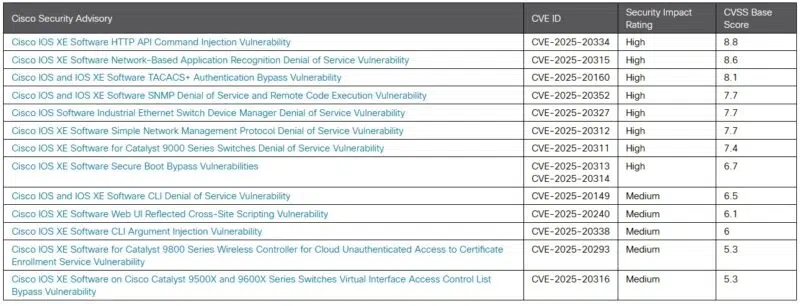

Les nouvelles mises à jour pour Cisco IOS et IOS XE corrigent également 12 autres failles de sécurité ! Parmi elles, deux vulnérabilités pour lesquelles un code d'exploitation (PoC) est déjà disponible :

- CVE-2025-20240 : une faille de type XSS, exploitable à distance par un attaquant non authentifié pour voler des cookies sur l'appareil ciblé.

- CVE-2025-20149 : une faille pouvant provoquer un déni de service de l'équipement Cisco (redémarrage), à condition d'être authentifié.

Retrouvez plus de détails sur cette page du site Cisco.