Découverte du nouveau OWASP Top 10 (2025)

L'OWASP vient de publier une version presque terminée de son célèbre Top 10 concernant les vulnérabilités des applications web. Faisons le tour de ce nouveau document.

Sommaire

À quoi sert l'OWASP Top 10 ?

Pour rappel, l'OWASP (Open Worldwide Application Security Project) est une communauté qui publie des ressources gratuites concernant la sécurité de nombreux composants comme l'IoT, les applications web, l'intelligence artificielle, les API, etc. Ces guides de développement, de test et de configuration sont utilisés, éprouvés et reconnus par l'ensemble de la communauté IT et cybersécurité dans le monde.

L’OWASP Top 10 est une liste des 10 vulnérabilités de sécurité les plus critiques pour les applications web, mise à jour régulièrement par l’OWASP. Son objectif principal est de sensibiliser les développeurs, les architectes et les organisations aux risques majeurs en matière de sécurité des applications web. L'OWASP Top Ten a déjà eu plusieurs versions (2003, 2004, 2007, 2010, 2013, 2017, 2021), toutes mises à jour en fonction des menaces et des pratiques observées à chaque période.

La mise à jour de l'OWASP Top 10 permet d'avoir des informations actualisées sur les principales menaces et faiblesses observées récemment au sujet des applications web. Plus particulièrement, l'OWASP Top Ten permet :

- La sensibilisation : permet aux équipes techniques et aux décideurs de comprendre les risques les plus courants et les plus dangereux pour les applications web.

- La priorisation des efforts : en identifiant les vulnérabilités les plus fréquentes et les plus exploitables, ce document aide les équipes à concentrer leurs ressources sur les problèmes les plus critiques.

- Guide pour les bonnes pratiques : chaque vulnérabilité est accompagnée de recommandations pour la prévenir ou la corriger, ce qui en fait un outil pratique pour améliorer la sécurité des applications.

- Référence pour les audits et tests : les professionnels de la sécurité l’utilisent comme base pour évaluer la robustesse des applications web lors d’audits ou de tests d’intrusion.

- Éducation et formation : c’est une ressource pédagogique pour former les développeurs, les auditeurs et les équipes IT aux enjeux de la sécurité.

En tant que pentester et auditeur en cybersécurité, l'OWASP Top 10 m'a servi de point d'entrée pour me former à la sécurité des applications web. Encore aujourd'hui et après de nombreuses années d'expériences, il s'agit d'un document de référence dont je me sers au quotidien.

OWASP : quelles nouveautés pour 2025 ?

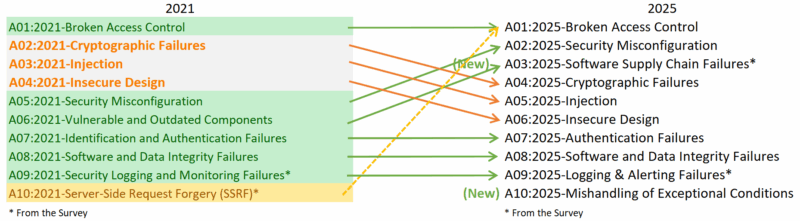

Chaque version de l'OWASP Top 10 voit apparaitre de nouvelles thématiques, disparaitre d'autres moins actuelles ou réunir des catégories devenues proches du point de vue de l'impact de la méthode d'exploitation. Cette évolution reflète les observations de terrain remontées par de nombreux intervenants, entreprises ou plateformes (Bug Bounty notamment). Voici les principales évolutions de cette version 2025 :

Nous voyons donc que certaines catégories ont été réunies (SSRF intègre à présent la catégorie Broken Access Control), que d'autres ont changé de priorité et que de nouvelles catégories apparaissent dans le top 10 :

👉 Mishandling of Exceptional Conditions

Cette catégorie se décline en 24 CWE (désignation plus spécifique d'un test ou d'une faiblesse) et se concentre sur la gestion incorrecte des erreurs, les erreurs logiques, les ouvertures défectueuses et d'autres scénarios similaires découlant de conditions anormales et de problèmes système.

Un exemple concret : la saisie d'une entrée utilisateur mal formatée dans un paramètre entraine une erreur de la requête en base de données. Cette erreur est affichée, avec ses détails techniques, aux utilisateurs de votre application web, révélant de nombreux détails techniques, voire des informations sensibles, et appelant à des exploitations plus sérieuses.

👉 Software Supply Chain Failures

Les Software Supply Chain Failures (ou défaillances de la chaîne d'approvisionnement logicielle) correspondent à des pannes ou autres dysfonctionnements survenant lors de la création, de la distribution ou de la mise à jour de logiciels. Elles sont souvent dues à des vulnérabilités ou à des modifications malveillantes du code, des outils ou autres dépendances de tiers sur lesquels l'application s'appuie.

Un exemple concret : vous utilisez dans votre application web une bibliothèque JavaScript tierce dans laquelle une vulnérabilité (CVE) a été découverte. Si vous utilisez les fonctions ciblées par cette vulnérabilité, l'utilisation de cette bibliothèque vous rend également vulnérable.

Comment l'utiliser de façon pratique ?

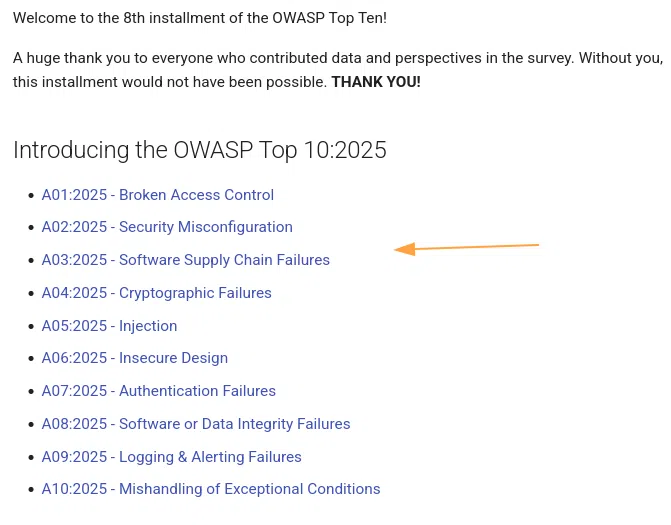

L'OWASP Top 10 n'est pas juste une liste de 10 catégories qu'il faut avoir en tête. Sur son site web, les 10 catégories sont référencées et cliquables :

Chacune de ses 10 catégories présente :

- Une description détaillée pour mieux comprendre les enjeux.

- Un suivi de son évolution parmi les différentes versions ainsi qu'une table des scores qui détaille les métriques ayant amené l'OWASP à l'intégrer au top 10.

- Des recommandations pour mieux se protéger, principalement destinées aux développeurs d'applications web.

- Des exemples de scénarios d'attaque pour mieux comprendre les risques concrets liés aux vulnérabilités de cette catégorie.

- des références externes, notamment vers des guides plus détaillés de l'OWASP, de PortSwigger (BurpSuite), du MITRE, etc. Ces documents sont très importants si vous souhaitez aller plus loin :

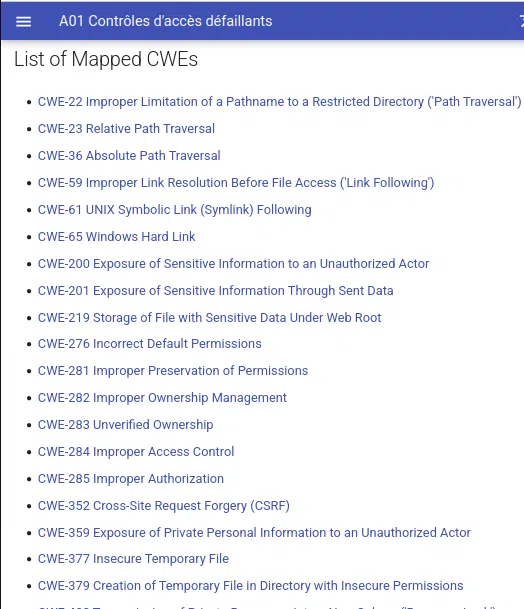

- La liste des CWE (Common Weakness Enumeration) liés à cette catégorie. Vous aurez ici des idées de tests et points très concrets à vérifier lors de vos audits ou développement :

Si vous êtes étudiant, développeur, auditeur, RSSI ou êtes concerné par la sécurité des applications web d'une infrastructure, l'OWASP Top 10 est à connaitre ! Il s'agit d'une ressource de référence à laquelle de nombreux aspects de l'IT et de la cybersécurité font appel, et qui mène à de nombreuses autres ressources super intéressantes.

- Voici le lien vers l'OWASP Top 10 - version 2025 : OWASP Top 10:2025 (Release Candidate)

FAQ

Quelles sont les nouveautés de la version 2025 ?

La version 2025 introduit de nouvelles catégories comme "Mishandling of Exceptional Conditions" (gestion incorrecte des erreurs) et "Software Supply Chain Failures" (défauts dans la chaîne d’approvisionnement logicielle), tout en fusionnant certaines catégories existantes (ex : SSRF intégré à "Broken Access Control").

Qui devrait consulter l’OWASP Top 10 ?

Les développeurs, auditeurs, RSSI, et toute personne impliquée dans la sécurité des applications web. C’est aussi une ressource pédagogique pour les étudiants et professionnels en cybersécurité.

Pourquoi l’OWASP Top 10 est-il important ?

Il sensibilise aux risques majeurs, guide les bonnes pratiques de développement, et sert de base pour les audits et tests d’intrusion. C’est un outil pour réduire les failles courantes et améliorer la sécurité des applications web.