Plus de 17 000 firewalls Fortinet compromis par la porte dérobée Symlink

Plus de 17 000 appareils Fortinet FortiGate ont été compromis par une porte dérobée basée sur un lien symbolique, selon les derniers chiffres de The Shadowserver Foundation. Voici ce qu'il faut savoir.

Un mécanisme de persistance via lien symbolique

Le 11 avril 2025, une alerte a été émise par le CERT-FR, suite à une première alerte lancée par Fortinet (voir cet article). Celle-ci concerne une technique de post-exploitation liée au VPN-SSL utilisée par les attaquants pour conserver un accès en lecture seule aux systèmes compromis, même après la correction des vulnérabilités exploitées initialement.

Les firewalls FortiGate sont directement ciblées par cette technique et d'après le CERT-FR, cette technique est exploitée dans le cadre d'attaques depuis 2023. Grâce à un lien symbolique (symlink) qui agit comme une porte dérobée, l'attaquant peut continuer à lire des fichiers sur le firewall, y compris la configuration, même lorsque ce dernier a reçu les patchs de sécurité.

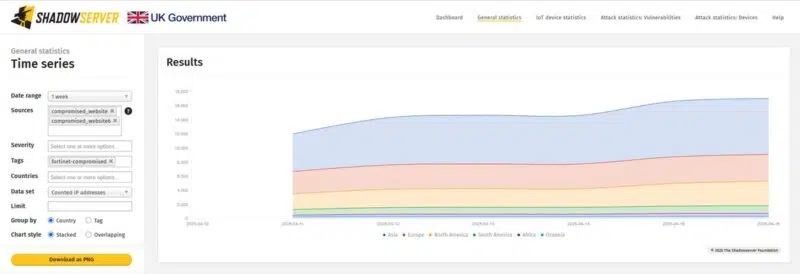

D'après les analyses effectuées par The Shadowserver Foundation, il y aurait désormais plus de 17 000 appareils Fortinet compromis via cette technique. Cette donnée augmente jour après jour, comme vous pouvez le constater sur cette page. Parmi ces équipements, près de 3 800 sont situés en Europe, tandis que l'Asie est la région du monde la plus impactée (plus de 7 900 équipements).

Comment se protéger ?

Fortinet a commencé à envoyer des e-mails à ses clients dont les firewalls FortiGate ont été identifiés par FortiGuard comme étant compromis par cette porte dérobée de type "symlink". L'entreprise a également agi pour contrer cette menace en publiant une signature AV/IPS mise à jour capable de détecter et de supprimer le lien symbolique malveillant.

De plus, la dernière version du système FortiOS a été améliorée pour non seulement détecter et supprimer ce lien lors de la mise à jour, mais aussi pour empêcher le serveur web intégré de servir des fichiers et dossiers inconnus, bloquant ainsi ce type spécifique de persistance.

Il est essentiel de se protéger contre cette menace, le risque pour les appareils affectés réside dans l'accès qu'a pu avoir l'attaquant aux fichiers de configuration, qui peuvent contenir des identifiants et d'autres informations sensibles. À juste titre, Fortinet insiste sur le fait que si un appareil a été compromis, tous les identifiants (mots de passe, clés, etc.) doivent être impérativement réinitialisés.