Sécuriser son switch Cisco avec Port-Security

Sommaire

I. Présentation

Avec les Switchs Cisco, il est possible de faire un contrôle sur les ports en limitant l’accès à certaines adresses MAC, cela permet de sécuriser l’accès. Pour cela, il faut utiliser l’option « Port-security ».

Il y a deux méthodes, la première consiste à enregistrer manuellement l’adresse MAC autorisée et la seconde consiste à prendre comme adresse MAC autorisée celle de l’hôte qui va se connecter et envoyer une trame en premier à ce port du Switch Cisco.

Pour rappel, l’adresse MAC correspond à l’adresse physique de la machine c'est-à-dire de sa carte réseau.

Note : tutoriel réalisé avec le logiciel Cisco Packet Tracer mais le principe reste le même pour un Switch Cisco physique.

II. Voir la politique de sécurité

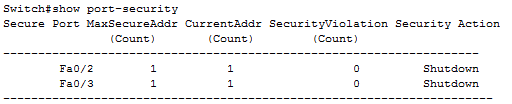

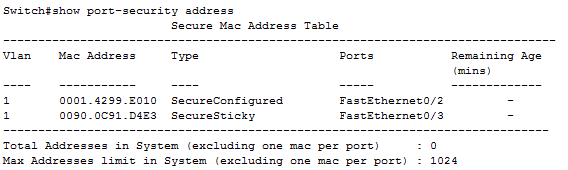

- Pour voir de manière globale où est active la protection et avoir quelques informations :

show port-security

- Pour voir les adresses MAC autorisées sur chacun des ports sécurisés :

show port-security address

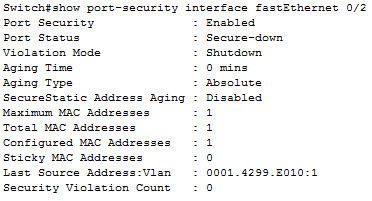

- Pour voir le détail de la sécurité d’une interface :

show port-security interface fastEhernet x/x

III. Sécurisation manuelle de l’accès

Dans un premier temps, on va sécuriser manuellement l’accès en définissant une adresse MAC précise pour un port. Dans le but d’empêcher n’importe quel poste de travail de se connecter.

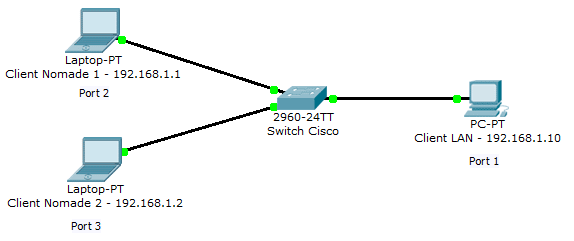

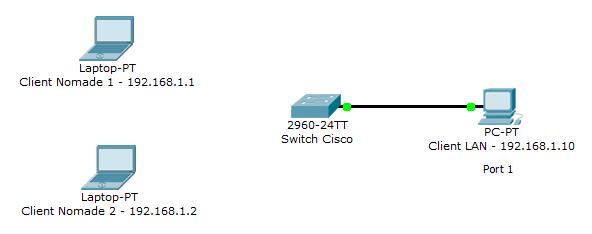

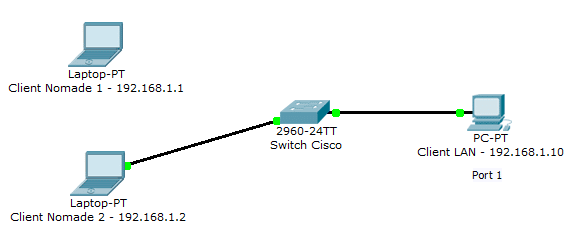

Pour le moment, il n’y a pas de sécurité, les postes de travail peuvent se connecter sur n’importe quel port du Switch et communiquer entre eux.

- Adresse MAC « Client Nomade 1 » : 00:01:42:99:E0:10

- Adresse MAC « Client Nomade 2 » : 00:90:0C:91:D4:E3

- Adresse MAC « Client LAN » : 00:D0:58:57:DE:7D

Étant donné qu’il y a des clients nomades (PC Portables) ils pourraient facilement changer de port sur le Switch donc nous allons autoriser uniquement le « Client Nomade 1 » à se connecter au port 2 du Switch, pour éviter que le « Client Nomade 2 » s’y connecte.

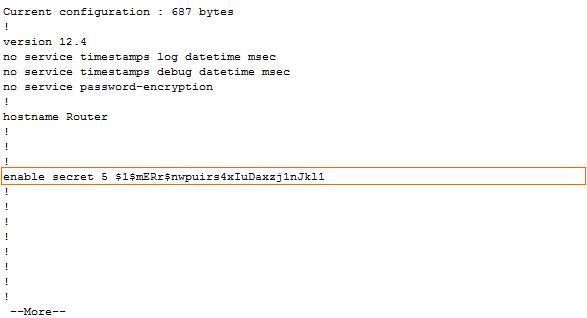

Switch>enable Switch#Configure terminal Switch(config)#interface FastEthernet 0/2 Switch(config-if)#switchport mode access Switch(config-if)#switchport port-security Switch(config-if)#switchport port-security mac-address 0001.4299.E010

Ce qui correspond à : Passer en mode privilégié puis en mode de configuration et ensuite dans la configuration de l’interface FE 0/2 (port 2). En passe cette interface en mode « access » au lieu de « dynamic » puis on active la sécurité du port « port-security ». Pour finir, on définit l’adresse MAC autorisée sur cette interface.

Remarque : l’adresse MAC doit se marquer sous la forme xxxx.xxxx.xxxx et non xx:xx:xx:xx:xx:xx

Lorsque l’on débranche le « Client Nomade 1 » et que l’on branche le « Client Nomade 2 » on peut voir que la connexion est active (elle peut se désactiver) mais si on effectue un ping avec le « Client LAN » vers le « Client Nomade 2 » il n’y a pas de réponse. La protection s’applique bien.

IV. Sécurisation automatique de l’accès

Il est possible de sécuriser l’accès de manière automatique c'est-à-dire que l’on active le « port-security » et c’est le premier hôte qui va se connecter et envoyer une trame qui va en être en quelque sorte le propriétaire. Tout le temps qu’il n’y a pas de trame, l’adresse MAC du PC connecté n’est pas enregistrée.

Par exemple, paramétrons de cette manière le port 3 (Interface FastEthernet 0/3) :

Switch>enable Switch#Configure terminal Switch(config)#interface FastEthernet 0/3 Switch(config-if)#switchport mode access Switch(config-if)#switchport port-security Switch(config-if)#switchport port-security mac-address sticky

Le port est actif et le PC connecté, il ne reste plus qu’à envoyer une trame (par exemple pinger le PC « Client LAN ») pour que l’adresse MAC du « Client Nomade 2 » soit enregistrée.

V. Configurer la réaction lors de la violation de la sécurité

Lorsqu’un hôte non autorisé se connecte sur un port sécurisé, le switch se doit de réagir à cette violation de la sécurité. Pour cela il utilise la commande « switchport port-security violation » avec 3 options différentes, qui sont :

- La méthode « shutdown » : Elle désactive l’interface lorsque qu’il y a violation.

Pour la réactiver, il faut désactiver le port manuellement et le réactiver manuellement pour qu’il redevienne actif. Pour cela, allez dans la configuration de l’interface et saisissez la commande « shutdown » pour désactiver puis « no shutdown » pour activer l’interface.

- La méthode « protect » : Toutes les trames ayant des adresses MAC sources inconnues sont bloquées et les autres autorisées.

- La méthode « restrict » : Alerte SNMP envoyée et le compteur de violation est incrémenté.

Exemple si on veut ajouter ce paramètre sur une interface déjà sécurisée :

Switch>enable Switch#Configure terminal Switch(config)#interface FastEthernet 0/3 Switch(config-if)#switchport mode access Switch(config-if)#switchport port-security violation nom_methode

VI. Augmenter le nombre d’adresses MAC autorisées sur un port

Par défaut, il est possible d’autoriser une seule adresse MAC sur chacun des ports mais il est possible d’augmenter le nombre d’adresses grâce à la commande :

switchport port-security maximum x

Où X correspond au nombre maximum d’adresses que vous souhaitez autoriser.

merci

mais ces mesures de securité peuvent il s’appliquer sur tout les equipements qui possede des ports (routeur, mls, etc..)

Merci pour le tuto

ma question est : Si le user intélligent avant de connecter son sur le port sécurisé connecte un hub ou un switch? que se passera t-il ?

Le switch reconnaîtra qu’il et le bloquera ou laissera passer.

Merci

Le switch verra bien les trames arriver depuis une adresse MAC non autorisée en plus de celle autorisée, donc, il déclenchera l’action de blocage.

le port du switch ou du hub connecté a une adresse MAC comme tout ordinateur. les adresses de ces ports si elles ne conviennent pas, la politique de sécurité choisie est déclenchée comme s’il s’agissait d’un ordinateur.

Merci c’est compris

Bonjour SVP comment vous avez rendu le Port Security en Enable je l’ai toujours en Disable Merci

Hak Mourade :

Il a utilisé la commande :

switchport port-security

merci

juste une petite question : si j’applique le filtrage MAC sur le port de destination d’une session miroring (celui qui voit tous le trafic) est ce qu’un PC avec une @MAC rejeté pourra voir le traffic réseau ?

Bonsoir,je voudrais savoir la commande qui désactive la sécurité sur le port

Merci.

bonsoir,

no switchport port-security

Bonjour, merci de vos éfforts

y’a t’il un moyen de controler les adresses MAC des pc qui se connectent derrière un point d’accès ??

Ça se voit sur ton AP.

Ton point d’accès a une interface d’administration qui te permet de voir les adresses IP et les MAC des appareils qui y sont connectés.

Bonjour a tous

Merci Pour votre site qui est excellent

et merci de partager vos connaissances avec nous.

Bonjour,

J’aimerais mettre cette sécurité MAC en prenant en compte tous les interfaces du switch sur un cisco 2900 mais ça ne fonctionne pas , quelqu’un pourrait m’aider plz ? 😀

Merci, Je suis des cours en anglais et ces assez chaud la en 15 minutes j’ai tout compris et je l’oublierais car dans les Q&A CCNA 200-125 Il y a des questions sur port-security !! Merci

Bonjour

j’ai une question admettons que je configure un port avec port-security enable, violation,… et une mac adress précise et que l’adresse IP distribuée par le DHCP est par exemple 192.168.0.2.

Si je connecte un autre PC (Mac adress différente) et que je fixe les paramètres réseaux sur ce poste (ip 192.168.0.2 ), que se passera t il ? le PC aura accès ou pas est ce que çà sera filtré ?

merci

Bonjour,

Sur un de mes ports de switch Cisco j’ai connecter un access point Ubiquiti qui ce trouve à l’extérieur. J’aimerais mettre de la sécurité sur le port de ma switch afin de protéger mon réseau en cas d’intrusion. Exemple : si quelqu’un déconnecte mon AP et connecte un ordinateur pour avoir accès à mon réseau.

Mais je voudrait que tout les appareils connecté à mon AP ait accès à mon réseau sans avoir a ajouter toute les MAC address dans le Port-security.

Je sais pas si c’est clair mais merci de m’aider.

Bonjour, et merci pour vos tutoriels très sympa.

Ccomment faire si l’on veut faire du filtrage mac via « port security », non pas sur un switch, mais sur 20 ou 30?

Faut il le faire « un par un » sur chacun, ou existe t’il un genre de switch « server » ( comme pour le VTP par exemple) , qui diffuse la conf aux autres switch?

Merci.

il faut noter que les adresses mac apprises – losqu’on est en mode sticky (dynamique)- sont enregistrées dans la running.

Dans un reseau local les switchs communiauent par MAC Adress non pas par IP

Bonjour,

J’ai une question. Déjà merci pour vos excellents articles.

Je sais que la solution existe, mais je ne me souviens plus du nom, ni de comment elle marche.

En faite je souhaite mettre en place une solution de vérification de tous les ports de la société, quelque soit le bureau, ou l’étage. Tous les PCs de l’entreprise préenregistrés peuvent se connectés sur n’importe quel port. Mais si un pc n’est pas renseigné, il n’aura aucun accès puisque le port sera bloqué.

Ma question : Quelqu’un a une idée de la solution a mettre en place ?

Je ne peux mettre en place le port security puisque dans ma boite, beaucoup non pas de bureau assigné. Une personne peut travailler au bureau 1 lundi et au bureau 30 le mardi….

Bonjour,

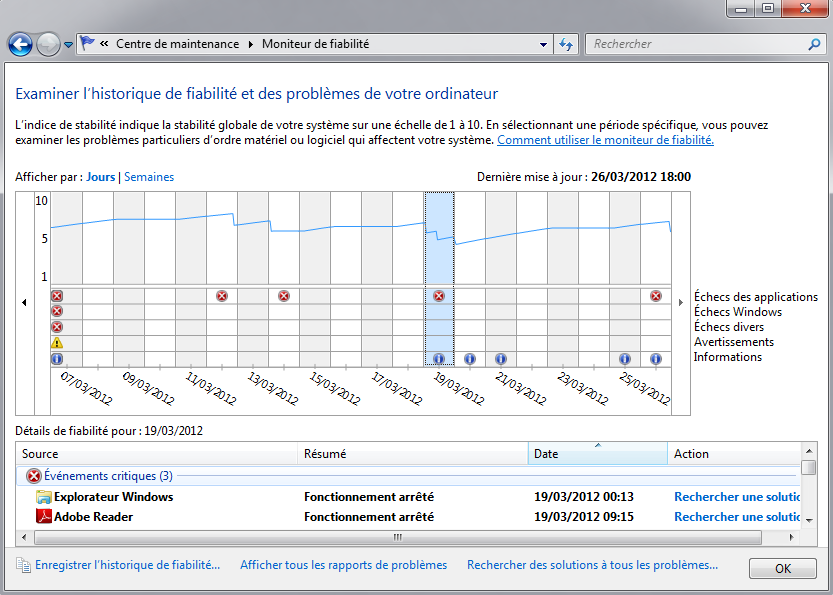

il y a une soucie sur votre page, je ne vois aucune image, testé sur d’autre pc , d’autre connexion et là 4g.

J’ai ce message quand je clique sur l’endroit où il devrait avoir une image

The requested content cannot be loaded.

No image found.

Bonjour,

Merci pour l’information, je viens de corriger le problème sur cette page 🙂

Bonjour merci pour votre tutoriel

J’aimerais savoir s’il est possible lors de la configuration d’ajouter plusieurs adresses Mac à un port du Switch