Installation du répondeur en ligne (OSCP)

Sommaire

I. Présentation

Ce chapitre évoque l'installation et la configuration du répondeur en ligne OSCP, dans le cadre de la mise en place d'une architecture AD CS.

La vérification de révocation d'un certificat peut être longue si on s'appuie sur la méthode classique qui nécessite de télécharger le fichier .crl, puis de le parcourir ligne à ligne afin de déterminer si le certificat présenté est révoqué ou non. En présence de 20 lignes, cela reste entendable, mais imaginez que ce fichier contienne 1 million d'entrées. Le temps de le parcourir, ce sont 10 ou 15 secondes où l'utilisateur devra patienter avant de voir son portail web s'afficher ! Attendez-vous à des plaintes…

Un autre mécanisme, plus efficace, appelé OCSP (Online Certificate Status Protocol) offre la possibilité d'interroger directement un service web. Munie du numéro de série du certificat, l'interrogation du répondeur en ligne vous retournera le statut de révocation du certificat.

II. Déploiement OSCP

A. Modèle de certificat

La première étape consiste à créer un modèle de certificat personnalisé pour permettre la signature des requêtes OCSP.

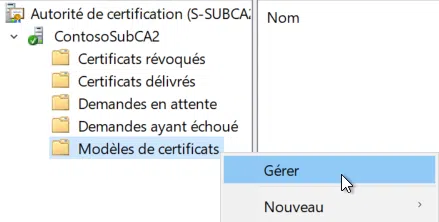

Depuis la console de gestion d'autorité, j'ai choisi la machine S-SUBCA2. Pour cela, accédez à la rubrique "Modèles de certificats", puis réalisez un clic-droit "Gérer".

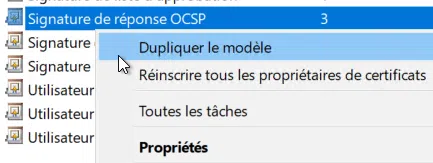

Parmi les modèles disponibles, dupliquez celui qui s'intitule : "Signature de réponse OCSP".

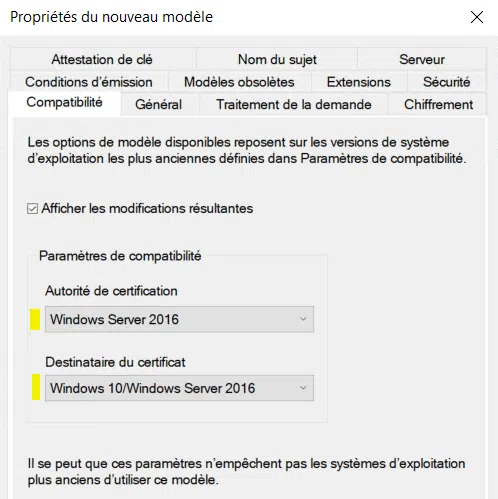

Notre autorité fonctionne sous un système d'exploitation récent, tout comme le serveur destinataire de ce modèle, aussi nous pouvons aisément choisir Windows Server 2016 pour les deux listes.

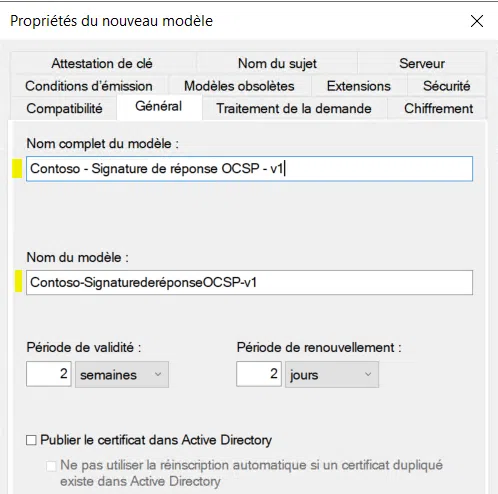

Renseignez un nom pour le modèle.

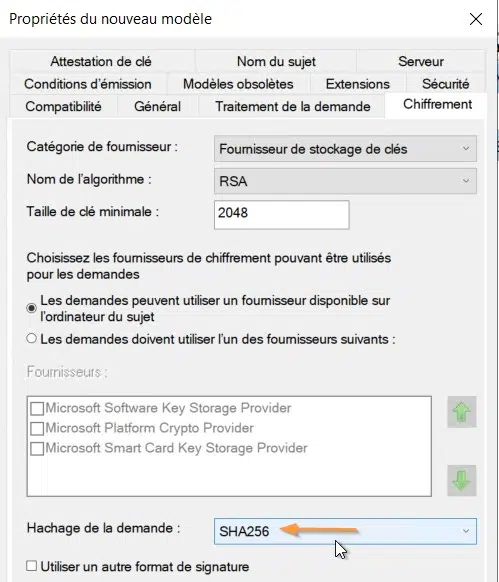

Passez l'algorithme de hachage à "SHA256".

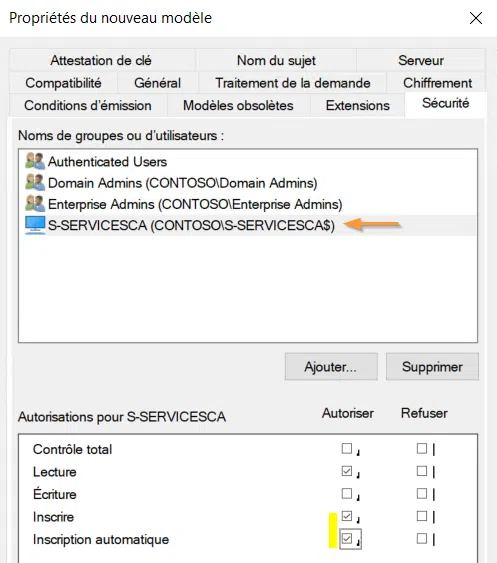

Depuis l'onglet "Sécurité", retirez les droits pour le compte admin, puis ajoutez le compte ordinateur du serveur « S-SERVICESCA ».

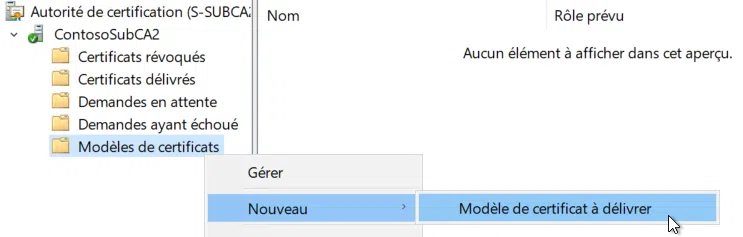

Laissez toutes les autres options, visibles dans les autres onglets, par défaut. Il nous reste, à présent, à publier le modèle.

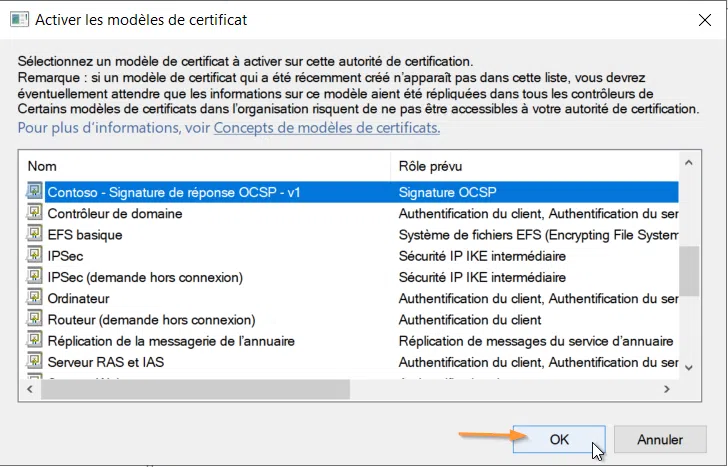

Sélectionnez le modèle et validez par OK. S'il n'apparaît pas dans la liste, patientez jusqu'à la prochaine réplication Active Directory.

B. Ajout du service

Le serveur « S-SERVICESCA » portera le service OCSP. Voici les étapes d'installation :

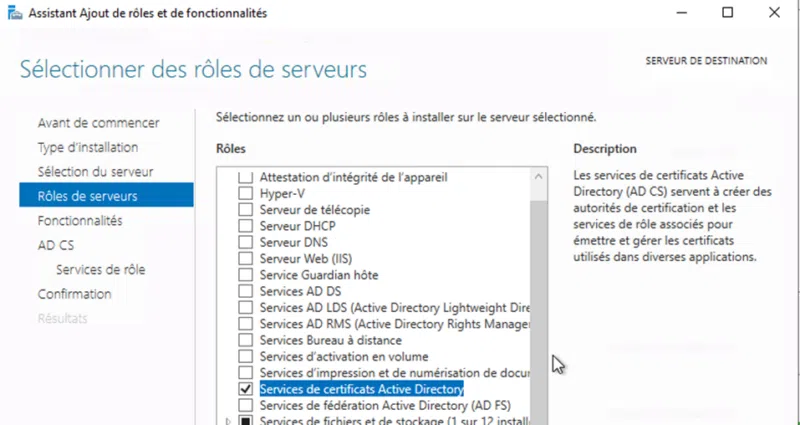

Depuis le "Gestionnaire de serveur", ajoutez le rôle "Service de certificats Active Directory".

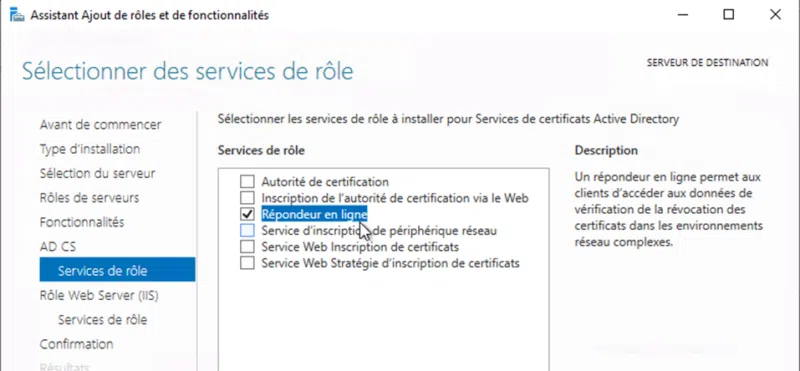

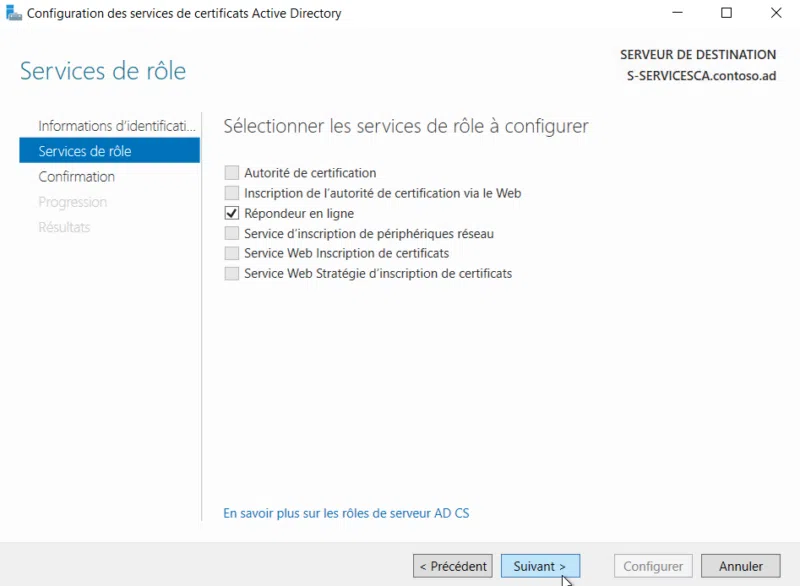

Cochez uniquement le service "Répondeur en ligne". Poursuivez l'assistant en laissant les choix par défaut.

C. Finalisation

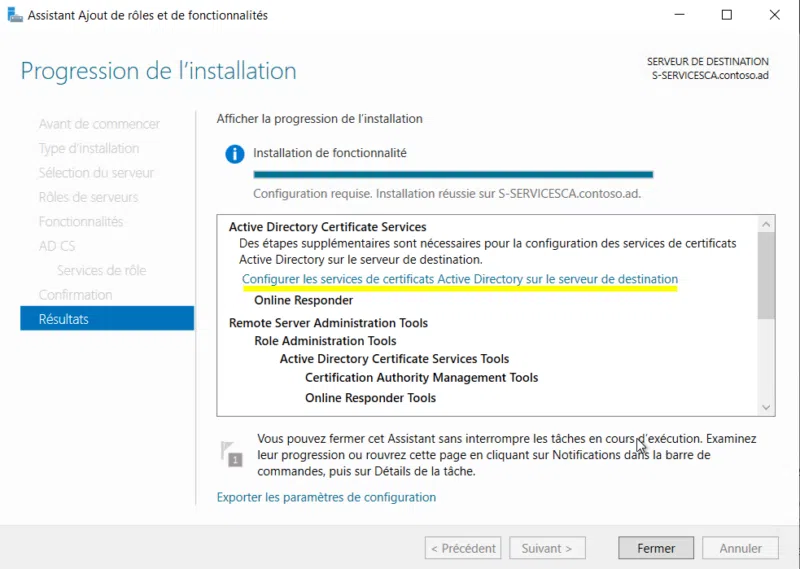

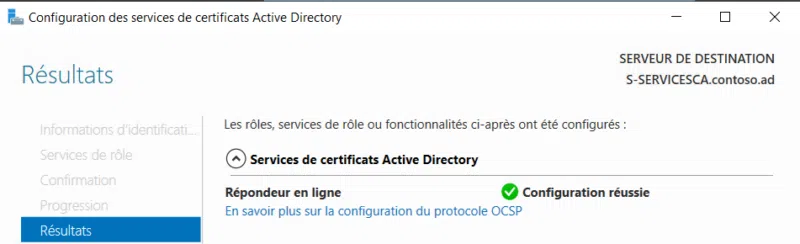

Finalisez la configuration du service de rôle. Cliquez sur le lien "Configurer les services de certificats Active Directory sur le serveur de destination".

Cliquez directement sur "Suivant" puisque "Répondeur en ligne" est le seul choix possible.

Voilà, la configuration est terminée.

III. Configuration du rôle OSCP

A. Autorité intermédiaire SubCA2

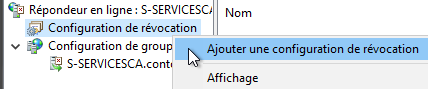

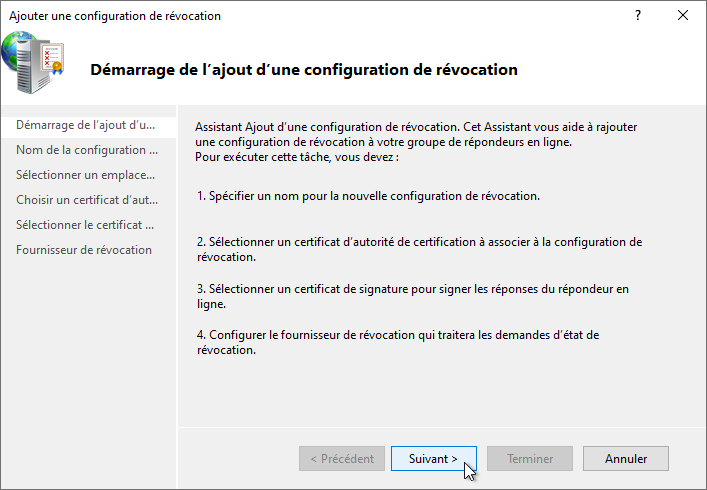

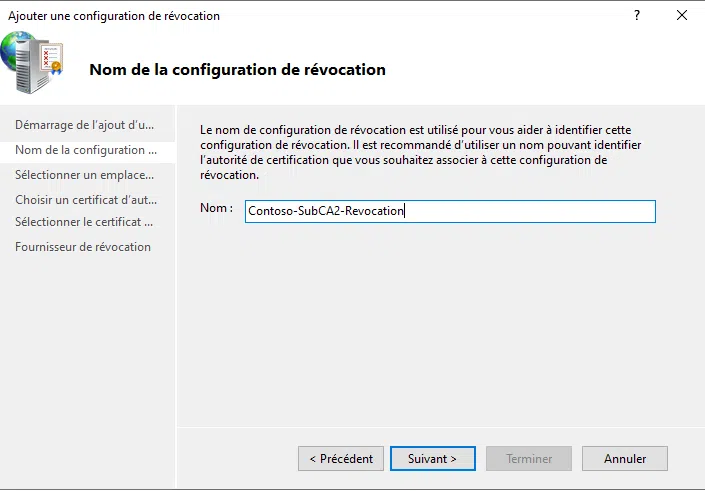

Depuis les outils d'administration, ouvrir la console d'administration nommée "Gestion des répondeurs en ligne". Au travers d'un clic-droit sur « Configuration de révocation », choisissez : "Ajouter une configuration de révocation".

Le service est capable de répondre aux requêtes de vérification de révocation pour toutes les autorités. Nous allons ajouter une autorité par entrée de configuration.

Commençons par l'autorité intermédiaire n°2, où nous avons publié le modèle.

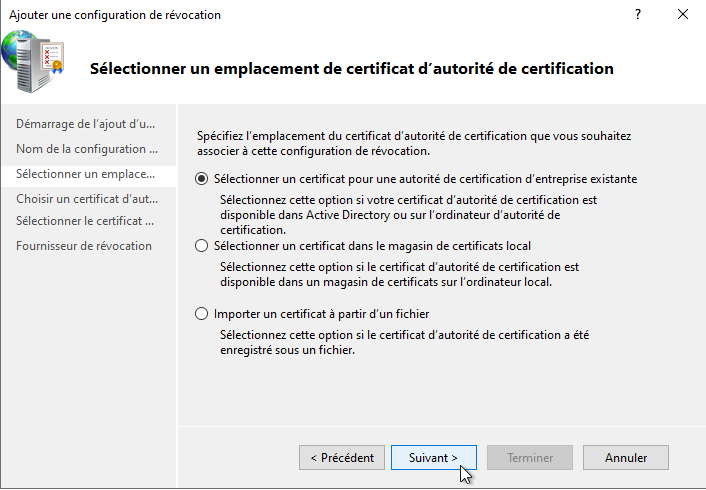

S'agissant d'une autorité intégrée à l'Active Directory, il faut opter pour le choix parlant d'autorité "d'entreprise".

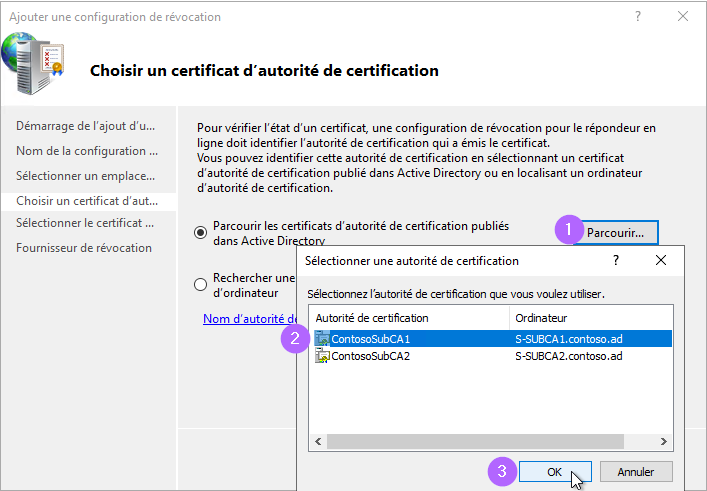

En cliquant sur "Parcourir", il nous est proposé de sélectionner l'autorité.

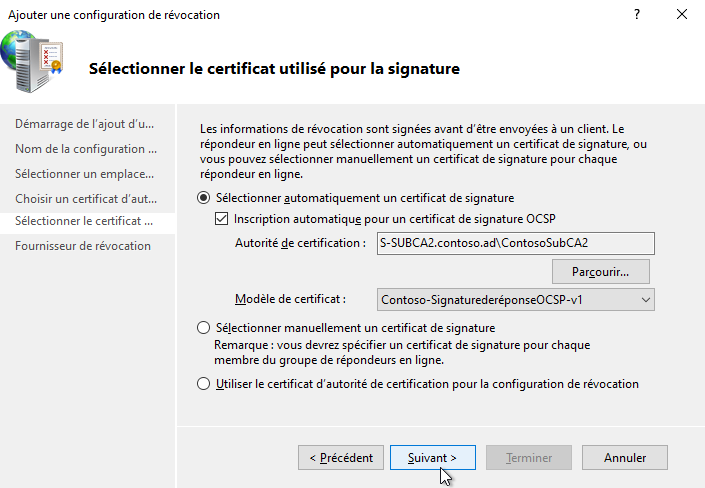

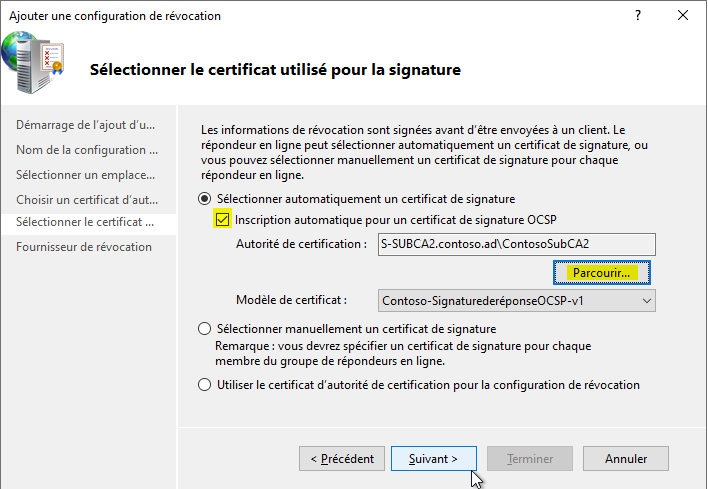

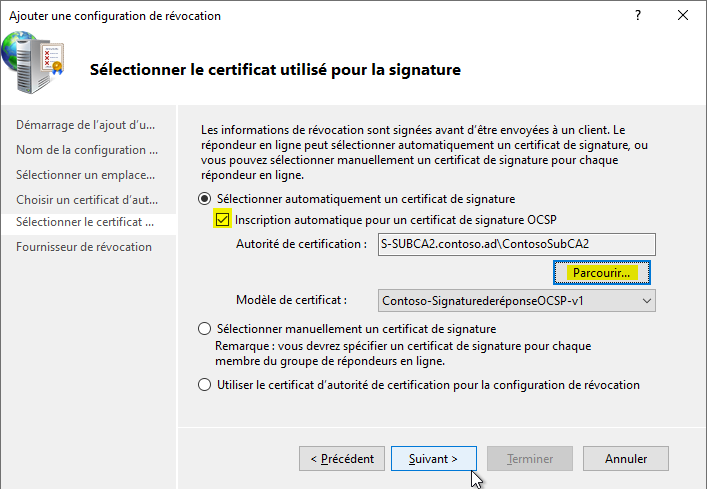

Le modèle que nous avons généré est automatiquement sélectionné. Laissez les choix par défaut et cliquez sur "Suivant".

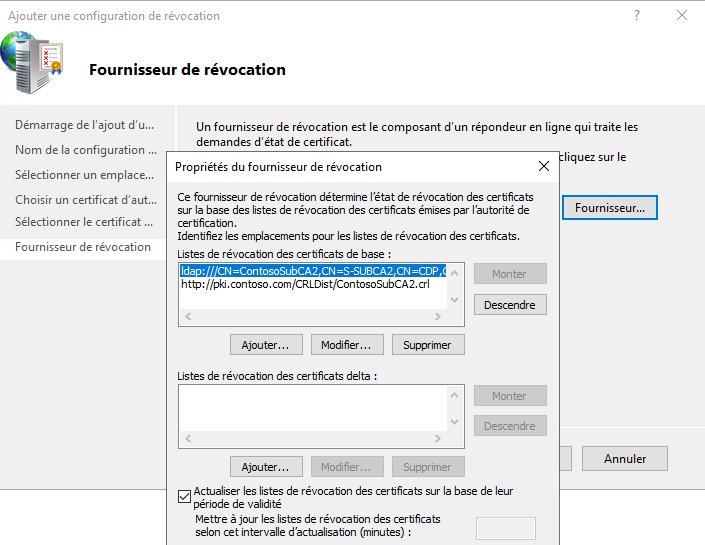

En cliquant sur le bouton "Fournisseur", vous pourrez observer les deux sources possibles que nous avons configurées précédemment, en mode LDAP et HTTP. Cliquez alors sur le bouton "Terminer".

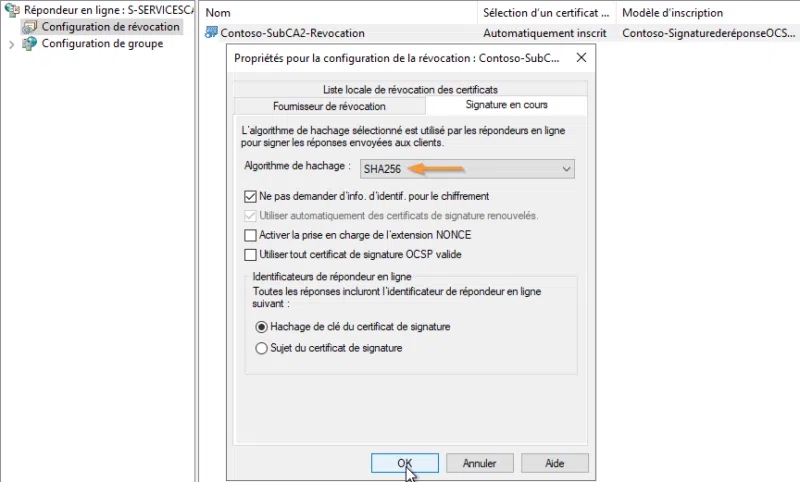

Ultime paramétrage à réaliser en reprenant les propriétés de la configuration de révocation, passez l'algorithme de hachage à SHA256.

B. Autorité intermédiaire SubCA1

Procédez de la même manière pour l'autre autorité intermédiaire, en prenant soin de choisir la « SubCA2 » pour l'émission du certificat de signature.

C. Autorité racine RootCA

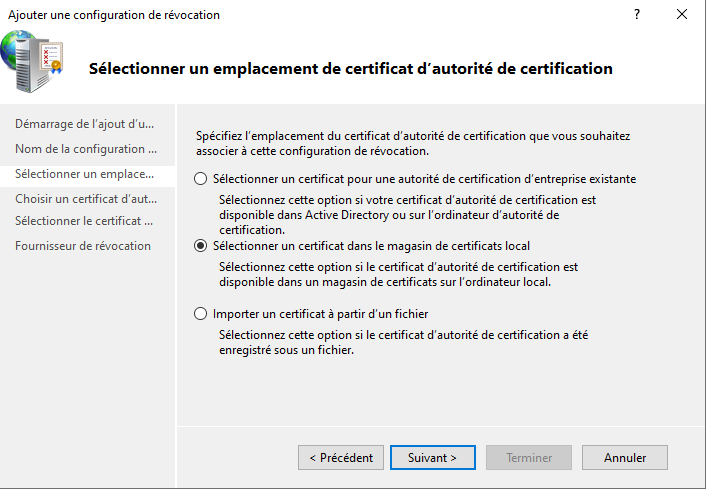

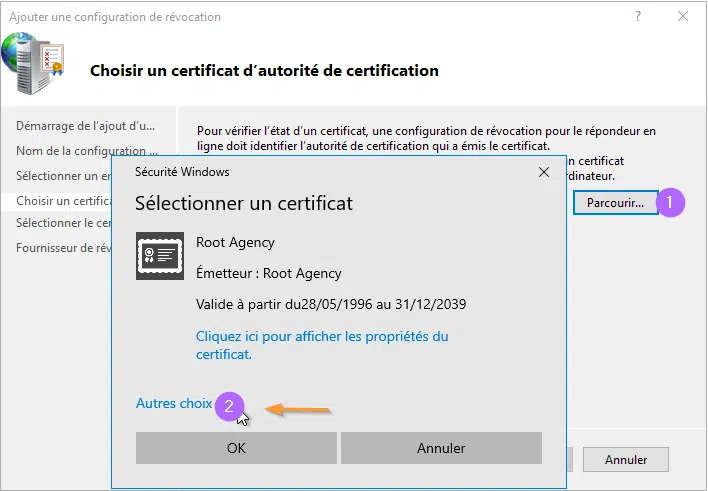

Pour la configuration de révocation de l'autorité racine, la procédure diffère légèrement puisqu'il s'agit d'une autorité autonome.

Nous allons pouvoir sélectionner le certificat d'autorité depuis le magasin local. Il faut pour cela cliquer sur "Parcourir" puis sur "Autres choix".

Le certificat racine est alors visible.

Même principe que pour l'autorité « SubCA1 », il faut cibler l'autorité « SubCA2 » pour la délivrance du certificat de signature.

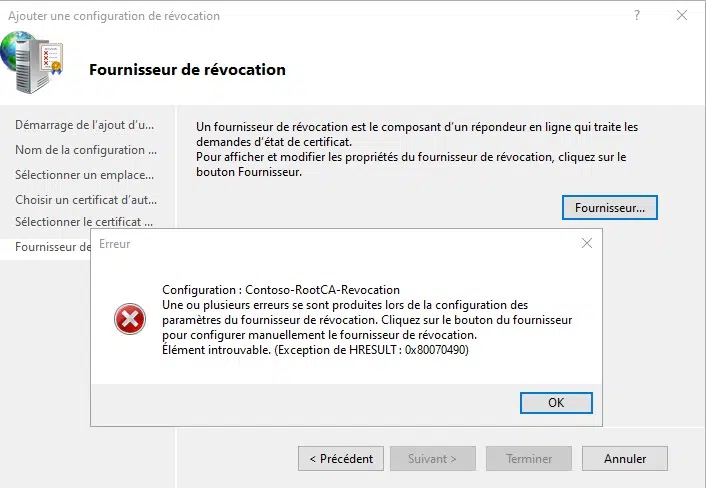

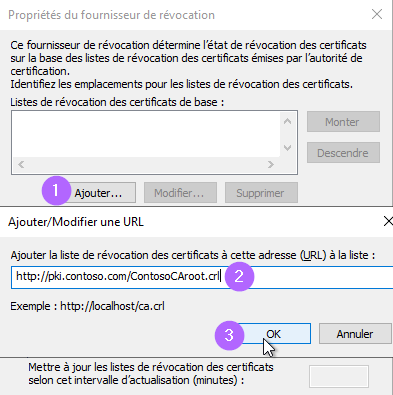

Tiens, une erreur… (un peu fait exprès, j'avoue). Et oui, dans notre certificat d'autorité racine, nous n'avons aucune indication sur un point de distribution (CDP) d'une CRL. Nous allons l'indiquer manuellement, en cliquant sur "Fournisseur".

Le fichier de crl de l'autorité racine est publié sur le serveur « S-SERVICESCA ». Il est dans « wwwroot », mais on aurait pu aussi le positionner dans CRLdist. Puisqu'il est à la racine du site, nous allons ajouter son chemin :

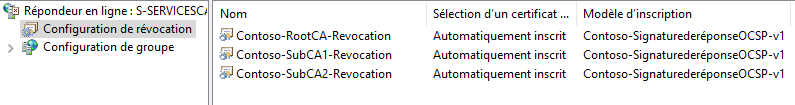

Après avoir cliqué sur "Terminer", n'oubliez pas de changer l'algorithme de hachage dans les propriétés de la configuration de la révocation. Vous devriez obtenir une vue similaire à celle-ci :

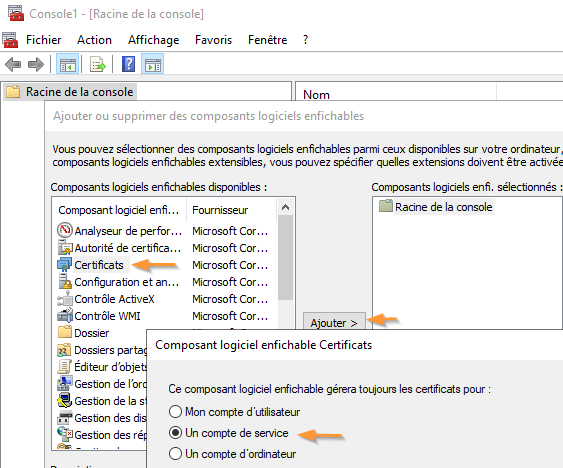

En ouvrant une console MMC de gestion des certificats pour un compte de service, nous pouvons avoir une vue supplémentaire. Lancer "MMC" puis "certificats" et "Ajouter".

Sélectionnez ensuite "Service de répondeur en ligne" dans la liste des services qui s'affiche.

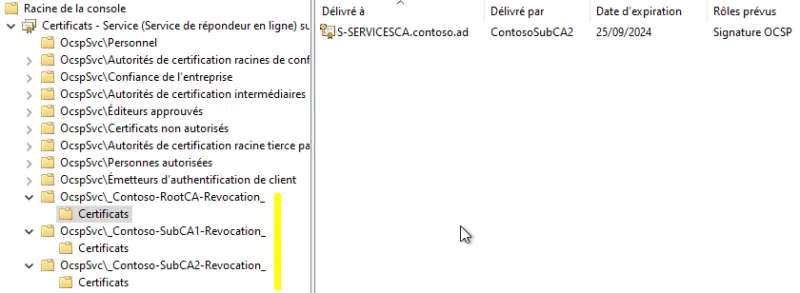

Vous pourrez voir les certificats associés à chaque configuration de révocation.

D. Emplacements

Notre répondeur en ligne est opérationnel, toutefois, il nous reste à inclure les emplacements, dans les certificats délivrés par les autorités.

- S-ROOTCA

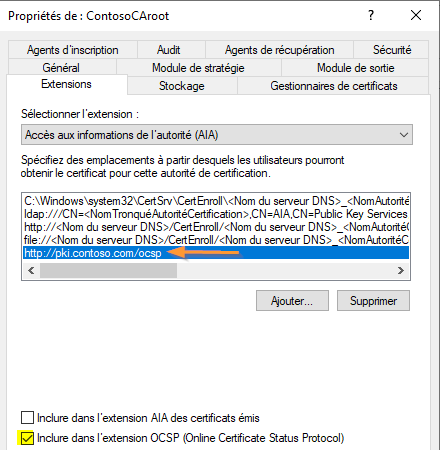

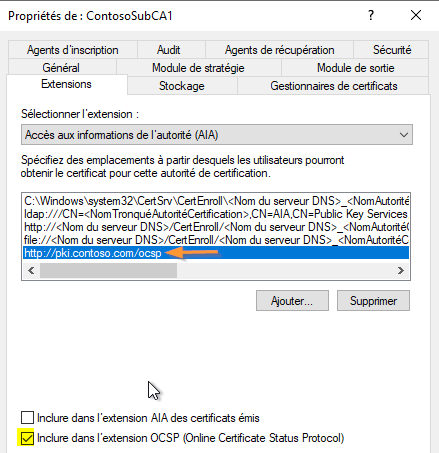

Pour l'autorité racine, depuis la console de gestion, allez à la rubrique "Extensions". Ajoutez le chemin en http en terminant par /ocsp. Cochez la case "Inclure dans l'extension OCSP".

Après avoir cliqué sur "OK", validez le redémarrage du service d'autorité.

- S-SUBCA1

Concernant la première autorité intermédiaire, la procédure est identique à celle de l'autorité racine.

- S-SUBCA2

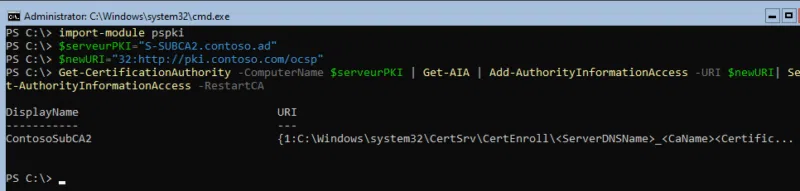

Enfin, pour la seconde autorité intermédiaire, ces quelques commandes PowerShell permettront de finaliser la configuration :

Import-module pspki

$serveurPKI="S-SUBCA2.contoso.ad"

$newURI="32:http://pki.contoso.com/ocsp"

Get-CertificationAuthority -ComputerName $serveurPKI | Get-AIA | Add-AuthorityInformationAccess -URI $newURI| Set-AuthorityInformationAccess -RestartCACe qui donne :

IV. Conclusion

Les services additionnels ont été ajoutés, notre plateforme cible est complète. Notez bien qu'il est aussi envisageable de publier ces services à l'extérieur, si toutefois vous émettez des certificats depuis les autorités internes à destination de personnes extérieures à l'entreprise. Ainsi, elles auront accès à la vérification de révocation de certificats.

Pensez à présent à éteindre l'autorité racine.

Bonjour !

Avant toute chose, félicitations pour ce tuto très complet !

Ayant appris à déployer des PKI avec un de vos confrères de CHEOPS, je ne suis pas surpris 🙂

Je souhaiterais savoir, dans le cas d’une PKI accessible publiquement (dans un scénario Intune par exemple), quelles sont les pratiques concernant les CPS. Doivent-elles être positionnées sur les certificats des autorités intermédiaires (étant donné, dans cet exemple, que ce sont les autorités émettrices, ou sur les certificats finaux ?

Est- ce forcément obligatoire ?

Merci d’avance !

Bonjour,

J’ai un problème avec ce tuto au moment de créer une configuration de révocation.

Pour l’autorité de certification intermédiaire, pas de soucis.

En revanche, pour le serveur racine, j’ai une erreur. On dirait que le serveur OCSP ne fait pas de demande au serveur racine, et donc cela me sort une erreur « Certificat de signature erroné sur le controleur du groupe. »

Quand je suis dans la console MMC du serveur OCSP, je n’ai pas de sous menu « Certificats » sous « OCSPSvc\Contoso-RootCA-Revocation ».

Du coup, je me demande s’il est utile de créer une configuration de révocation pour le serveur racine, sachant que

– il sera éteint et ne pourra donc pas publier sa liste de révocation,

– la liste de révocation a été ajoutée manuellement au serveur OCSP, elle ne sera pas mise à jour automatiquement

– les certificats seront délivrés par l’autorité intermédiaire

Bonjour,

J’ai aussi eu ce problème avec SubAC1 et CARoot. Dans le modèle de certificat « Signature de réponse OCSP » créé avec SubCA2, donner le contrôle total à « SERVICE RESEAU » (Onglet « Traitement de la demande » > « Autorisations de la clé ») à résolu mon soucis.

Source: https://www.informatiweb-pro.net/admin-systeme/win-server/ws-2016-ad-cs-installer-et-configurer-un-serveur-ocsp–2.html