Ni8mare – CVE-2026-21858 : cette faille critique permet de pirater les serveurs n8n

Les alertes de sécurité s'enchaînent pour n8n ces dernières semaines... Une nouvelle faille de sécurité critique, surnommée Ni8mare, a été révélée : CVE-2026-21858. Un attaquant distant non authentifié peut l'exploiter pour prendre le contrôle de l'instance n8n. Voici ce qu'il faut savoir.

Tout d'abord, ne confondez pas cette nouvelle vulnérabilité avec les deux autres révélées depuis fin décembre : CVE-2025-68613 et CVE-2026-21877. D'ailleurs, ces deux vulnérabilités permettent aussi une exécution de code à distance, mais l'attaquant doit être authentifié, contrairement à la nouvelle CVE. Ce petit détail a son importance et tend à limiter les risques d'exploitation.

Sommaire

Ni8mare : une histoire de Content-Type

La nouvelle faille de sécurité, quant à elle, correspond à la référence CVE-2026-21858, et elle est associée à un score CVSS de 10 sur 10. Surnommée Ni8mare, elle est décrite de cette façon dans le bulletin de sécurité : "Un workflow vulnérable pourrait permettre à un attaquant distant non authentifié d'y accéder. Cela pourrait entraîner l'exposition d'informations sensibles stockées sur le système et permettre d'autres compromissions en fonction de la configuration du déploiement et de l'utilisation du workflow."

Les chercheurs en sécurité de chez Cyera ont découvert cette vulnérabilité et ils l'ont reportée à n8n le 9 novembre 2025. En complément, ils viennent de publier un rapport complet sur cette vulnérabilité.

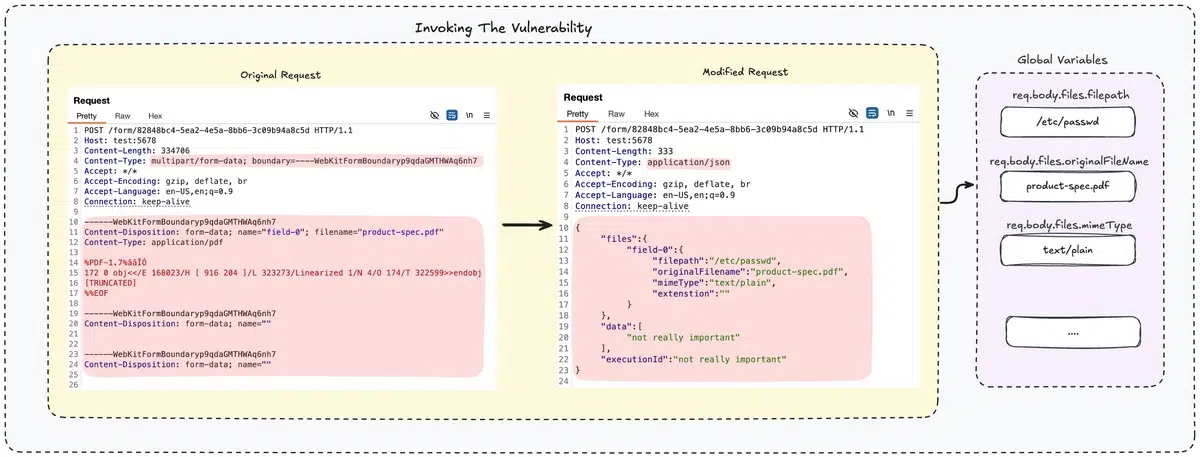

La CVE-2026-21858 est liée à une mauvaise gestion de l'en-tête Content-Type dans les requêtes HTTP, ce qui a un impact sur la manière dont n8n va parser les données. Pour être plus précis, le problème de sécurité se situe au niveau des webhooks et des formulaires de n8n.

Dans le cas où le Content-Type est défini sur une autre valeur que multipart/form-data, par exemple application/json, les chercheurs ont découvert qu'un attaquant pouvait outrepasser la fonction en charge de parser les données.

"Comme cette fonction est appelée sans vérifier que le type de contenu est multipart/form-data, nous contrôlons l'intégralité de l'objet req.body.files. Cela signifie que nous contrôlons le paramètre filepath. Ainsi, au lieu de copier un fichier téléchargé, nous pouvons copier n'importe quel fichier local du système.", peut-on lire dans le rapport.

Cela veut dire que l'attaquant peut manipuler cet en-tête pour lire un fichier sensible comme /etc/passwd. Le rapport de Cyera évoque comme exemple un formulaire n8n mis à disposition des utilisateurs et qui permet d'ajouter des fichiers à une base de connaissance.

Cette vulnérabilité permet donc à un attaquant d'accéder à des informations sensibles et de lire n'importe quel fichier. L'occasion de rappeler que la base n8n peut contenir de nombreuses données sensibles : jetons, clés d'API, identifiants, etc.... Ces informations sont utiles pour établir une connexion avec les différentes applications utilisées dans les workflows.

La compromission de l'instance n8n

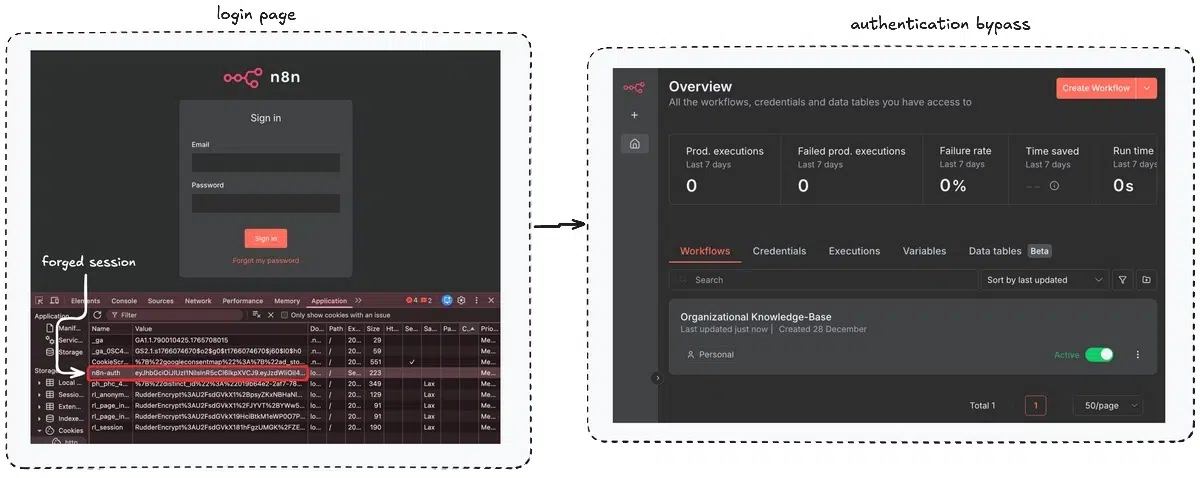

En exploitant la CVE-2026-21858, un attaquant peut compromettre une instance n8n grâce à la lecture de deux fichiers sensibles : /home/node/.n8n/database.sqlite et /home/node/.n8n/config. Cela va lui permettre de récupérer des informations sur les utilisateurs et la clé de chiffrement.

Une fois qu'il aura ces informations en sa possession, l'attaquant peut reproduire l'algorithme de génération de cookie de n8n en local. Il peut alors injecter manuellement le cookie forgé n8n-auth dans son navigateur. Au rechargement de la page, n8n reconnait une session valide et connecte l'attaquant avec les privilèges d'administrateur système.

À partir de là, il a la main complète sur la console n8n et peut tout à fait exécuter des commandes sur l'hôte. "Maintenant, pour exécuter le code, il suffit de créer un nouveau workflow avec un nœud tout à fait innocent appelé « Exécuter la commande ». Et voilà, le code est exécuté. Facile.", précise le rapport.

Comment se protéger de la CVE-2026-21858 ?

Le bulletin de sécurité de n8n donne deux informations importantes :

- La version 1.65.0 et toutes les versions antérieures sont vulnérables,

- La vulnérabilité a été corrigée dans la version 1.121.0 et les versions ultérieures

Il est à noter que la version 1.121.0 n'est pas nouvelle : elle a été publiée le 18 novembre 2025. Si vous avez déjà mis à jour votre instance vers la version 1.121.3 suite à mon article sur la CVE-2026-21877, vous êtes déjà protégé.

Sinon, vous devez procéder à la mise à jour de votre instance. Dans le cas où ce n'est pas possible, limitez l'exposition de votre instance n8n et demandez une authentification pour l'ensemble des formulaires n8n.

Image d'illustration générée par IA.