Azure Site Recovery : 32 failles de sécurité corrigées par Microsoft

Le Patch Tuesday de juillet 2022 corrige un total de 84 vulnérabilités dont 32 failles de sécurité rien que pour le produit Azure Site Recovery ! En exploitant ces vulnérabilités, un attaquant peut effectuer une élévation de privilèges ou exécuter du code à distance.

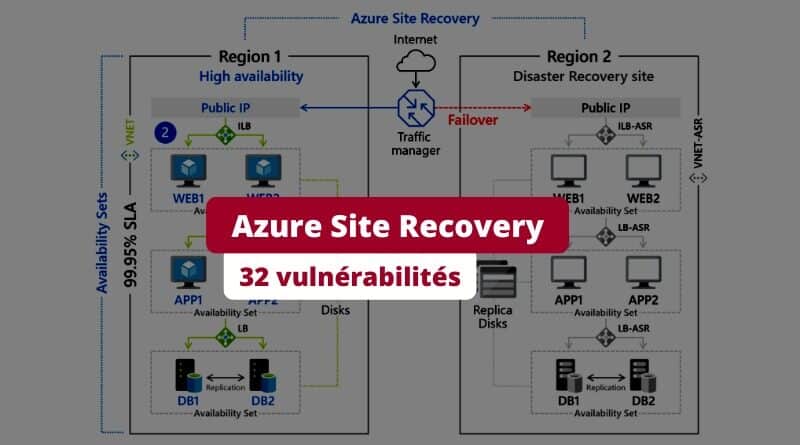

Pour information, Azure Site Recovery est une solution de type DRaaS (Reprise d'activité en tant que service) proposée par Microsoft qui permet de répliquer ses machines virtuelles et physiques situées on-premise vers le Cloud Azure, de manière à reprendre son activité plus rapidement (et plus facilement) en cas d'incident. Cela fonctionne également entre deux régions Azure.

La majorité des 32 failles de sécurité découvertes dans Azure Site Recovery permettent une élévation de privilèges, bien que certaines permettent une exécution de code à distance. D'après Microsoft, ce sont des vulnérabilités de type "injection SQL" qui permettent, dans la plupart des cas, d'effectuer une élévation de privilèges.

L'entreprise américaine met en avant la vulnérabilité CVE-2022-33675 découverte par les chercheurs en sécurité de chez Tenable et remontée à Microsoft le 8 avril 2022. Elle hérite d'un score CVSSv3 de 7,8 sur 10. Cette vulnérabilité de type "DLL hijacking" est causée par des autorisations incorrectes sur les dossiers dans lesquels Windows recherche et charge les DLL nécessaires au lancement d'une application. Ainsi, un cybercriminel peut créer et déposer sur le serveur une DLL malveillante qui utilise le même nom qu'une DLL chargée par Azure Site Recovery. Ensuite, l'application Azure Site Recovery va charger la DLL malveillante et exécuter le code qu'elle contient. Pour déposer cette DLL dans le répertoire qui va bien, il suffit d'avoir un compte utilisateur standard, d'après Tenable.

Pour se protéger contre les différentes vulnérabilités, il est fortement recommandé d'appliquer les mises à jour Azure Site Recovery (ASR) si vous utilisez cet outil. La dernière version ASR 9.49 corrige ces vulnérabilités (voir ici). Par ailleurs, j'en profite pour rappeler que l'agence américaine CISA recommande d'installer les mises à jour de juillet rapidement afin de se protéger contre la CVE-2022-22047.