Une faille critique affecte n8n – CVE-2025-68613 : comment se protéger ?

Juste avant Noël 2025, une faille de sécurité critique a été corrigée dans le célèbre outil n8n : CVE-2025-68613. Quels sont les risques ? Comment se protéger ? Voici ce que vous devez savoir.

La faille de sécurité CVE-2025-68613 a été dévoilée quelques jours avant Noël : le moment idéal pour passer à côté. Profitons de cette rentrée 2026 pour évoquer cette vulnérabilité découverte dans n8n, une plateforme populaire auprès des amateurs d'IA et d'automatisation no-code.

Associée à un score CVSS de 9.9 sur 10 (assigné par GitHub), cette vulnérabilité permet une exécution de code à distance sur le serveur sur lequel est exécuté n8n. Elle se situe dans le système d'évaluation des expressions des workflows de n8n. Pour assurer la liaison et la transformation des données entre les différents nœuds d'un workflow, n8n s'appuie sur un moteur d'expressions JavaScript. C'est justement au cœur de cette fonctionnalité que réside la CVE-2025-68613. Le mécanisme, conçu pour offrir beaucoup de flexibilité aux utilisateurs, expose alors le système à cause de cette faiblesse.

"Dans certaines conditions, les expressions fournies par des utilisateurs authentifiés lors de la configuration du flux de travail peuvent être évaluées dans un contexte d'exécution qui n'est pas suffisamment isolé du runtime sous-jacent. Un attaquant authentifié pourrait exploiter ce comportement pour exécuter du code arbitraire avec les privilèges du processus n8n.", précise le site du NIST.

En exploitant cette vulnérabilité, un attaquant peut aller jusqu'à compromettre l'instance n8n, modifier des workflows et accéder à des informations sensibles. Ce troisième point est particulièrement important car n8n peut être amené à manipuler beaucoup de données, notamment parce qu'il intègre aussi un gestionnaire de secrets (indispensables pour le connecter à des applications et sources).

Il y a tout de même un point important à préciser : l'attaquant doit être authentifié sur n8n pour pouvoir exploiter cette vulnérabilité. Tout dépend donc de la sécurité de l'instance n8n sur ce point...

Comment se protéger de la CVE-2025-68613 ?

La solution recommandée pour se protéger de la vulnérabilité CVE-2025-68613 est de mettre à jour n8n vers une version patchée. Les développeurs de n8n ont publié plusieurs correctifs correspondant aux versions suivantes :

- 1.120.4

- 1.121.1

- 1.122.0 (et toutes les versions ultérieures)

Concrètement, les versions commençant par 0.211.0 et antérieures à 1.120.4, 1.121.1 et 1.122.0 sont affectées par cette vulnérabilité.

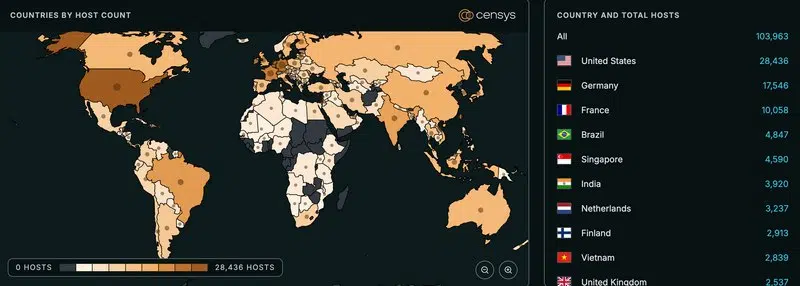

La solution étant auto-hébergeable, y compris très facilement sur des VPS, cette faille de sécurité est susceptible d'affecter des milliers de serveurs. D'ailleurs, un rapport publié par la société Censys évoque la détection de plus de 103 000 instances potentiellement vulnérables au 22 décembre 2025.